Office 365安全:基于行动手册的自动事件响应

责编:gltian |2019-09-17 14:34:04在Office 365 ATP中 引入 自动事件响应五个月后,微软宣布它将被更广泛地应用。

选择Office 365 ATP Plan 2,Office 365 E5或 Microsoft 365 E5安全的客户现在可以通过使用自动响应使其SecOps团队的工作更轻松。

针对最常见威胁的安全战术

Microsoft针对以下情况提供了不同的行动手册:

- 当用户使用outlook或outlook on the web中的“报告邮件”项加载仿冒报告邮件时,将触发警报并在战术启动之后自动进行调查

- 攻击者通常在发送电子邮件后对链接进行武器化。用户单击此类链接将触发警报,并在URL裁决更改行动手册之后进行自动调查,该行动手册将关联Office 365中相关用户的类似电子邮件和可疑活动。

- – 当Office 365 ATP检测到和/或ZAP包含恶意软件的电子邮件时,警报会在电子邮件出现在用户收件箱中时触发对Office 365中类似电子邮件和相关用户操作的自动调查,例如已经为用户提供服务的相关设备

- 当Office 365 ATP检测到和/或拦截以前发送到用户邮箱的网络钓鱼电子邮件时,警报将触发对Office 365中类似电子邮件和相关用户操作的自动调查,以确定电子邮件在用户的收件箱中存在的时间段。(它还能计算用户是否单击了任何链接)

这些跟随行动手册进行的自动调查可以设置为在发出警报时触发,但也可以由安全团队通过威胁浏览器工具手动触发。

“这些战术基本上是一系列经过仔细记录的步骤,可以全面调查警报并提供一系列建议的遏制和缓解措施,” Office 365集团项目经理Girish Chander 解释道 。

“它们关联组织内发送或接收的类似电子邮件以及相关用户的任何可疑活动。用户标记的活动可能包括邮件转发,邮件委派,违反Office 365数据丢失(DLP)或可疑电子邮件发送模式。“微软计划在未来增加新的脚本。

触发自动调查后会发生什么?

我们以第一个场景为例。

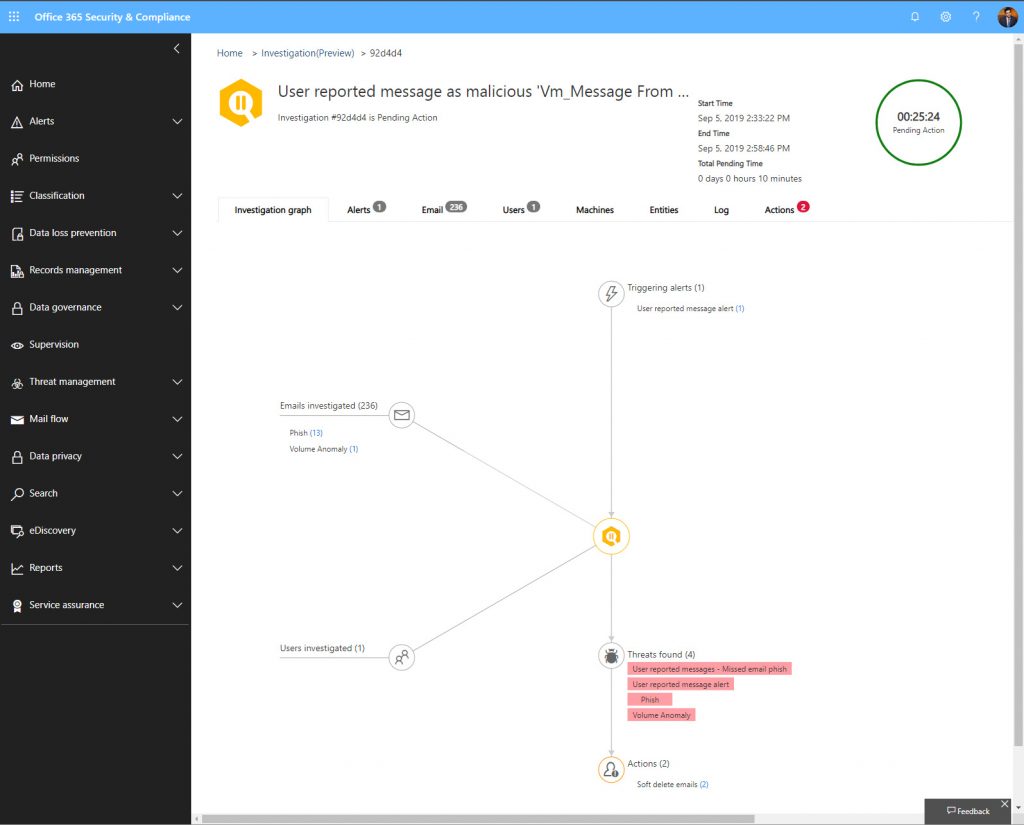

用户报告电子邮件为恶意邮件,用户报告的消息触发基于系统的信息警报,警报启动调查行动手册。

行动手册中包括几个步骤:根调查、威胁调查和狩猎,最后是补救。

根调查包括对可疑电子邮件各个方面的评估(它是什么类型的威胁,是谁发送的,它是否与已知的活动相关,等等)。一旦完成,自动响应就为SecOps团队提供了一个他们可以对恶意电子邮件和与之相关的实体采取的建议操作的列表。

威胁调查和搜索阶段包括跨平台信息共享和一些自动操作和检查,所有这些操作和检查都是为了识别相似的电子邮件,是否有任何用户点击了所有这些电子邮件中的恶意链接,以及是否有一些用户被压缩,淘汰了。

原文链接:https://www.helpnetsecurity.com/2019/09/10/office-365-incident-response/

转载自安全加:http://toutiao.secjia.com/article/page?topid=111967