全球网安巨头5款产品如何应用大模型

责编:gltian |2025-04-14 16:50:46一、引言

随着大模型的火爆,各安全厂家对大模型的跟进主要分为两个方面,一方面是大模型安全方案,结合厂商自身的安全能力,提供大模型的安全防护方案,如Tenable做漏扫则主打ML资产发现与ML漏洞检测;WIZ做CSPM则主打大模型云服务的SPM,取名为AI-SPM;Akamai做SASE则主打LLM应用的访问可视化与数据泄露监测;另一方面,则是各个厂家自身的拳头产品结合大模型,提供更低门槛的交互方式、更自动化的运营方式、更高效的安全闭环,我们今天就主要来看看全球网安巨头们的产品中,如何应用大模型。

二、Cortex XSIAM&XPANSE

1.XSIAM Copilot

XSIAM是Paloalto在安全运营侧的核心产品,大家可以理解成高级的安全运营管理平台,不仅仅汇聚了告警、日志等关联分析能力,还集成了XDR/XSOAR/XPANSE/NGFW等产品的能力,检测、调查、响应一体化都在一个平台上完成,也是PA的三大平台战略之一

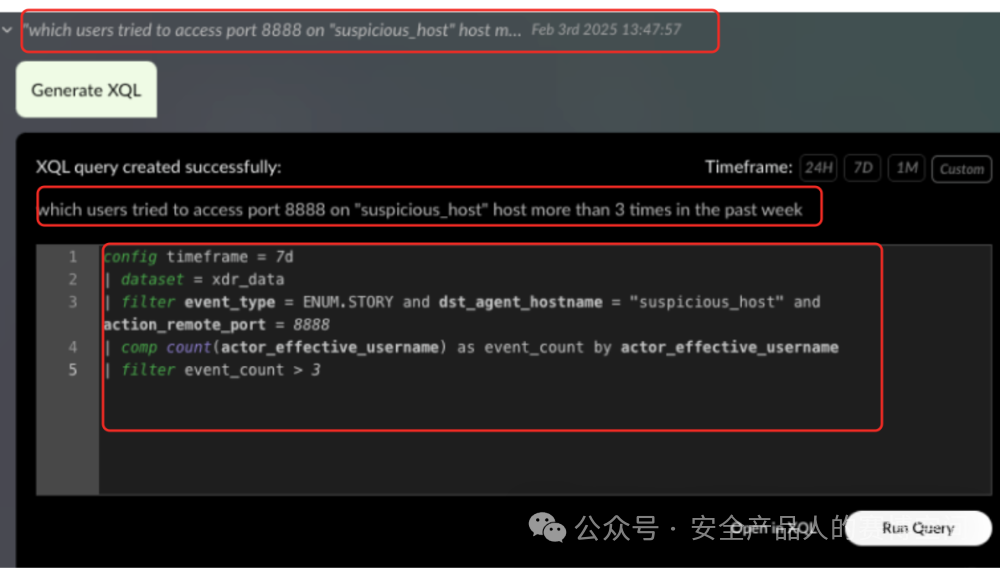

XSIAM与大模型的融合体现在XSIAM Copilot,支持大模型与XSIAM的XQL语句结合(XQL语句是XSIAM平台用来进行日志、告警等平台信息提取的查询语句),利用自然语言对话生成XQL,示例如下:

运行Query需要用户二次点击,才会运行并给出结果,应该是为了防止大模型构建不准导致的查询出错问题,让用户人工这里二次确认一下

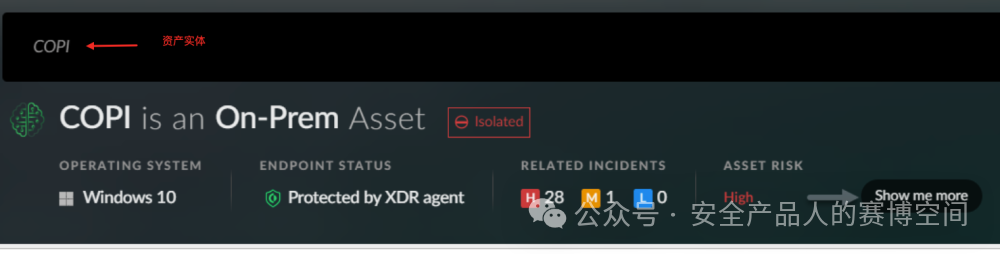

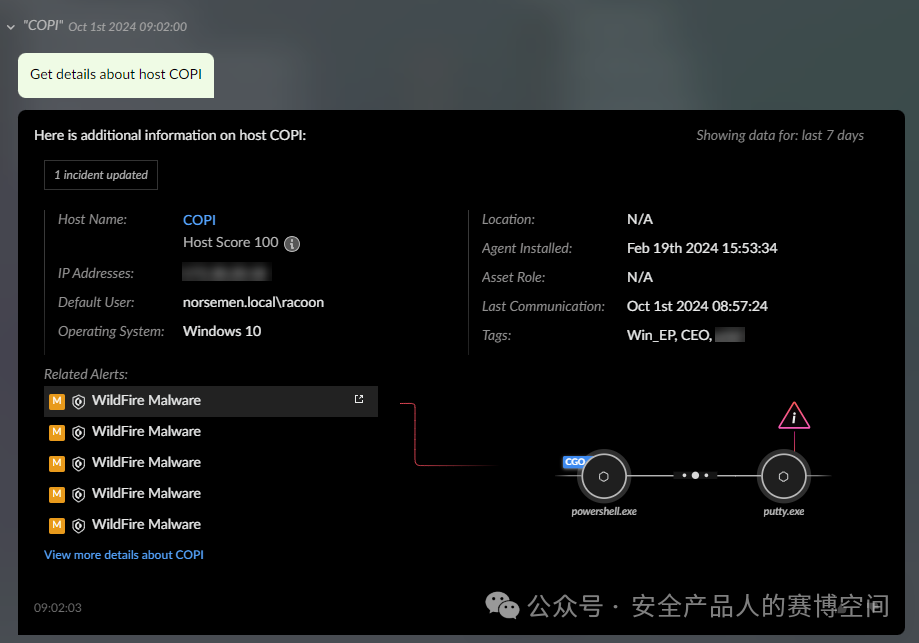

也支持在对话框中对实体进行查询调查,实体的概念包括主机,用户,哈希,域,IP地址和事件等。可以对话框中直接输入实体名称,会展示该实体的摘要信息

或询问有关该实体的特定问题,例如“获取xx实体更详细的信息”

会以交互页面形式给予返回,同时可点击跳转到产品内的页面,进行详情的查看。但是目前还仅支持针对XDR的数据源执行以上操作,不是针对每个数据源均可

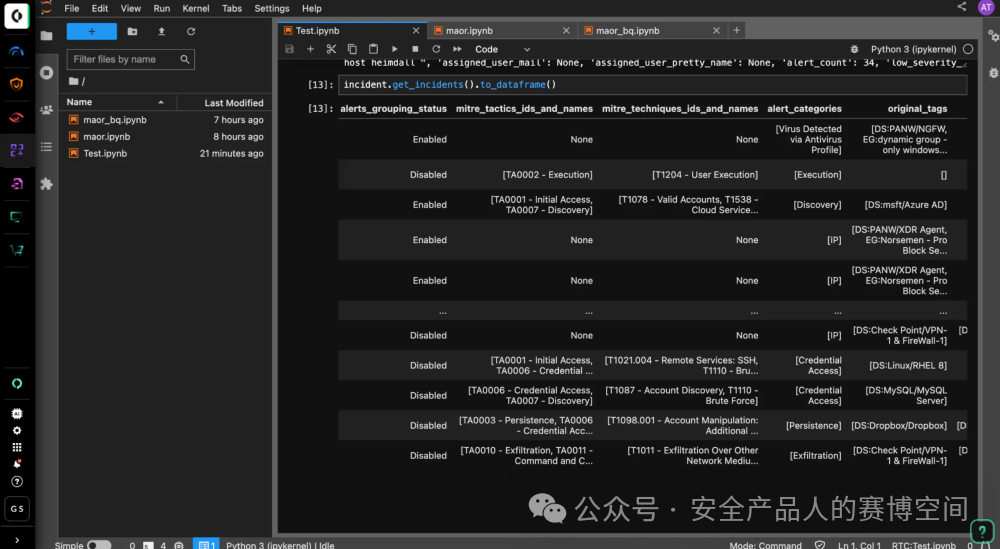

2.XSIAM BYOM(Bring Your Own ML)

BYOM自定义模型这个能力比较有意思,XSIAM平台上有对接的所有数据源的日志和告警数据,平台将这些数据提供给用户,供用户训练自己的机器学习模型

内嵌了开源 Jupyter Notebook 工具,使安全团队能够在 XSIAM 之上集成自己的自定义 ML 模型,并执行其环境独有的数据来验证模型效果

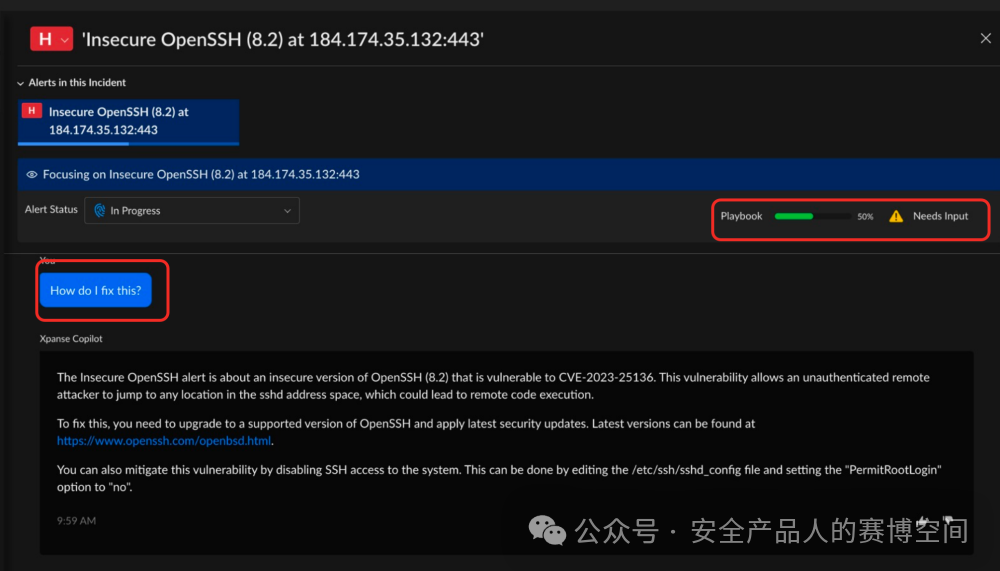

3.XPANSE Copilot

XPANSE是Cortex产线中的ASM攻击面管理产品,与大模型的集成也是体现在Copilot上,进行对话调查,生成修复建议

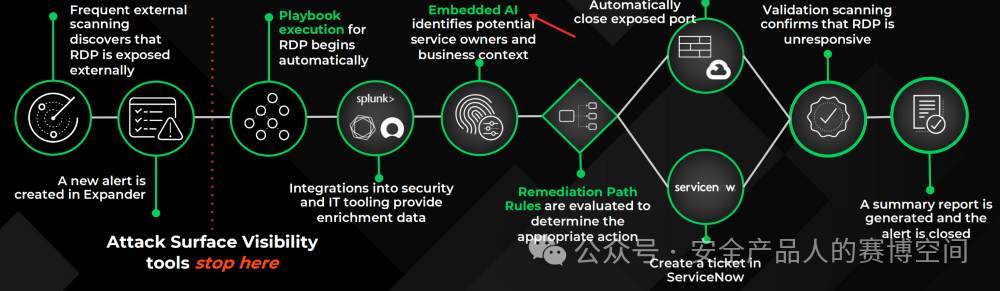

上图中我们看到右上角有漏洞修复的Playbook(XSOAR能力)进行自动化的修复。但是查阅公开资料后发现,并没有直接文档或演示视频证明Copilot在XPANSE中可以做到用指令调用Playbook进行自动修复,因此这里的自动修复,我们更倾向于XPANSE自带的Palybook自动修复能力,针对某一类风险,采用某种Playbook,而不是大模型调用工作流去执行修复。也翻到了一些PA对外的PPT中对自动修复Palybook的介绍,仅在关联资产与所有者/业务上下文中提到AI能力

至此我们总结Cortex产线中,大模型的应用集中体现在Copilot上,主要是对平台已有告警、日志、风险的调取、总结、询问建议等,应该说这是大模型嵌入产品的基本用法。那么Paloalto进一步做了的是,一方面在对话界面可以呈现交互式摘要或图表,按钮或链接可以跳转到产品的某个具体功能页面;另一方面提供平台自身的数据集,通过Jupyter Notebook让用户可调试、编写自己的ML模型。

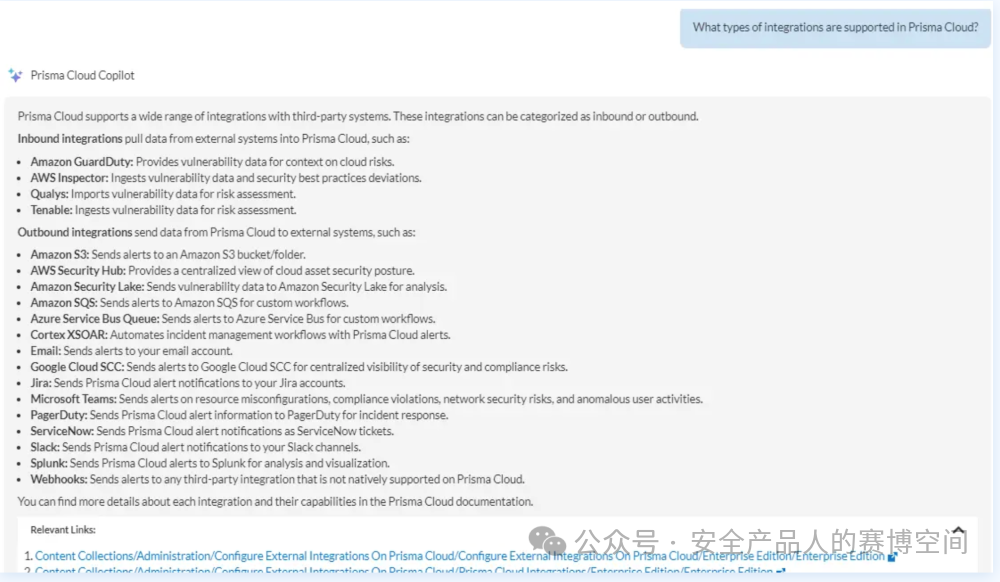

三、Prisma Cloud

在云原生应用安全保护平台,PA的大模型落地同样是Copilot的形式,基础的能力是支持询问Prisma Cloud平台相关的使用问题、产品能力问题等

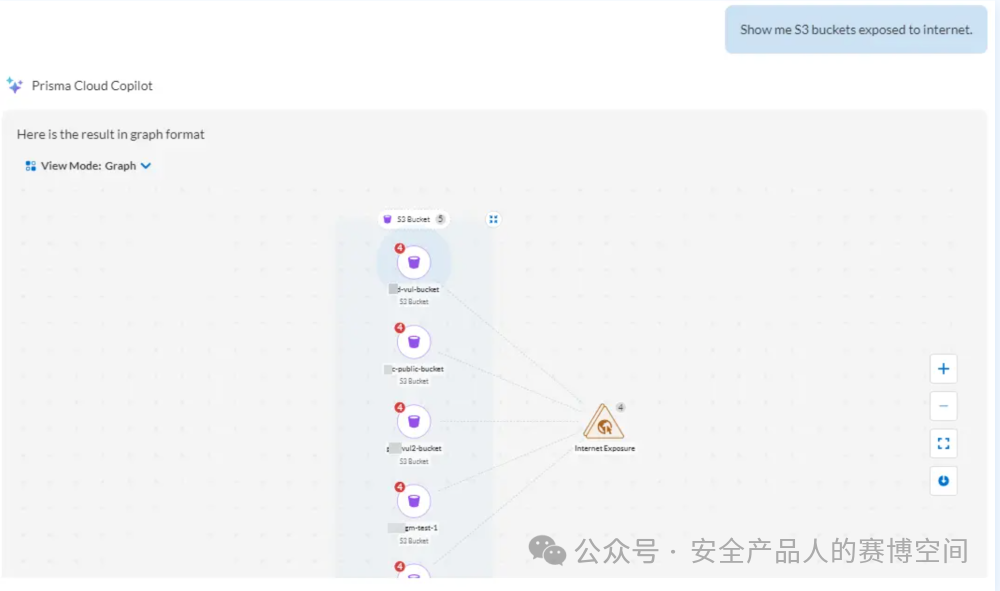

进一步的能力,支持对云风险、漏洞、资产的调查搜索,回答结果也可以呈现图的形式或表格的形式,支持从图或表中点击跳转到平台的功能页面进一步查看,如下图询问“哪些S3存储桶暴露到互联网上”

同样也支持从自然语言到RQL查询语句的转换(RQL是Prisma Cloud上用于威胁狩猎调查的语句),对风险和资产的相关问题,均是转换为RQL语句请求本地数据API,再获得结果展示到页面上,例如

Do I have instances with the log4j vulnerability?Copilot 会识别 log4j 是一个软件包,并将与该软件包关联的 CVE ID 列表添加到转化的RQL语句中,这也意味着PA的Copilot有一套自己的提示词增强逻辑,最终生成RQL查询语句

asset where asset.class = "Compute" AND WITH : vuln where id IN ( "CVE-2021-44228", "CVE-2021-45046", "CVE-2021-44832", "CVE-2021-45105" )有没有更多呢?我们翻阅了产品文档后,在不起眼的地方发现了以下描述

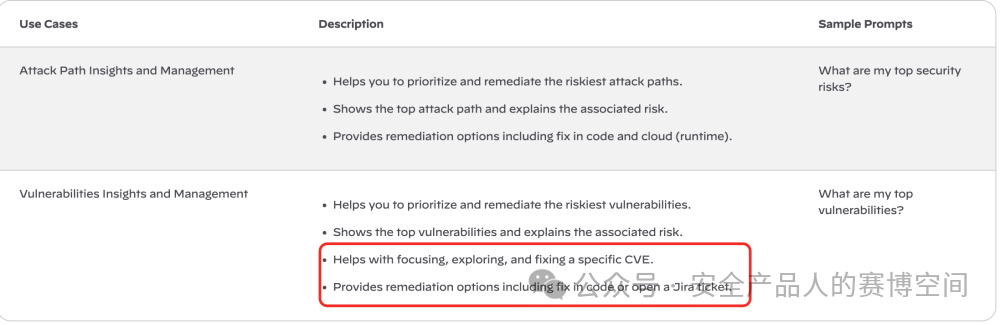

支持修复特定的CVE漏洞、支持某些风险“在代码中修复”或“帮忙提交JIRA”,在一些PPT中我们也看到有关于自动修复的描述

那是不是由LLM自己完成的修复动作呢?实际上,了解CSPM类产品的同学应该知道,CSPM类产品中很大一部分云风险,在产品功能中会集成“一键修复”的功能,对Prisma Cloud也是一样,因此针对特定漏洞的修复能力、特定云风险的修复能力,应该是产品本身具备的能力,大模型并没有做进一步的数据分析后自主执行修复,而是根据用户的自然语言转化为功能API调用,完成修复

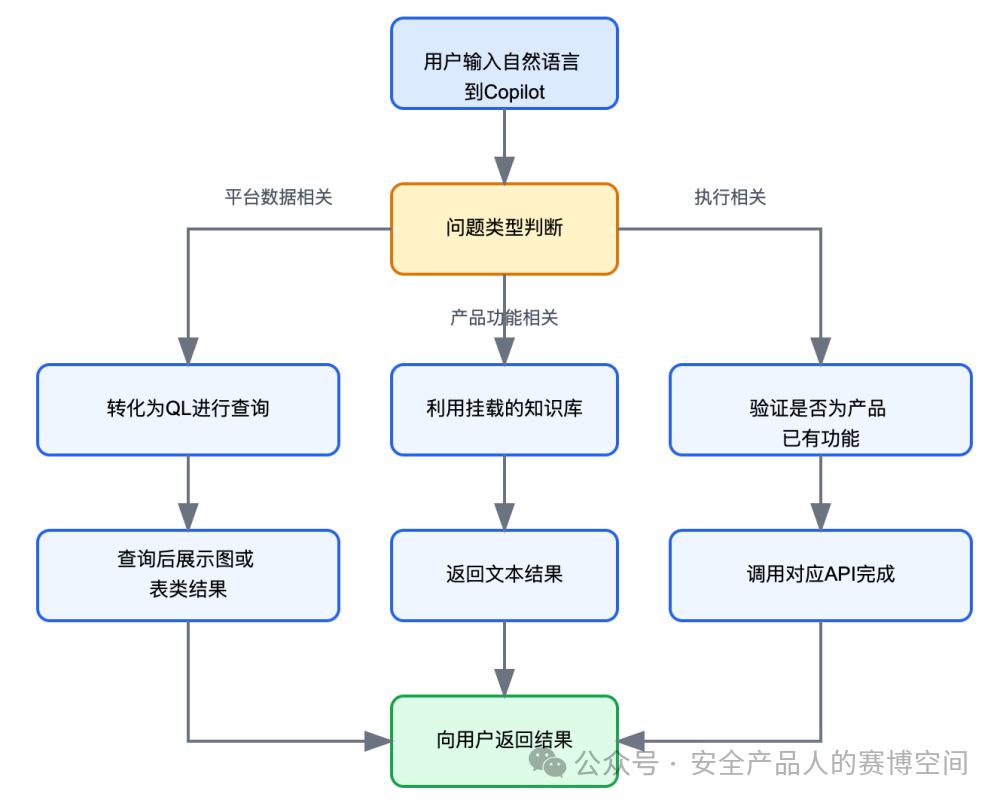

基于以上,我们总结Prisma Cloud中大模型与产品功能的融合与Cortex中类似:风险和资产类问题转化为RQL,获得结果以图或表的形式展现;产品使用类问题利用RAG知识库(产品文档)增强,以文本形式回复;要求执行动作类问题,通过调用产品已有功能API形式完成。

Paloalto的Strata Cloud Manager也具备Copilot的能力,但是整体功能与Prisma Cloud和Cortex并无太大区别,因此我们就无需单独列出讲解,PA这几个产品融合LLM的Copilot能力我们总结如下

四、Microsoft Security Copilot

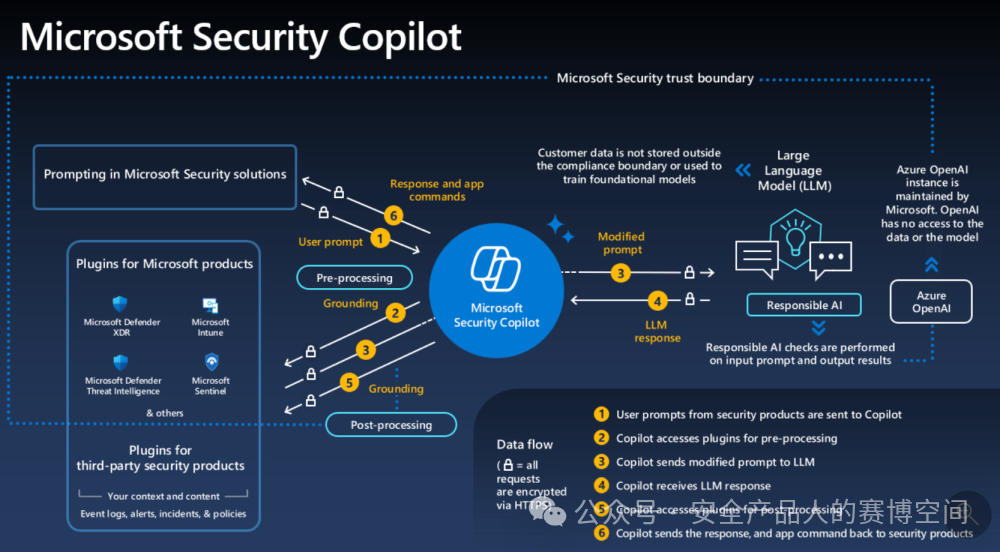

如标题名,微软安全产品与大模型的结合呈现,也是Copilot的形式,但是微软的Copilot,会明显比PA的要成熟,架构如下图

这个架构图还是比较清晰,应该很好理解,我们展开说说两个点,Plugins和Responsible AI

Plugins模块,相当于大模型的数据源,支持微软自己的安全产品、第三方的安全产品、用户自定义安全产品,用户所询问的问题,会调用插件获得安全数据,再由大模型给出答案,例如,我们询问某个IP是否威胁?如果你没开启威胁情报插件,那么大模型回答不了这个问题,必须开启这个插件,才有威胁情报数据,Copilot所支持的一些插件部分截图如下

Responsible AI,实际上微软的基座大模型是OpenAI的GPT4,在架构图中的Azure OpenAI中,Responsible AI则作为中间处理数据、添加提示词、添加知识上下文的中间服务

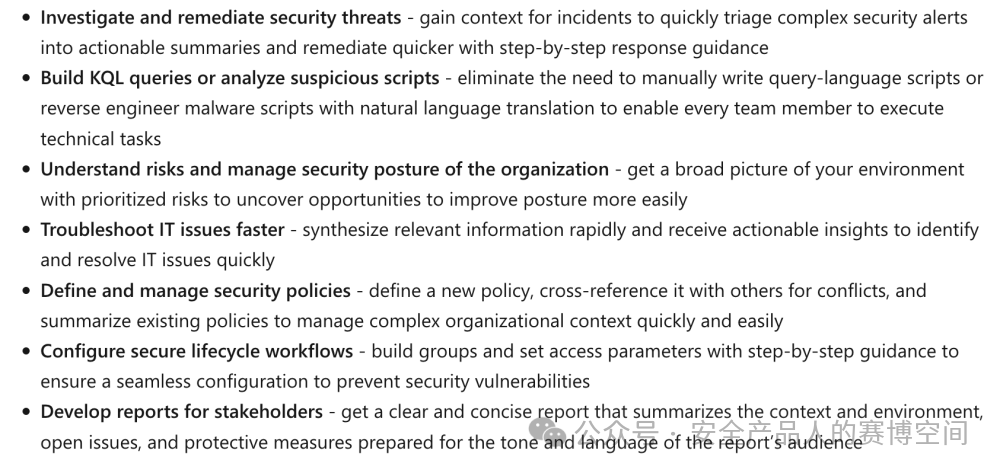

Microsoft Security Copilot所支持的功能示例有如下几种

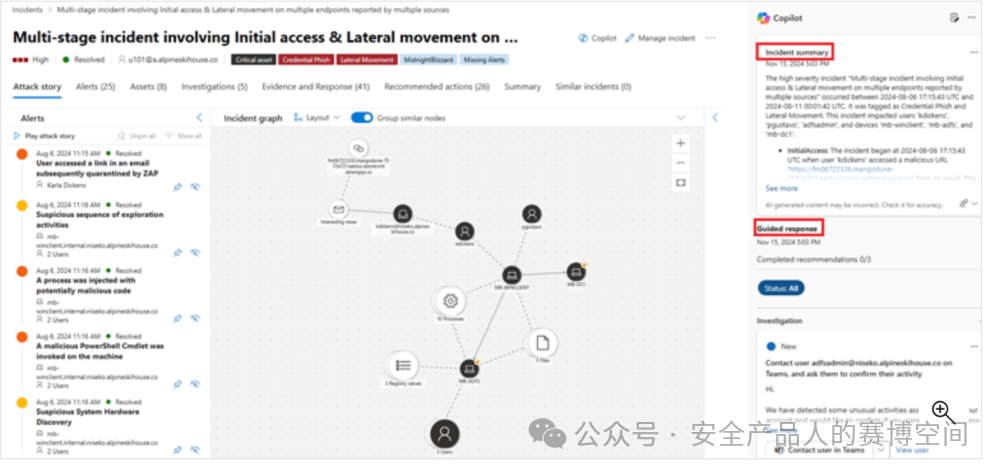

我们以“安全威胁调查和补救”为例,来看看微软Copilot的能力

背景:“你的团队领导给你分配了一个事件,你的工作是确定事件是否确实是恶意的,如果是,尽快解决它”

针对这个需要调查的事件,在事件功能页面,Copilot已经默认生成了一个摘要

进一步的,可以在Copilot页面,选中该事件Session,继续进行调查,例如询问事件TTPS

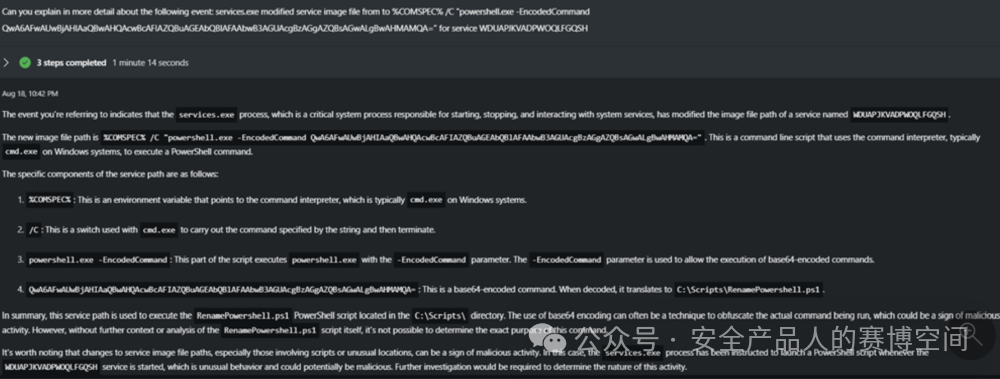

针对攻击者在事件中所用的payload,让Copilot解码并分析

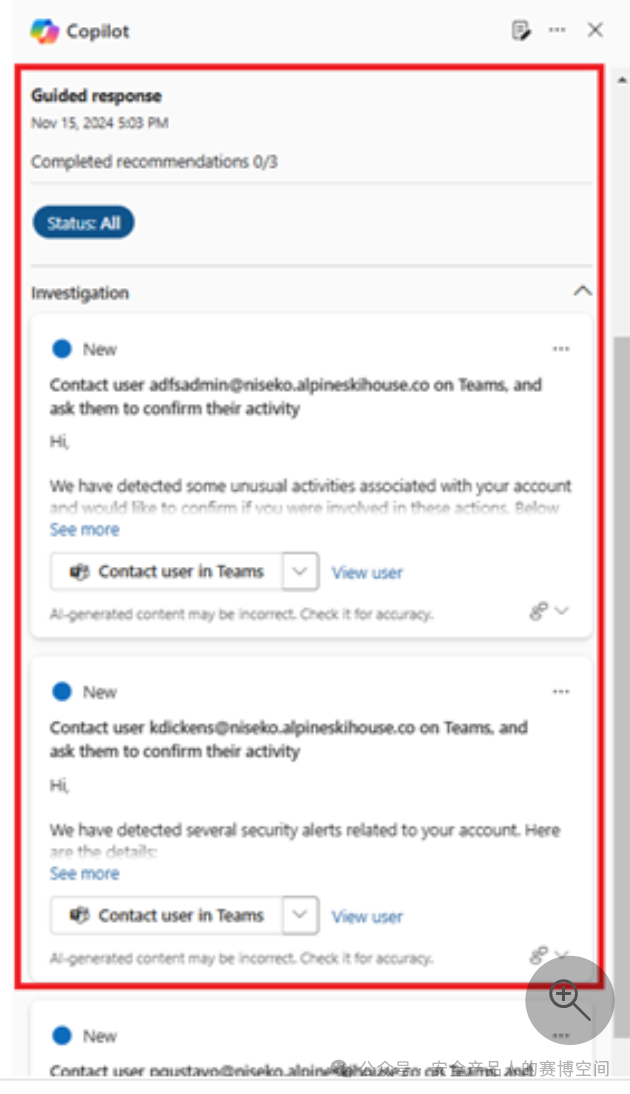

确认该事件后,Copilot给出事件的下一步响应动作建议,可在页面跳转到对应功能去执行

我们最终也并没有看到一些自动修复、自动处置等能力,也就是说微软的Copilot依然以查询、调查、给建议的能力为主,不具备安全AI Agents的能力(跟PA一样),提高安全运营的效率,但做不到自动化安全运营

也许是为了弥补这个问题,微软Copilot配备了一个与Azure Logic Apps workflow工作流对接的connector,通过connector(可以理解为微软Copilot对外的一组API服务),可以在workflow中可以调用Copilot

通过workflow在调用Copilot后,基于Copilot的输出,做下一步执行动作,以此来代替部分安全Agents的能力

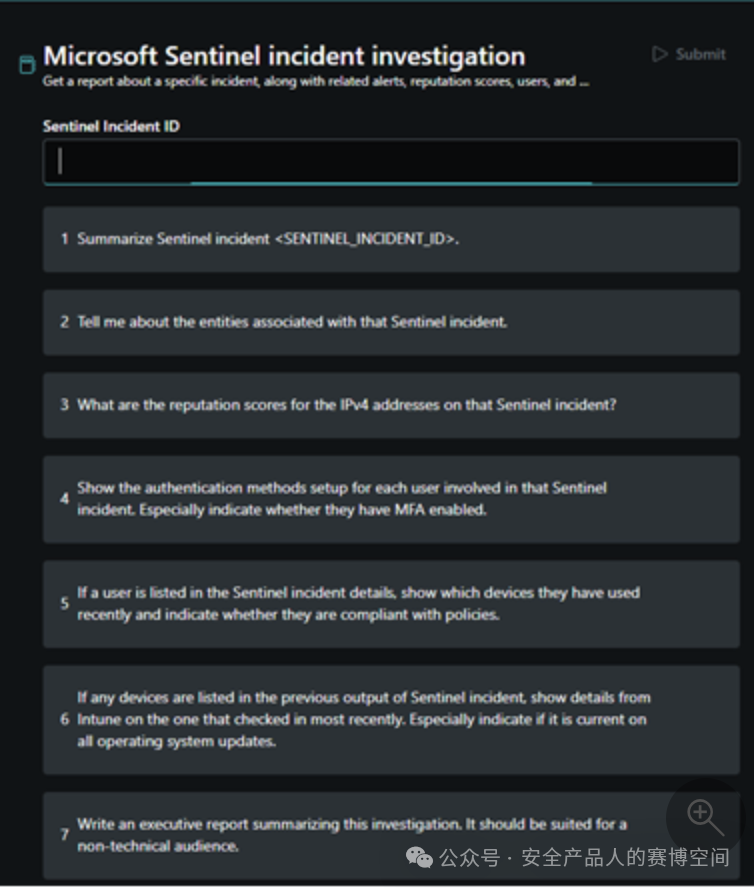

另一个有趣的点是,也许担心用户不知道如何发问、问哪些有价值的问题,微软Copilot有一个promptbooks的功能,用户只需要填写需要调查的对象,promptbooks中有一系列prompt,帮你一个个问过去,最后形成一份丰富的调查结果,例如在Sentinel中调查事件,只需要填写事件ID,会一次性帮用户询问以下7个问题

最后,我们大概总结下微软Copilot,与Paloalto Copilot类似,也可以调用产品内的安全数据,来回答用户的问题,但是同样不具备Agents能力,可以提高运营效率,但无法自动化运营过程;通过插件化集成各产品、promptbooks设计、workflow工作流集成,提高了Copilot的灵活性,降低了一点用户使用成本,这些周边配套显得Microsoft Security Copilot成熟度更高一点。

五、CrowdStrike Charlotte AI

CrowdStrike的Charlotte AI本质上跟我们前面介绍的PA和微软的Copilot是一样的东西,同样可以用来对事件、漏洞、攻击者信息、威胁情报等进行调查,也支持自然语言转QL语句,promptbooks设计等

这些类似的功能我们就不赘述,翻阅相关视频和文件资料后,跟Copilot不一样的地方大概有以下两个

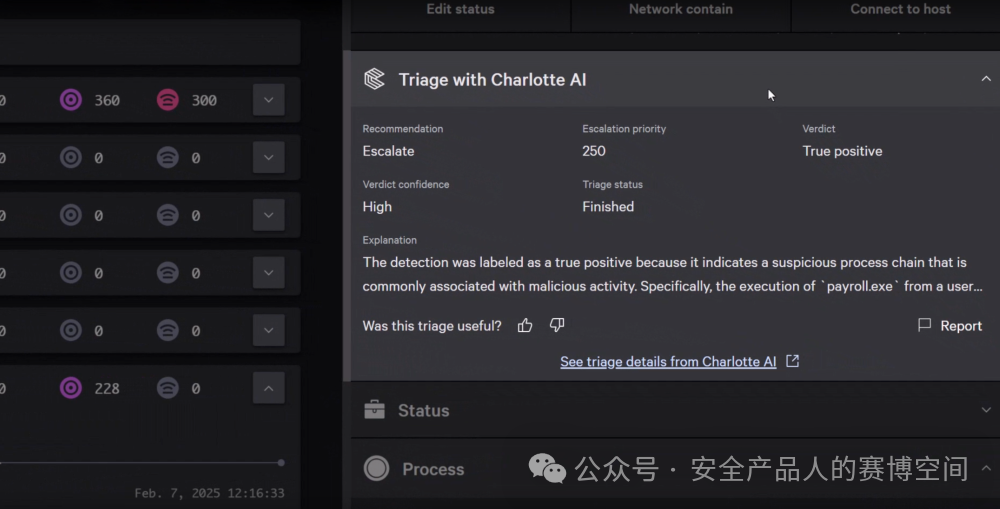

Detection Triage功能

Charlotte AI会为每个事件,进行分类标记,标记信息有:建议动作、优先级、裁决是否误报、裁决可信度、分类进度

这些信息本质上完成了两个核心动作,第一是对事件的误报判断,通过Charlotte AI帮忙再次确认漏洞是否误报,并给出置信度,解决噪音淹没告警问题;第二是对事件的优先级排序,给出的Escalation priority字段能够帮助用户优先处理紧急程度更高的事件。并且这个计算是后台异步完成,完成后给事件附上这一系列的信息,有一个独立的面板展示Charlotte AI计算triage的统计

通过Detection triage功能,利用大模型在后台自动计算更有价值的信息,将该信息直接附加到事件标签中,用来辅助误报消除和优先级排序,提供了更丰富的事件判断条件,这在前面我们讲的Copilot中是没见到的。

另一个功能我们简单提一下,当你对Charlotte AI进行提问后,Charlotte AI对平台数据调查后给出回复,同时还会展示Charlotte AI通过什么参数调取的API,如下:

这个功能反映了Charlotte AI的透明度,告诉用户本次回复执行的API操作,同时基于这些信息,用户自己也可以学习一些事件调查的流程。

六、总结

看了以上分析后,我们总结下全球网安巨头们的产品中应用大模型的方式,总体分为两种

1.Copilot形式的对话辅助

我们根据Copilot与产品结合的深入程度,又可以分为三个层次,第一层,与产品平台数据无关的问题,利用RAG知识库即可准确回答,例如产品某某功能的使用方法、配置方法?自然语言转为威胁狩猎查询语句等;第二层,需要调用平台API获取数据才能回答的问题,例如帮我统计风险TOP10、过去24H内有哪些高危事件?等等,更优的是在对话页面呈现交互式的摘要回答,摘要中可跳转到平台中继续调查;第三层,需要调用产品功能去执行用户下发的指令,例如帮我为该事件提交一个tickets、帮我修复这个CVE漏洞等;

当然,目前看来,这些网安大厂的产品中,大模型也没做到或者很少做到第三层,我们可看到执行用户指令的少之又少,或许是当下大模型的判断依然有幻觉问题,让各厂家不敢将处置执行功能API与大模型结合,但是大模型为整体安全的提效,往往体现在这里。

我们抛出一个提示词,大家可以拭目以待一下看看多久后有Copilot能够支持该提示词“请帮我提取过去24H内发生的安全事件,分析出确认真实的事件,并帮我对这些事件完成处置,给出处置原因”,第一家支持该模式的我一定第一时间写文章大吹特吹hh

2.大模型为功能输出附加信息

这种形式就类似我们前面介绍的CrowdStrike的Detection triage功能,利用大模型分析数据后,把大模型思考分析的结论附加到事件、漏洞、风险中,这类信息又更多的为优先级、置信度、重要度等信息,例如:漏洞修复优先级的获得,有一部分因素需要取决于漏洞所在业务的重要度,业务重要度如果没有用户手动打标的话,传统的规则方式很难分析,那么可以用大模型基于应用功能自行分析,得出业务重要度后进而得出漏洞处置优先级。大模型分析的准确度是需要厂家不断微调,与人工标记进行比对的,CrowdStrike的Detection triage打标结果与人工比对的拟合度是98%,这背后有大量对模型的训练工作。

个人认为,大模型帮助输出更高维度的标签信息,开发难度不亚于Copilot形式的对话辅助,因为这里是需要预设合理的思维链条的,比如事件需要置信度的标签,那么厂商应该引导大模型从哪些方面去判断置信度,什么样的告警组合是更偏向真实事件?看数量?看频率?看内容?还是都看?是否要获取多数据源信息?等等,都需要对大模型进行微调和训练,并且这类标签信息,很可能是我们上面提到大模型做自动执行的基础。需要注意的是,这方面的能力很容易浑水摸鱼,例如我们认为CrowdStrike的Detection triage的分类准确度为98%,可能我用一个未训练微调过的LLM,准确度能做到80%,然后我就宣称拥有了某某能力,但是区别是如果要做进一步的自动执行,我不敢做,必须要做到CrowdStrike一样98%准确度我才敢加上用大模型做自动执行的功能。

最后,我们还是很期待网安领域的具身智能出现,现在还远远没到,我会保持对大模型在安全产品中前沿应用的趋势跟进,有眼前一亮的创新第一时间给大家分享!