八月即将召开的黑客大会研究人员将演示入侵汽车

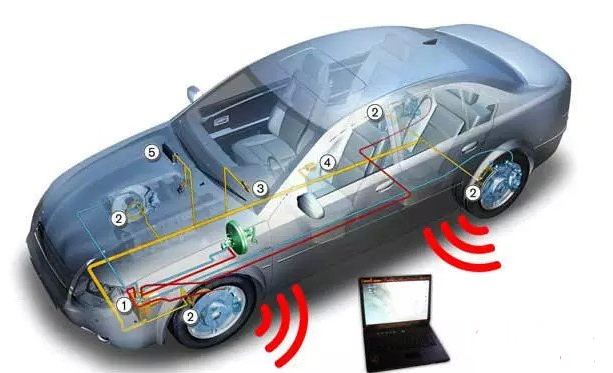

责编:penggao |2015-05-05 14:16:48在今年八月即将召开的黑客大会(Black Hat and Defcon)大会上,两位安全研究人员查理·米勒和克里斯·瓦拉塞克计划演示无线入侵一辆汽车或卡车的网络系统。该网络系统被称为CAN总线,它是一个由计算机组成的互联系统,影响到汽车上一切设备,包括喇叭、安全带、转向和刹车。

汽车可能会暴露在远程攻击之下,两位研究人员即将进行的演示可能会成为迄今为止对此最明确的证据。自从在2013年收到DARPA(美国国防部先进项目研究局)的授权,他们对汽车安全的研究已经持续了两年有余。

两位研究人员在上周发布在Black Hat官方网站上的演讲大纲指出,“入侵汽车是真实可行的。我们会具体展示如何对一台未经改造的原厂汽车进行远程入侵……”,“通过实施远程入侵,我们将展示如何将汽车不同部分的硬件作为支点,通过CAN总线向汽车的关键性电子控制器件发送指令。作为演讲的总结,我们会演示几种CAN指令,它们会对汽车的物理系统造成影响。”

米勒和瓦拉塞克目前不愿意具体指出他们正在测试的车辆型号,并拒绝在进行演示前接受采访。

华盛顿大学和加利福尼亚大学的研究人员们在2011年进行了一场展示,证明了他们可以通过远程攻击控制汽车的刹车和转向系统。他们入侵了汽车的蜂窝通信、WiFi网络,甚至是汽车和安卓手机进行连接所使用的蓝牙系统。不过,这些研究人员只将他们的测试车辆称为“未命名轿车”。

米勒和瓦拉塞克与此相反,在公布实验用车的品牌和型号方面毫不犹豫。2013年,他们在进行Defcon黑客大会上的演示之前,对媒体人员介绍了福特翼虎和丰田普锐斯,并对劫持这两辆车的驾驶功能进行了展示,包括禁用或踩下刹车,扰乱方向盘。实现这种入侵只需要一台插入OBD2接口(位于汽车仪表盘下方)的笔记本电脑。

包括丰田和福特的一些持反对意见的评论者认为,有线攻击并不是一种成熟的黑客入侵。米勒和瓦拉赛克从那时开始一直努力证明,通过无线系统也能使出同样的招数。在去年Black Hat的演讲上,他们依据不同汽车受到无线攻击的可能性、网络结构、主要物理特性,对24种车型进行了分析排名。在分析中,Jeep的切诺基,英菲尼迪的Q50和凯迪拉克的凯雷德被评为最容易受到入侵的车辆。瓦拉赛克在去年表示,一辆汽车的整体电子安全性“取决于其本身的结构”。“如果你成功入侵了汽车电台系统,是不是可以向刹车和方向盘发送指令?如果可以的话,你可以利用它们做什么?”

米勒上周发表的一条推文中暗示了他们的目标:

万分期盼与nudehaberdasher在今年的大会上对话

nudehaberdasher是汽车安全技术研究权威人士IOActive汽车安全研究的主管克里斯·沃拉塞克的推特账号。

别忘了,Jeep在米勒和瓦拉赛克之前进行的安全评估中表现最差。它是唯一一种在三个“可入侵”指标中都排名最高的车型。Jeep的母公司克莱斯勒集团在去年的一份声明中对两人的研究作出了回应:“我们会尽力验证这些说法,如果有必要,将会采取修复措施”。

两人的研究已经对汽车制造商造成了巨大的压力,敦促它们加强自身车辆的安全系统。美国国会议员爱德华·马基在一份发给二十家汽车制造商的措辞强烈的信中引用了二人的研究,要求制造商披露安全方面的更多信息。在答复中,所有的汽车公司都表示,它们制造的车辆都提供无线接入点。只有七家公司表示,已经雇佣了第三方审核员来测试车辆的安全性。而且,只有两家公司表示,在抵御那些可能操纵刹车和转向系统的攻击方面采取了积极的措施。

目前还不清楚米勒和瓦拉赛克通过汽车的敏感系统能做到哪种程度的控制。他们发布的演讲大纲中提到,“汽车安全的模糊性质导致了决然对立的两极判断:要么我们都会死,要么我们的汽车都非常安全”。他们将“展示对汽车进行无线攻击的现实情况和局限性”。

但在两人决定上周发布的一条新推文中,瓦拉赛克说得更简单:“米勒和我会在Defcon大会上告诉你如何入侵一辆汽车,获得远程控制。不需要任何连接线和插件,我们用到的测试车就和那些在展厅中展示的汽车一样。”

- 以色列国防军禁止高级军官使用安卓手机,强制使用iPhone

- 《公安机关网络空间安全监督检查办法》草案与旧版对比

- 完整议程|12.10-11第二十届中国IDC产业年度大典北京·首钢园启动

- 赛可达实验室携手国际网安盛会,AVAR 2025即将开幕!

- AI全面渗透网络攻击!趋势科技发布2026年六大网络威胁预测

- 2025暴露面管理市场指南:现代风险与暴露面管理平台的演进

- SaaS安全大崩盘!又一起重大攻击,超200家大中型企业数据泄露

- 加紧突破低空智联网建设难题,保障低空运行安全

- 从“高可用”到“高韧性”:企业如何构建不“怕”故障的架构?

- Fortinet CISO预测2026年安全行业:AI重构攻防,CISO以弹性掌舵