勒索软件是如何将Android机顶盒变砖的

责编:admin |2015-07-13 10:53:03现如今,越来越多的智能设备走进了人们的日常生活中。大众对此的认知早已超越了智能手机,像智能手表、电视,车载电脑等等也都被广泛接受和使用。这股技术浪潮已经席卷到传统行业,在2013年,中国的汽车制造商就设计了一款“智能汽车”,内置了基于Android操作系统的计算机,只要插入SIM卡,它就能全天候在线。

消费者对于智能设备与日俱增的需求和使用,生活变得更加简单轻松,所有这一切,我们都得感谢Google这个伟大的公司。更为称道的是,无论是对于Google和智能设备制造商,还是对于消费者而言,这都是一个喜闻乐见的双赢局面。Android的开放式设计以及AndroidSDK的广泛应用,推动了Android智能设备的研发和生产的稳定增长。Android软件工程师更是乐享其中,因为Android允许系统映像的个人风格化,而且也接纳新的应用理念。

但如果你认为整个世界是这么的美好就too young too simple了,不要忘了事物都是有两面性的,并不是每一个程序员都有一颗天使的心,随着Android的蓬勃发展,安全问题也随之凸显。一项针对Android系统的安全性调查结果从数据上进行了佐证——自2010年以来,针对Android系统的恶意软件每年都会增加数十万。

如果你还认为大多数的恶意软件都以智能手机为攻击目标,显然是out了。因为就在昨天,当我想在电视机顶盒上装一个游戏软件的时候,我被出奇不意攻击了!技术上解释为一个名叫”ransomware”(“勒索软件“)的Android木马攻击了我的电视机顶盒。这是安装“游戏”过程中拍摄的照片(还有心情拍照为冷静的自己点赞 ,其实这个时候我还不知道发生了什么):

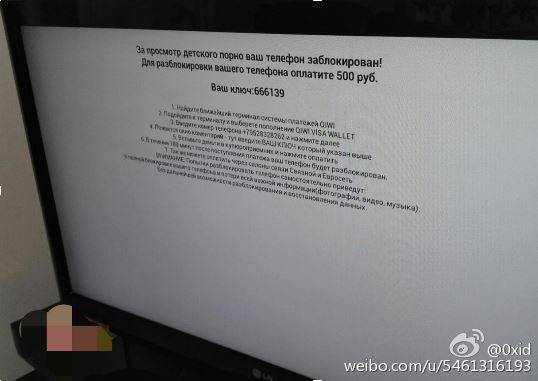

安装并运行了“游戏”之后,我的屏幕看起来是这样的(好像有点不对劲了!):

除了“home”按钮,我的遥控器没有任何反应。即使我切换到“home”按钮之后,屏幕在几秒钟之后又回到了警告界面——连去应用程序管理器卸载“游戏”的时间都没个我留!(貌似情况有点serious)

一位懂俄语的哥们帮我将上图翻译成英文后,我才恍然大悟原来是招惹上了勒索软件,你看它是这么说滴:

不得不说,虽然这款恶意软件最初是针对手机设计的,但是被装到电视机顶盒上之后表现依旧抢眼,瞬间我的机顶盒就变砖了!

接下来我又发现,它对机顶盒的破坏力简直超乎你想象。因为机顶盒只有一个USBOTG接口连接外部存储设备,技术宅男们想用它来输入“adb”的命令行来卸载程序包,那是行不通滴,机身上连个恢复到出厂配置的按钮也是没有滴。更悲催的是,我的免费售后服务还过期了

在中国,网络电视是一个很大的市场,可是针对网络电视的安全产品少之又少。而且可以预见到,除了机顶盒,我的悲惨遭遇可以在任何其他的智能设备上再次发生。比如智能手表,消费者不仅用智能手表来看时间,同时也可用它记录个人敏感信息,比如记录何时何地去徒步旅行或者跑步的日志啦,包含你心脏速率的记录啦,等等。可以想象,智能手表可能是未来的攻击对象。

如果再有一点想象力,我们就清楚智能设备的数量是无穷无尽的:智能家具,智能家电,比如智能空调,前不久格力电器的霸道总裁董明珠就宣布他们计划生产智能空调了。随着智能设备越来越多的渗入到我们的生活中,我们也得“智能”一些,警惕这些潜在的威胁。

受行业前景以及类似VincentWeafer关于勒索软件的博客的启发和影响,0XID从另一个角度对勒索软件进行了研究,以了解其对互联网的影响。根据VirusTotal(一个在线的基于文件扫描服务网站)的报告,勒索软件对互联网的影响呈上升趋势。

下面列出了一些流行的恶意软件的哈希值,抱歉长微博貌似没有表格。

sha256

4c15bad3486dc4aa0553ad267812aff29b1a4951abcc6ec91ef7c1feed78e7b2

6/30/2015 6:34

445c345e0dd2492084c1a31b0ea889ea85fd49a14498b8d2cd4586b1fcf63ff8

6/15/2015 9:01

ee02d277152183f6b4df1b846945c2c4d8ce6f15d5eadedbd6bd89542e48ed58

5/6/2015 13:31

becac757bcb69df6240b7a05232f70739a560559a8f2371077bdb87b03697523

5/6/2015 13:32

515c098c338ff87c415608699a578668db662d68c3ec487829b18edf6c8a6b4f

6/19/2015 19:31

0144d7b725ab78d93fa1ca59276efd349eb1ef890a6b1e5c37ffb8e2190a024e

6/26/2015 10:50

3350ffb637ae6d7900e45e83c5057d23d413651d9a2962fc49df0bdf38a45670

6/26/2015 9:56

9c173d447d75cbb74e6da858a63d11e1b164581b754225abd08db09a139bf78c

6/26/2015 10:27

11d49280f3a7f1aec4600cdf6e503952e18fe827d5f86e719ce5be747de74cda

6/18/2015 5:25

1ffe2f4c0bed565b6e4c7823dc63f209924b63283cb5e7bc597e2be96b5ea650

6/26/2015 8:56

最后,和大家分享的是这篇博客中描述的恶意软件的sha256hash.

2faaf3186853ab0b6432971bd4a739c772ceace80ea3404f313b305ac393f396