一场美国大片引发的关于内网威胁检测的思考

责编:mhshi |2017-04-21 15:33:34在探讨内网威胁之前,先让我们来看场电影!

2016年的热映电影《谍影重重5》是在后斯诺登时代体现网络攻击与防御的一部教科书式的影片。在影片的最开始有一段网络入侵与防御的情节,讲述的是某国中央情报局CIA受到攻击,攻击者目标直指加密文件服务器,以盗取机密文件为目的。在紧要时刻,CIA的安全专家们迅速做出了反应,通过轨迹回溯机制锁定了黑客所在的具体物理位置,并控制了当地电网控制系统,最后切断了攻击者发起攻击地点的电源供应,终结了他的攻击。

在这个情节中,被攻击者采用的响应措施,其实是釜底抽薪的策略,这确实有些令人意外。在机密文件被窃取这样的紧急时刻,去控制当地的电力系统来切断攻击者所在位置的电源供应,这其实面临很大的风险。因为如果入侵电力控制系统没有成功,或者耗时很长,都可能导致更多的数据被盗取,造成的损失会更大。那么问题来了,电影中的CIA安全专家们为什么会采取断电的方式阻止攻击者呢?当然除了美国大片万年不变的宗旨——“最帅最帅我最帅”之外,就是当地的电力控制系统很可能早已被入侵或者远程控制,只要激活远程控制代码,就可以让电力控制系统发出关闭电力供应的指令。

那么由此引出了另一个问题:当地的电力控制系统已经被入侵并被注入了远程控制代码,只是自己没有发现,这很可能是以前已经遭遇了所谓的APT攻击(高级持续性威胁攻击)。电力控制系统通常都是单独隔离的网络,很难直接从外网实现入侵,那么这种APT类型的攻击是如何实现的呢?事实上攻击者往往是先通过感染内部的某台主机,然后再逐步入侵更重要的主机,获得更高的访问权限,这就是所谓的“城池常常被内部所攻破”的原理。

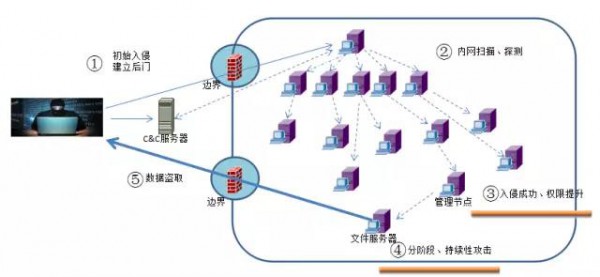

我们这里就先探讨一下,这种从内部发起的感染或者入侵行为,如何被发现并进行防御和控制。首先来看一下,在内部网络中发生APT类型攻击的步骤:

1、攻击者利用系统的后门或者其它方式感染内网终端,将恶意代码带入到企业网络中;

2、恶意代码在被感染终端上自动运行,进行端口扫描和寻找存在的漏洞,并不断尝试进行破解和入侵有漏洞的主机;

3、成功入侵到某些主机,并获得比之前更高的访问权限;

4、并重复执行类似的动作,试图侵入保存更重要信息的主机系统;

5、攻击者侵入重要的信息系统,可以进行数据盗取或者发出各种控制指令。

由于这种来自内网的渗透式的攻击,采用了网络嗅探的方式,通过扫描主机开发的 TCP 或 UCP 端口,寻找主机应用或服务上可能存在的漏洞,然后尝试进行入侵和获取应用或主机的访问权限,所以这种攻击具备了极大的隐蔽性,即使成功的侵入了存储机密数据或关键应用的服务器,也很难被发现。

当然,所有的端口扫描或者异常访问的网络行为,必须通过网络基础架构,包括交换机、路由器或防火墙等网络设备,那么必然在网络上存在着流量行为,如果能够将这些流量行为进行监控、记录和分析,从其中发现异常行为的蛛丝马迹,再进一步就可以做到对威胁和攻击的隔离或者拦截。

启明星辰 FlowEye产品解决方案

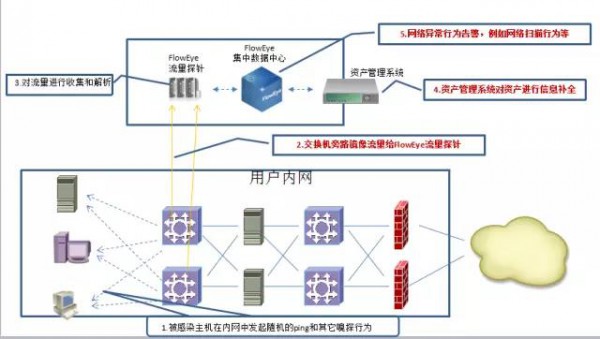

通过在内部网络中部署网络行为的采集器(简称为 流量探针),将内部网络中的所有访问行为进行记录,并进行集中的统计和分析,再基于专有的安全算法和大数据分析,检测出威胁事件并进行告警。

下图介绍了 FlowEye实现内网异常行为检测的实现原理:

在上图中,所有的网络流量都镜像到FlowEye的流量探针上,完成对网络中用户、设备和流量的实时状态进行感知,并提供快速的检测。由 FlowEye集中数据中心通过大数据和专用安全算法,分析隐藏在大量访问记录中的异常行为。

在这个过程中,假如发生了内网威胁类型攻击时,FlowEye流量探针会收集并记录访问行为,然后发送到 FlowEye集中数据中心,FlowEye集中数据中心整合多台FlowEye流量探针的流行为记录信息,并通过与资产管理系统进行联动,将流行为中相关的资产信息进行补全,然后与系统的安全基线进行分析,生成一个威胁指数值用来判定事件的严重程度。当威胁指数达到设定的阈值,系统会随之产生报警事件,并在告警事件中提供相应的资产信息,从而让用户快速感知到内网安全威胁。

启明星辰FlowEye——用户心目中最有价值的入侵分析安全产品!

- 以色列国防军禁止高级军官使用安卓手机,强制使用iPhone

- 《公安机关网络空间安全监督检查办法》草案与旧版对比

- 完整议程|12.10-11第二十届中国IDC产业年度大典北京·首钢园启动

- 赛可达实验室携手国际网安盛会,AVAR 2025即将开幕!

- AI全面渗透网络攻击!趋势科技发布2026年六大网络威胁预测

- 2025暴露面管理市场指南:现代风险与暴露面管理平台的演进

- SaaS安全大崩盘!又一起重大攻击,超200家大中型企业数据泄露

- 加紧突破低空智联网建设难题,保障低空运行安全

- 从“高可用”到“高韧性”:企业如何构建不“怕”故障的架构?

- Fortinet CISO预测2026年安全行业:AI重构攻防,CISO以弹性掌舵