黑客可利用扫描仪获取用户数据

责编:zhzhou |2017-04-25 11:48:33以色列研究人员发明一项新技术,可利用扫描仪在气隙系统中通过受控恶意软件获取PC数据。这个研究由本-古里安大学网络安全研究中心的研究生Ben Nassi和他的导师Yuval Elovici组成。这一新技术以著名译码者Adi Shamir的理论为基础。

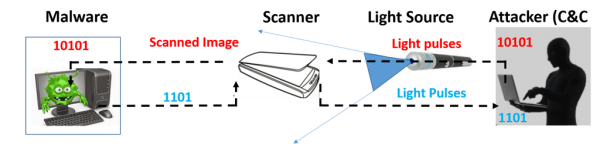

研究人员发现,黑客可利用该方法在气隙系统中建立运行在目标计算机上的恶意代码与攻击者之间的隐蔽通信通道。为了从气隙系统中传送数据,研究者利用扫描仪附近的光源来接收指令。扫描仪可检测到其玻璃板上的反射光线,将其转换为二进制形式,并进一步生成对应图像。由于扫描仪对于室内光线的任何变化皆相当敏感,因此不管是玻璃板上的纸张或者红外线光源皆会被其捕捉并转换为二进制形式。

研究者利用平板扫描仪向运行在目标受害网络上的恶意代码发布指令。在研究者发表的论文中写到,“光线由攻击者传送到平板扫描仪,随后被安装在系统中的恶意软件提取出来。利用这种方法,将扫描仪作为网关,建立起恶意软件和攻击者之间的隐蔽通道。并且,攻击者可远程控制扫描仪光源。”

研究者往扫描仪的玻璃盘上打一束光,这样就能向扫描仪传递信号。指令以打开和关闭光源获得的二进制编码形式发送出去。指令包含在特定的二进制序列之间(1001)。研究者称,攻击者可通过在扫描仪附近捕获现有光源的方式通过扫描设备将命令信号发送至恶意软件,例如借助智能灯泡。

测试中,研究人员在距离目标位置900米外的区域利用安置在玻璃幕墙建筑上的激光装置,向办公室内的扫描仪传递“擦除xxx.doc文件”的指令。在真实攻击情境下,利用配有激光枪的无人机由窗口处向室内发射激光依然可达到同样效果。

为成功发起攻击,用于解码的恶意软件必须已经被安装在网络中的目标系统之内,且扫描仪机盖必须已经打开或者至少部分打开才能够接收到光线。

然而,在真实的攻击情境下,恶意代码可能会感染目标网络,通过扫描它来搜索扫描仪。为了不被人察觉,最好在晚上或者在周末办公室没人时再进行扫描。

至于传输速度,命令中的每一bit大约需要50毫秒进行传输。也就是说,发送完整64 bit信息大约需要3秒钟。恶意软件能够在命令序列结束之后,通过第二次触发扫描仪进行信号实时读取并确认收取。

在测试中,研究人员发现扫描仪能够检测到灯泡亮度的变化,甚至包括幅度仅为5%且持续时间不超过25毫秒的亮度波动这样的小幅变化,而这类细微变化受害者根本不会察觉。

为了防范此类攻击活动,研究人员们表示,企业与各类组织机构应断开扫描仪与内部网络之间的连接。但这种作法可能有碍目标公司的工作人员办公。最理想的解决方案为设置一套代理系统,即将扫描仪通过有线连接接入内部网络中专门用于处理扫描仪数据的计算机,而非将其直接接入网络。这种设置代理系统的解决方式可以防止攻击者建立隐蔽通道。用USB接口线等将扫描仪与电脑直接相连,而不是与整个网络相连。代理系统会提供一个应用程序编程接口。当接收到扫描请求时,电脑会执行扫描任务并在分类器中输出信息以检测恶意扫描请求。

文章来源: http://securityaffairs.co/wordpress/58264/hacking/air-gapped-network-scanner-hack.html