NSA如何跟踪其他国家的黑客

责编:mhshi |2018-03-09 14:51:35一年前,黑客团体“影子经纪人”向大众公布了了一批被盗的NSA黑客工具,大多数研究专家称最有力的工具是0day漏洞 ——用于安装恶意软件并接管机器。 最近,一些匈牙利安全研究人员公布的数据中发现了一些其他内容,NSA用它来检测其感染机器上的其他国家黑客的脚本和扫描工具。

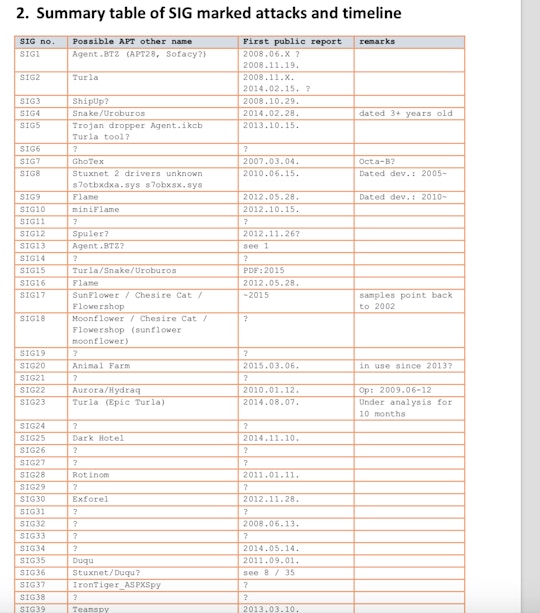

事实证明,这些脚本和工具与攻击一样有趣。 他们表示,在2013年(NSA工具被影子经纪人窃取的那一年),该机构正在跟踪至少45个不同的国家级APT攻击。 其中一些似乎是更广泛的安全界已知的操作 – 但有些可能是研究人员目前不知道的威胁行为者和操作。

匈牙利人研究的脚本和扫描工具,该工具被称为TeDi(Terditorial Dispute)或TeDi的团队创建的,NSA称黑客影子经纪人来自中国,该团体于2007年从美国国防承包商那里偷走了军方联合攻击机的设计以及其他敏感数据,从而组建了这个团队; 当他们刚刚开始在网上出现时,该团队应该目的是更快地发现并对付复杂的国家攻击者。

一位情报消息人士告诉记者:与美国仅在五年内发现所有东西都被盗的情况相反,他们的目标是试图找出它实时被盗的时间。但是他们的使命也演变为为NSA黑客提供态势感知,帮助他们知道其他国家行为者何时在机器上试图破解他们。

当NSA在伊朗、俄罗斯、中国和其他地方攻击机器时,它的运营商想知道外国间谍是否在同一台机器上,因为这些黑客可以窃取NSA工具或者监视NSA在机器上的活动。 如果其他黑客鲁莽,他们也可能导致NSA自己的行动暴露。 因此如果发现该机器上还有其他人,NSA可能会决定退出或继续谨慎处理。 事实上,TeDi数据中存在一些警告和其他评论,指示操作员在发现特定感兴趣的某些恶意软件文件时该如何处理 “未知 – 请返回”是操作员对一个文件的指示; “危险的恶意软件 – 尽快寻求帮助”和“友善的工具 – 尽快地看到帮助”适用于其他人。

TeDi脚本使用数字签名来捕获APT攻击参与者。 这些签名就像黑客组的指纹一样 – 它们可以包括APT反复使用的已知恶意软件的代码片段,或者高级黑客已知的对机器核心操作系统设置进行的特定更改。 这些元素被安全社区称为折衷指标或IoC。

在NSA脚本中,没有一个高级威胁团体是由研究团体通常使用的名称识别的 – 相反,NSA称他们为Sig1,Sig2等 – 但匈牙利研究人员在去年通过脚本尝试尝试 以将它们与已知的恶意软件样本和高级威胁组进行匹配。 他们还研究了国家安全局编号清单中签名的顺序,以确定领土争端小组何时将某些操作添加到清单中,并查看国家安全局是否可能在安全界之前了解某些操作。

在以上案例中有一家来自韩国的黑客组织Dark Hotel,2011年的时候NSA追踪到了该组织的工具,并在三年后的发现了他们。

“这引发了一个问题:关于NSA是否应该泄露或公布有关这些未知物质的信息,”CrySyS实验室的BoldizsárBencsáth说。

由Bencsáth领导的研究小组包括他实验室的同事和来自匈牙利安全公司Ukatemi的研究人员。 CrySyS实验室以其2011年发现的以色列间谍工具Duqu而闻名,该工具据信是由一些以色列黑客参与开发用于破坏伊朗核计划的着名Stuxnet数字攻击而创建的。

Bencsáth的团队计划在本周在墨西哥坎昆举行的卡巴斯基安全峰会上发布关于NSA脚本的调查结果,希望其他研究人员能够挖掘数据,找出更多NSA正在寻找的高级威胁组。 该团队还希望这些信息能够帮助社区对以前未被安全社区发现的恶意软件样本和签名进行分类,但仍未归入特定威胁组,因为研究人员不知道他们属于哪个高级黑客组。 目前为止,该团队只能确定地识别少数高级威胁组织,并对其他许多人进行了可信的猜测。

“根据目前的结果,一些攻击,样本,甚至数百个样本将被确定为一些先前未知或部分未知的APT攻击的一部分,”该团队的报告指出。

Bencsáth指出,在大多数情况下,即使安全研究人员通常可以为黑客团体聚集数十个甚至数百个,甚至数百个安全研究人员,但在大多数情况下,NSA使用的是两个到五个妥协指标。 其中一位情报官员告诉“截获报告”,美国国家安全局只需要一些高质量的签名就可以找到APT。 他指出:“对于任何特定的群体而言,都有数千个[签名],这是一个神话。 “这些[领土争议]人真的专注于找到两个或三个可能会使你[在APT]上锁定的迹象。”

NSA并不只是扫描外国威胁演员来保护自己的行动,它还有意观察外国黑客窃取什么以及他们如何做。 这种扫描还可以帮助NSA在地理区域发现高价值目标,在这些地区可能缺乏识别最佳机器的洞察力。

“在某些地区,你可能不具备所有的具体见解,所以知道你是否在正确的盒子里可能是非常重要的,”第二位官员告诉The Intercept。 如果多个威胁演员在同一台机器上,这将表明一个有价值的目标。

实际上,在高价值系统上找到多个高级永久性威胁组并不罕见。 2014年3月,卡巴斯基实验室在中东一家研究机构的一台机器上发现了多个组织,卡巴斯基称其为“威胁磁体”; 除了被认为是英国间谍工具包的Regin之外,他们还发现NSA的Equation Group恶意软件以及属于Flame的模块被认为是以色列的一项行动; 动物农场,据信属于法国情报; Careto(或Mask)被认为是讲西班牙语的民族国家组织; 和讲俄语的组织Turla。

TeDi小组按顺序为APT创建签名; 据一位情报人士透露,无论何时发现新的攻击或者某人发现了一些被怀疑是高级威胁组织的有趣事件,都会创建一个新的签名。 尽管该团队最初专注于中国和俄罗斯的黑客组织,但随着Bencsáth团队发现,其他国家的组织也随着时间的推移而增加,包括以色列乃至美国。

根据Bencsáth的团队,Sig1是2007年创建时名单上第一个NSA恶意软件签名,代表Agent.btz。 Agent.btz蠕虫被认为是美国国防部高安全性的秘密互联网协议路由器或SIPR网络中的一种USB存储器中的机密信息,被称为“美国军方分类计算机系统中最严重的违规行为” 一名士兵在阿富汗的一家网吧接走。 这归功于俄罗斯。

Bencsáth的团队认定Sig25是研究人员称为Dark Hotel和Tapaoux的威胁演员。 作为一名顶级演员,该组织自2007年以来一直活跃,其目标是高调的高管,政府机构和非政府组织,其主要重点是在朝鲜,日本和印度的实体 – 亚洲国家的核计划。 “他们的目标是以核为主题,但他们也瞄准美国的国防工业基地,以及来自世界各地的所有部门的重要管理人员都与经济发展和投资有关,”卡巴斯基实验室全球研究与分析总监Costin Raiu 团队,已表示。 Raiu的团队在2014年公开曝光了一些黑客酒店的黑客攻击,发现它可能来自韩国。

其中一名情报官员告诉截获Sig16是以色列APT。 匈牙利研究人员认为这个签名是针对Flame的,Flame是卡巴斯基实验室在2012年发现的一个大型间谍工具包,并且相信它是由在Stuxnet上工作的一些团队在2007年创建的。

根据Bencsáth的团队,NSA名单上的Sig8正在寻找机器上出现Stuxnet感染的迹象。

美国国家安全局为什么要搜索黑客攻击它自己的恶意软件或黑客盟友的机器? 对于包括英国,加拿大,澳大利亚和新西兰在内的“五眼”组织中属于美国密切联盟的黑客工具,它可能会寻求这些解除冲突的目的,这样, 在同一台机器上互相碰撞。 但就Stuxnet而言,前情报官员之一表示,在Stuxnet开始无法控制地传播之后,领土争议小组在2010年增加了签名 – 传播导致其发现和公开曝光。

所有这些都引发了有关NSA运营商被告知他们正在扫描的APT的问题。 Stuxnet是一种高度机密,紧密控制的操作,仅为政府和国家安全局的一小部分人员所知,因此向操作人员说明Sig8试图检测到的恶意软件可能会使操作覆盖面受到暴露。 出于这个原因,前情报官员,运营商说,大部分时间都处于黑暗中。

他说:“那些运行着操作系统的人被告知,他们必须开始运行这些脚本,看看这些工具是否存在。” “但他们不知道什么是什么。”