WinRAR严重代码执行漏洞 WinRAR 5.70以下版本均受影响

责编:gltian |2019-02-28 13:48:06■ 预警编号 NS-2019-0006

■ 危害等级 高, 此漏洞存在于WinRAR 中19 年之久,5 亿以上的用户面临风险,攻击者利用此漏洞可实现代码执行。

近日,有安全研究人员使用WinAFL fuzzer发现WinRAR中存在逻辑漏洞,利用该漏洞攻击者可完全控制受害者计算机。攻击者只需利用此漏洞构造恶意的压缩文件,并以钓鱼邮件、网盘、论坛等方式诱导受害者下载恶意构造文件,当受害者使用WinRAR解压该恶意文件时,即完成整个攻击过程。

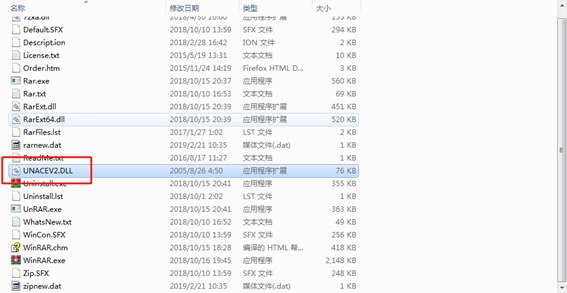

该漏洞存在于WinRAR的UNACEV2.dll库中,在WinRAR解压缩.ACE文件时,由于没有对文件名进行充分过滤,导致其可实现目录穿越,将恶意文件写入任意目录,为攻击者增加后门植入方式。该漏洞在WinRAR中已存在超过19年,目前WinRAR已经放弃对该易受攻击格式(.ACE)的维护支持。

WinRAR是一个用于Windows系统的解压缩工具,可以创建查看rar或zip文件格式的压缩文件,并支持解压多种压缩文件格式。全世界超过5亿用户使用WinRAR,是最受欢迎的压缩工具。

参考链接:

https://research.checkpoint.com/extracting-code-execution-from-winrar/

影响范围

受影响版本:

- WinRAR < 70 Beta 1

不受影响版本:

- WinRAR 70 Beta 1

经排查发现部分其他压缩工具也集成了UNACEV2.dll库,可能会受到此漏洞的影响,也请关注软件官方的升级通告或删除UNACEV2.dll库文件。不完全统计列表如下:

| 受影响版本 | |

| Bandizip | < = 6.2.0.0 |

| 好压(2345 压缩) | < = 5.9.8.10907 |

| 360 压缩(360Zip ) | < = 4.0.0.1170 |

解决建议

版本升级

WinRAR 5.70 Beta 1版本删除了UNACEV2.dll库,不支持解压.ACE文件。因此用户可更新WinRAR至此最新版本,以实现对此漏洞的防护。

32位:http://win-rar.com/fileadmin/winrar-versions/wrar57b1.exe

64位: http://win-rar.com/fileadmin/winrar-versions/winrar-x64-57b1.exe

删除问题文件

不方便升级软件的用户也可通过删除WinRAR安装路径下的UNACEV2.DLL文件,实现对此漏洞的防护。

原文链接:http://toutiao.secjia.com/article/page?topid=111203

- 以色列国防军禁止高级军官使用安卓手机,强制使用iPhone

- 《公安机关网络空间安全监督检查办法》草案与旧版对比

- 完整议程|12.10-11第二十届中国IDC产业年度大典北京·首钢园启动

- 赛可达实验室携手国际网安盛会,AVAR 2025即将开幕!

- AI全面渗透网络攻击!趋势科技发布2026年六大网络威胁预测

- 2025暴露面管理市场指南:现代风险与暴露面管理平台的演进

- SaaS安全大崩盘!又一起重大攻击,超200家大中型企业数据泄露

- 加紧突破低空智联网建设难题,保障低空运行安全

- 从“高可用”到“高韧性”:企业如何构建不“怕”故障的架构?

- Fortinet CISO预测2026年安全行业:AI重构攻防,CISO以弹性掌舵