不仅仅是SD-WAN 分支机构边界安全最佳实践

责编:gltian |2019-07-30 17:34:14软件定义广域网 (SD-WAN) 安全很好,但也有不足:SD-WAN 解决方案处理不了分支机构本身的变迁。必须从另外的角度加以解决。

最想实现数字转型的肯定是企业分支机构。各部门都想快点采用云和扩大广域网 (WAN) 边界运营。软件定义广域网 (SD-WAN) 在其中起到了很好的辅助作用,而安全 SD-WAN 也比完全集成的企业级安全更进了一步。

安全 SD-WAN 优势明显,但也存在不足:SD-WAN 解决方案无法解决分支机构本身的变动。比如说,物联网设备采用率的激增和联网终端用户设备的增长,就已经超出了本地分支机构网络的处理范畴。而且,数字转型还扩大了潜在攻击界面,将安全顶到了前沿阵地。没有哪家公司想让自己的分支机构成为安全战略中的薄弱环节。

然而,很多公司觉得自己能用自身主网络所用同一套安全方法来解决分支机构的安全问题。结果十分打脸,堪称搬起石头砸自己脚的生动实例。分支机构 IT 员工本就奇缺,很快便会被诸多终端安全产品、孤立的管理系统和复杂的集成服务路由器给压垮。于是,分支网络安全往往面临可见性缺乏、管理复杂和解决方案太多的挑战,保护 WAN 和 SD-WAN 连接之外的访问边界变得困难重重。

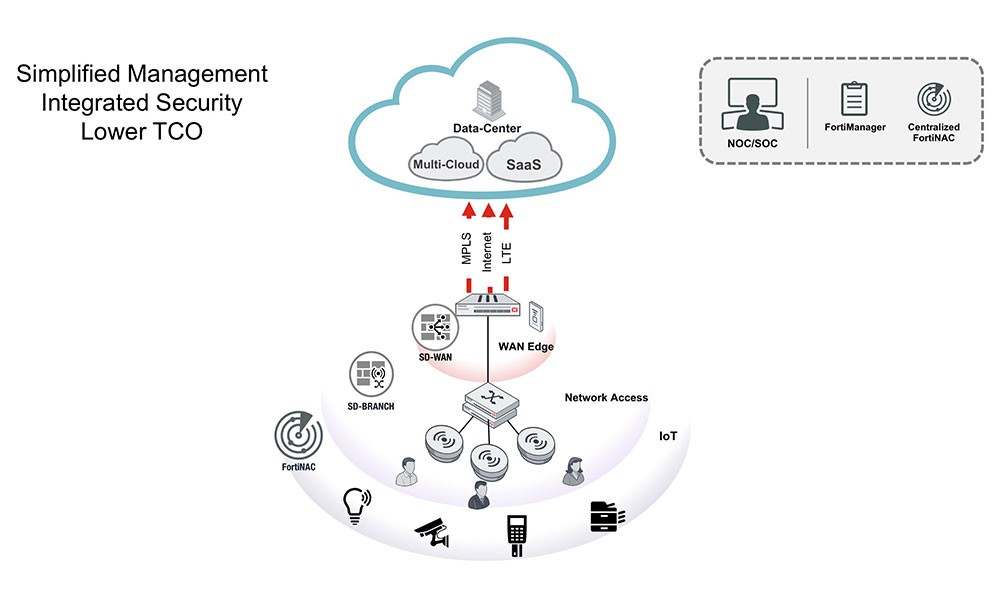

随着问题的积累,公司企业开始转向软件定义分支 (SD-Branch) 架构:以软件为中心的自动化集中管理平台。

本文,安全提供商 Fortinet 给出了 SD-Branch 安全部署的基本元素列表:

- 网络边界防护

下一代防火墙 (NGFW) 是安全 SD-Branch 部署的完美基础构件。NGFW 需能将 SD-WAN 连接的安全扩展至有线及无线接入的控制器。这可保证所有出入站流量经受实时审查,确保即时安全,无论流量是直接互联网连接还是单个设备上产生的云链接,也不管流量是否经过加密。

为分支机构部署设计的 NGFW 还应整合安全与网络访问控制。与其他所有 SD-Branch 组件一样,NGFW 需支持零接触配置 (zero-touch provisioning),以便可快速安装和在数分钟内即可全面运转。

- 接入保护

为保护 SD-Branch 网络边界,接入点 (AP) 不仅必须安全,还要能将 NGFW 功能扩展至无线局域网 (WLAN) 边界,好接受与 WAN 边界同等级的防护。WiFi AP 需提供足够的容量和吞吐量,跟上不断上升的带宽需求;交换机需支持更高的速度与更强的以太网供电 (PoE),带得动耗电量大的物联网设备。

- 设备边界防护

每设备安全是 SD-Branch 解决方案的另一个必备要素。分支机构物联网设备的激增给公司企业带来了严重威胁,必须合理识别和分隔。网络访问控制 (NAC) 解决方案应在物联网设备加入网络时提供自动化发现、分类与安全,包括基于意图的分隔。而且,NAC 的工作不止于此。

- 设备监视

由于常与 NGFW 协同,NAC 解决方案还应时常监视这些设备,通过流量扫描查找异常行为。这可使安全解决方案得以识别潜在被黑设备,通过动态分隔设备加以隔离和修复。

- 零接触配置

零接触部署是 SD-branch 解决方案的基本要求,能快速推出新的分支机构环境,甚至 IT 人员不在现场都能完成这一操作。同样的,通过单一管理平台实施的集成管理,能够中心化和自动化配置更新、漏洞修复、远程管理与分析、策略更新等等,简化企业分支机构部署。