“隐形”的企业安全盲区:虚拟设备安全

责编:gltian |2020-11-03 11:10:03设备是虚拟的,但威胁却是真实的,而且已经兵临城下。

对于软件(包括网络安全)厂商而言,虚拟设备是一种廉价且高效的交付方式,很容易分发和部署在客户的公共和私有云环境中。

但是,根据Orca Security最新发布的《2020年虚拟设备安全报告》,随着各行业数字化转型加速向云迁移,虚拟设备安全防护已经脱节滞后。

该报告调查了企业虚拟设备安全性方面的主要问题,发现大量已知可利用并且可修复的漏洞正在快速传播。

为了帮助云安全行业提升防护并降低客户风险,报告对来自540个软件供应商的2,218个虚拟设备映像进行了分析,分析了已知漏洞和其他风险,以提供客观的评分和排名。

Orca Security首席执行官Avi Shua表示:客户认为虚拟设备没有安全风险,但是我们发现,漏洞泛滥和操作系统安全现状是令人不安的。

报告显示,企业在测试和管理虚拟设备漏洞方面还存在巨大差距,同时软件行业在保护其客户方面也还有很长的路要走。

已知漏洞泛滥

调查发现,大多数软件供应商都在分发含有已知漏洞,以及可利用和可修复的安全漏洞的虚拟设备。

研究发现,只有不到8%的虚拟设备(177)没有已知漏洞。在540个软件供应商的2,218个虚拟设备中,总共发现了401,571个漏洞。

报告揭示了17个关键漏洞,如果虚拟设备存在此类未修补漏洞,则被认为具有严重影响。其中一些知名且易于利用的漏洞包括:

- EternalBlue

- DejaBlue

- BlueKeep

- DirtyCOW

- Heartbleed

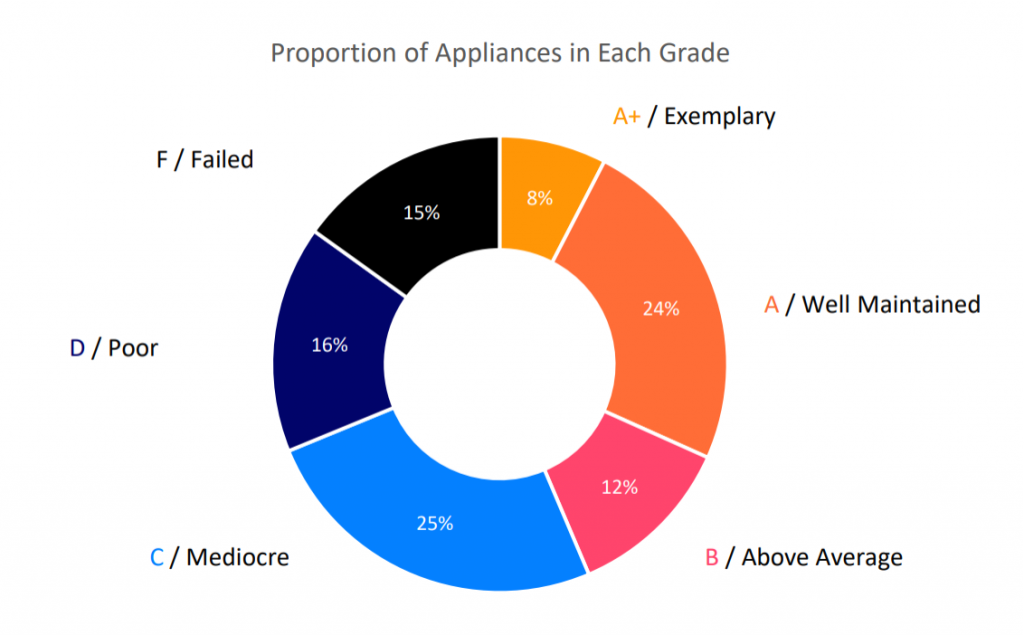

如下图所示,超过一半的经过测试的虚拟设备低于平均等级,其中56%获得C或更低的等级评分,有15%的虚拟设备只获得了F级评分(未通过测试)。(F为15.1%、D为16.1%、C为25%)。

上述调查结果发布后,对相关软件供应商的287个安全更新进行了重新测试,发现这些虚拟设备的平均等级从B提高到了A。

过时的虚拟设备会增加风险

随着时间的流逝和缺乏更新,多个虚拟设备面临安全风险。研究发现,大多数供应商并未更新或终止其过时或报废(EOL)的产品。

研究发现,在过去三个月中,只有14%(312)个虚拟设备镜像文件获得更新。

同时,有47%(1,049)在去年没有更新;至少有5%(110)的问题被忽略了三年,而有11%(243)的版本或EOL操作系统已运行。

虽然,一些过时的虚拟设备已在初始测试后进行了更新。例如,Redis Labs的产品由于过时的操作系统和许多漏洞而得分为F,但现在更新后得分为A+。

一线希望

根据协调漏洞披露的原则,研究人员直接向每个供应商发送电子邮件,敦促其解决安全问题。幸运的是,云安全厂商们的态度和响应速度非常积极。

截至报告发布,多家知名厂商已经通过修补或下架虚拟设备消除了401571个漏洞中的36259个。其中的一些关键更正或更新包括:

- Dell EMC针对其CloudBoost虚拟版发布了重要的安全公告;

- 思科发布了针对15个安全问题的修复程序,这些安全问题是在研究中扫描的其中一个虚拟设备中发现的;

- IBM在一周内更新或删除了三个虚拟设备;

- 赛门铁克下架了三项得分较低的产品;

- Splunk、Oracle、IBM、卡巴斯基实验室和Cloudflare也下架了产品;

- Zoho更新了一半的最脆弱产品;

- Qualys更新了一个有26个月历史的虚拟设备,其中包括Qualys本身在2018年发现并报告的用户枚举漏洞。

参考资料

2020年虚拟设备安全现状报告:

https://orca.security/wp-content/uploads/The-Orca-Security-2020-State-of-Virtual-Appliance-Security.pdf

- 以色列国防军禁止高级军官使用安卓手机,强制使用iPhone

- 《公安机关网络空间安全监督检查办法》草案与旧版对比

- 完整议程|12.10-11第二十届中国IDC产业年度大典北京·首钢园启动

- 赛可达实验室携手国际网安盛会,AVAR 2025即将开幕!

- AI全面渗透网络攻击!趋势科技发布2026年六大网络威胁预测

- 2025暴露面管理市场指南:现代风险与暴露面管理平台的演进

- SaaS安全大崩盘!又一起重大攻击,超200家大中型企业数据泄露

- 加紧突破低空智联网建设难题,保障低空运行安全

- 从“高可用”到“高韧性”:企业如何构建不“怕”故障的架构?

- Fortinet CISO预测2026年安全行业:AI重构攻防,CISO以弹性掌舵