量子计算时代的物联网安全防护

责编:gltian |2021-05-28 13:37:12互联网安全、隐私和身份验证不是新出现的问题,但物联网提出了独特的安全挑战。

随着工业应用推进物联网(IoT)下一重大发展阶段,人们越来越关注如何创建、验证、保护、传输、共享和分析物联网生态系统中的数据流。加密是解决这些问题的基础,但很多供应商只注重通过削减成本来构建市场份额,而不是踏踏实实做好安全。因此,许多物联网设备不足以抵御黑客攻击,物联网生态系统及其连接的其他网络都面临安全威胁。

互联网安全、隐私和身份验证不是新出现的问题,但物联网提出了独特的安全挑战。

首先,很多物联网设备处理能力和内存有限,而健壮的加密涉及大量算力,且需要内存来存储临时或永久加密密钥。

一种解决方案是通过不同晶圆制造过程所致硅芯片之间的微观物理差异,推导出唯一且不可复制的标识符,并赋予每个物联网设备,可以用此类标识符替代存储的加密密钥,节省内存。

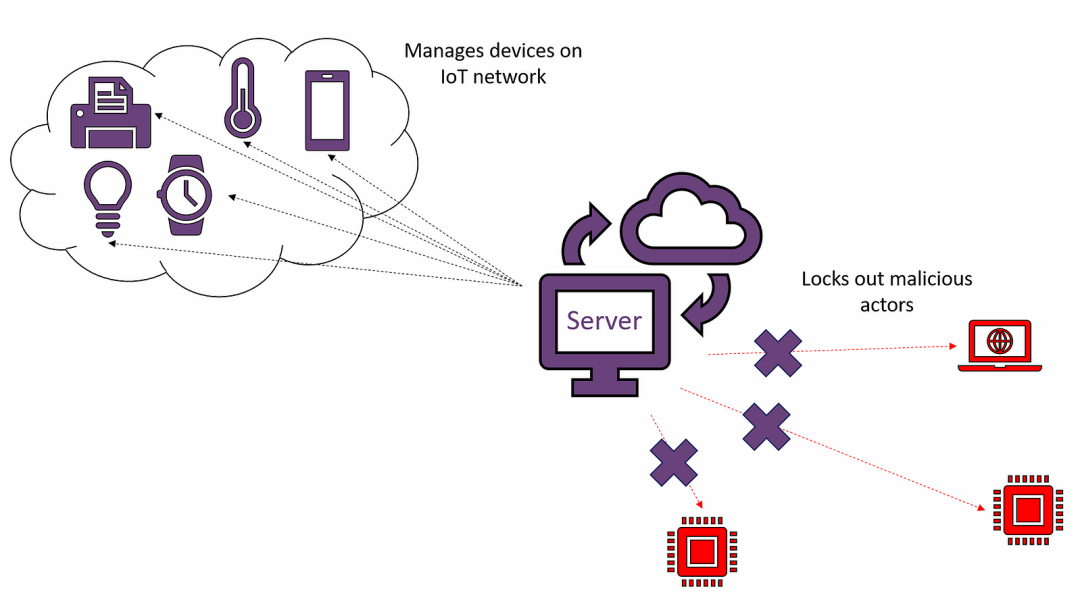

具有唯一标识符的物联网设备,可以与物联网生态系统中执行数据分析和决策的云服务器安全通信。然而,设备和服务器都必须能够验证自己与之通信的是生态系统中的合法成员。这一身份验证过程通常采用数字签名和公钥基础设施完成。

图:中央服务器保护物联网网络安全

数字签名还可以抵御拒绝服务(DoS)攻击。拒绝服务攻击中,恶意黑客创建虚假服务器拦截设备发送的信号,或者利用虚假设备发布虚假请求令服务器过载,从而导致设备无法正常运行。由于物联网网络含有大量设备,对于拒绝服务攻击的抗性十分薄弱。

物联网设备分布广泛,难以抵御物理攻击,其中就包括边信道攻击。边信道攻击试图分析安全算法的执行方式,从而获悉关于加密密钥的保密信息。例如,计时攻击可能会利用密钥生成算法的执行时间取决于所生成密钥值的事实。密钥生成算法向内存写入“1”的耗时可能比写入“0”更长,所以分析分析密钥存储时间耗时可以获得密钥中“0”和“1”的相对数量信息。电量分析是另一个选项。如果向内存中写入“1”所消耗的电量比写入“0”多,也可能会泄露保密信息。

物联网碎片化的特性令保护这一生态更加困难。芯片供应商必须能够访问并管理需嵌入每个芯片中的信息,从而使其能够查找和访问目标物联网网络。使用这些芯片的设备制造商须确保正确执行加密任务。物联网集线器制造商和集成商必须提供用于管理、整理和解析设备所获数据的软件。这些提供商还可能需要负责管理身份验证。

物联网生态及其间流动的数据可被多方访问,但没有任何一方全权负责安全。只要任务范围缺乏清晰定义,雇佣第三方专家负责物联网安全的做法就行不通。

即将到来的量子计算机可能动摇或无效化当今加密方法的顾虑,推动大量工作向前迈进。这些后量子密码(PQC)策略可能也具有实现物联网安全的宝贵属性。

量子计算时代,处理长度足以为内存、能源和通信资源有限的设备提供良好安全的加密密钥和数字签名,不啻为一种挑战。

数字签名是设备和服务器间身份验证的关键。美国国家标准与技术研究院(NIST)正在探索能够替代当今数字签名技术的新技术。与当下标准方法ECDSA的比较,暴露出了其问题所在:为传输具有128位安全性的签名,ECDSA必须发送256位的公钥和约576位的签名。NIST分析中最紧凑的后量子密码数字签名策略使用896字节的公钥和690字节的签名。换句话说,数字签名的后量子密码实现所需要的带宽比ECDSA高15倍,更别说还要更多的算力和更大的加密密钥存储内存了。

所需带宽与ECDSA相同的其他后量子密码数字签名方案可能也会出现。如果没出现,物联网设备就不得不依赖其他方式验证服务器,例如更多地使用密钥封装机制和预共享密钥。NIST还在找寻天生比现有算法更扛得住物理攻击的后量子密码。

物联网安全从业人员需关注标准化进程,找出哪种后量子密码策略适用于物联网设备的受限资源。NIST正在研究新算法抵御边信道攻击的健壮性,解决后量子计算世界中与数字签名所需带宽相关的问题。今天的签名方案太过笨重,但现行工作应该有助于在即将到来的量子计算时代确保物联网的安全。

来源:数世咨询