Ransomwhere项目计划创建一个勒索软件付款信息数据库

责编:gltian |2021-07-19 10:10:18Ransomwhere项目上线

就在这个星期,一个新的网站项目正式上线了。这个网站旨在通过众筹的方式创建一个免费且对公共开放的数据库,而这个数据库中将包含过去所有发生过的勒索软件支付/付款行为的相关信息,以期扩大研究人员和社区对勒索软件生态系统的认知及发展趋势。

这个数据库项目名为Ransomwhere,它也是Jack Cable的一个个人项目,而Jack Cable不仅是斯坦福大学的一名学生,还是Krebs Stamos集团的安全研究人员。

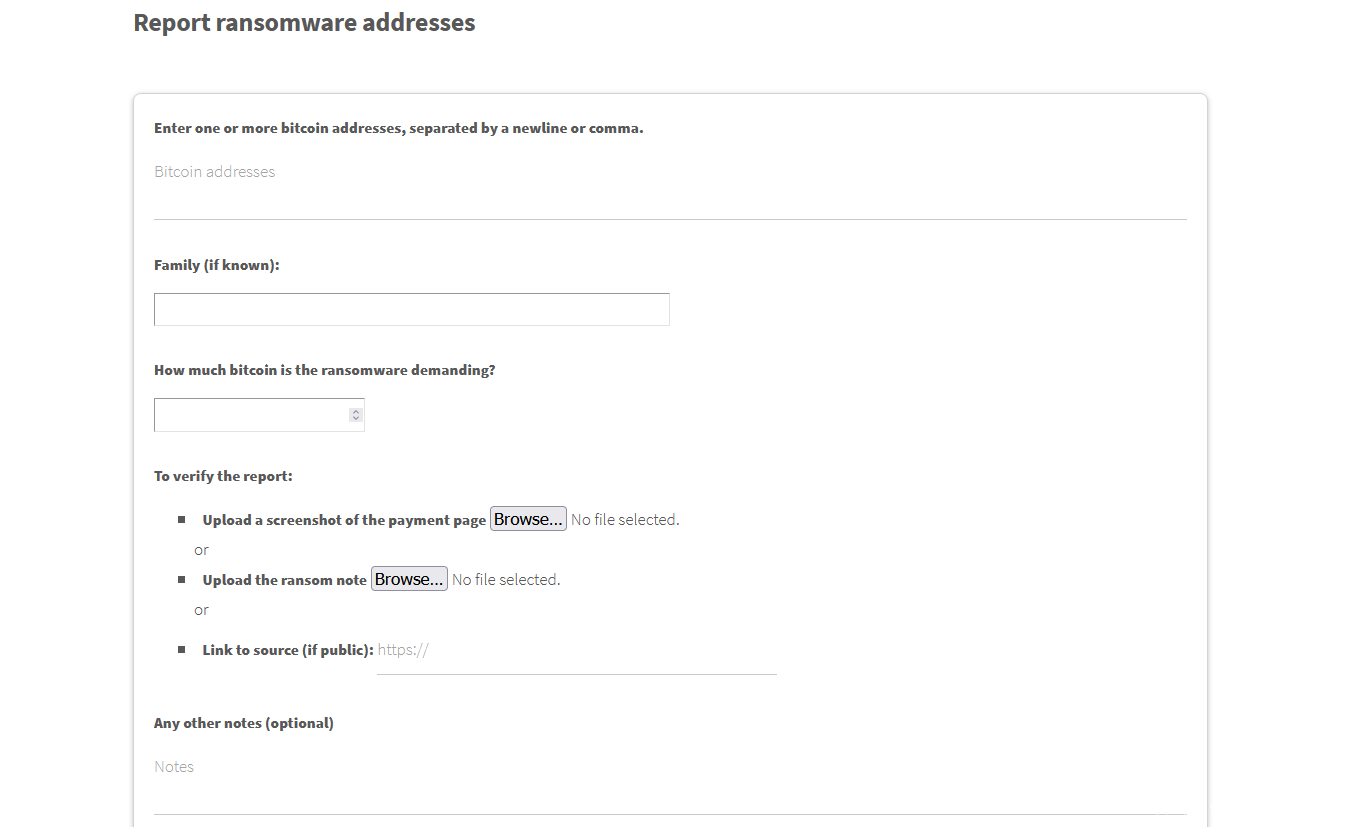

该网站将允许受勒索软件攻击影响的目标用户或网络安全专业人士上传勒索信息的副本,其中还会包含勒索软件攻击所要求支付的数据赎金金额以及目标用户付款的比特币钱包地址,上传后便会在公共数据库中建立相关的数据索引,以便研究人员分析和审查。

需要注意的是,这个数据库中并不会包含任何个人或目标用户的身份信息,并且可以通过Ransomwhere网站给网络安全社区和执法人员进行免费下载。

解决网络安全研究的一个已知盲点

这个网站背后的想法是建立一个中央系统,用于跟踪目标用户支付给勒索软件攻击团伙的款项,以便帮助广大安全研究人员更准确地估计目标勒索软件业务的规模和利润,而这部分内容是目前网络安全社区的一个盲点,我们对这部分信息可以算得上是“知之甚少”了。

上周四Cable在接受The Record的一次采访时表示:“Katie Nickels在其发表的推文中曾说到,没有人真正了解网络犯罪的全部影响,尤其是勒索软件,这让我深受鼓舞。当我发现目前并没有一个节点能够查询勒索软件支付的公共数据之后,并且考虑到追踪比特币交易其实并不难,于是我就开始计划启动Ransomwhere项目了。”

Cable还表示:“不过,说真的,我认为这是一个很大的问题,尤其是针对勒索软件生态系统。除了勒索软件犯罪团伙之外,我们其实很难知道一次勒索软件攻击的真正影响和规模,所以我们也很难知道安全专家所采取的应对措施是否能够真正改变勒索软件攻击的影响。”

虽然这个项目上线时间并不长,但是已经吸引到了信息安全社区内广大研究人员的注意。因为大多数安全公司都不会愿意和安全社区中的个人或团队合作,他们不会选择公开自己手上的信息,甚至有时还会私下分享这些信息,所以跟踪勒索软件付款情况对于整个信息安全社区来说是一直存在困难的。

匿名共享勒索软件支付数据,比如说第三方服务(如Ransomwhere)之类的,可以消除网络安全社区中的一些障碍,如保密协议和商业竞争等等。

但就目前而言,Cable仅仅只能依赖于公众提交的资料来扩展网站的数据库。然而,很多安全研究人员在接受The Record的采访时表示,他们也在不断探索与信息安全或区块链分析领域的公司合作的方式,并且整合他们可能已经拥有的勒索软件攻击者的相关数据,然后通过目前尚未公开或目标用户直接披露的数据来扩展Ransomwhere项目。

ChainAnalysis等比特币分析公司和一些安全供应商过去一直致力于收集恶意软件样本和勒索软件信息中发现的比特币钱包地址,然后检测是否有人向这些钱包地址付款。一些公司就是这样估算几个勒索软件攻击团伙的收益的,比如:

1、Maze/Egregor: 7500万美元

2、Ryuk: 1.5亿美元

3、REvil: 1.23亿美元

4、Netwalker: 2500万美元

然而,这种深入的研究只是针对规模较大的勒索软件进行的,在分析其他勒索软件攻击活动的规模时这里仍然会存在盲点,从这个角度来看,通过分析Ransomwhere所收集到的数据,可能会有所帮助。

运行一个像Ransomwhere这样的网站,当然也会有它的不足之处。比如说,其中一个缺陷就是它的数据库很容易被错误的或伪造的提交文件所污染。

但对于这种说法,Cable也表示他计划会对所有提交的勒索软件相关信息进行审查。Cable表示:“目前,只是我自己审核所有提交的报告。但之后我可能会为个人用户添加一个投票系统,以实现对那些虚假的或伪造的报告进行标记或报告。”

除此之外,Cable还敦促恶意软件研究人员直接与他联系,并将数据作为可信来源添加到数据库中。

Cable提到:“我一直活跃在各种Slack群中,广大勒索软件研究人员可以通过推特或电子邮件联系到我。只要研究人员能够共享比特币地址和勒索软件信息,我就可以将它们添加到Ransomwhere的数据库中。”

与ID-Ransomwhere项目合作

眼下,Ransomwhere项目的启动与Michael Gillespie在2016年初推出的ID-Ransomwhere项目有着惊人地相似。当时的ID-Ransomwhere只是一个简单的网站,勒索软件的受害者可以上传勒索信息,而ID-Ransomwhere网站则会告诉他们加密数据的勒索软件产品的名字,以及用户可以在哪里找到恢复文件的帮助指引。

ID-Ransomwhere给勒索软件受害者和网络安全社区提供了一个前所未有的功能,而该网站也已经成为了许多事件响应专家的首选工具。

因为这个网站在网络安全界非常受欢迎,所以对于Cable和整个网络安全行业来说,两者之间的合作将是非常令人期待的。

Cable表示:“我一直都在跟Michael沟通交流,我非常喜欢他的作品。目前我们也在讨论两个项目的整合方式,我们希望既可以从IDR收集比特币地址,也可以根据Ransomwhere的数据向IDR用户提供更多信息。”

但研究人员告诉我们,这并不是Ransomwhere项目成长和扩展的唯一方式。

探索追踪下游比特币地址也可能很有趣,比如说,一旦勒索软件犯罪分子收到付款之后,他们会去哪里?会做些什么?随着项目的进行,不排除会自己去深入探索,或者与专门从事这方面工作的公司合作。

Ransomwhere的成果

据了解,在撰写本报告时,该网站正在追踪2021年总共超过3200万美元的赎金支付。这些付款中的大部分已经支付给了REvil,这个与俄罗斯有关的勒索软件团伙在JBS和Kaseya黑客事件中功不可没。根据Ransomwhere的数据,该团伙今年已经支付了超过1100万美元的赎金,如果最近作为Kaseya攻击的一部分提出的7000万美元的要求得到满足,这一数额可能会急剧增加。

Netwalker是暗网中最受欢迎的“勒索软件即服务”产品之一,在2021年以超过630万美元的支付额位居第二,不过Ransomwhere的统计显示,该组织的赎金支付总额最高,根据该网站的数据,大约有2800万美元。

RangarLocker、DarkSide和Egregor分列Ransomwhere的前五名,它们的非法收益分别为460万美元、440万美元和320万美元。

Cable还补充说到,在未来,他还会继续探索与安全分析和区块链分析领域的公司合作的方式,以整合他们已经拥有的勒索软件活动数据。除此之外,他还在研究如何支持其他可追踪的加密货币,如以太坊或门罗币,以及追踪下游比特币地址的可能性。虽然可能无法剖析出相关勒索活动的全貌(使用门罗币的犯罪分子将几乎不可能被追踪),但他也希望能够尽可能完整地了解网络犯罪分子的情况。

来源:安全客