构建基于零信任的数据不落地安全体系

责编:gltian |2022-04-27 10:38:11

广义上讲,凡是有固定载体、不会瞬间消失的持久化数据都是落地数据,例如存储在硬盘上的数据。与之对应,存储在内存中或在网络中传输的、使用完毕就会消失的数据就是不落地数据。

这种不落地数据在使用过程中会遇到一些安全问题,特别是在第三方数据共享、外包人员使用组织内部数据等场景下,外部接入人员能够获取到内部敏感数据访问权限,尤其是源代码、开发文档、业务数据等核心文件数据的下载权限,加之外部人员身份复杂、流动性大,导致数据泄露、违规访问等风险。

基于零信任的数据不落地方案可以有效避免这种风险。

1、为什么是零信任

随着数字经济的快速发展,传统IT架构正在从“有边界”向“无边界”转变,这改变了应用资源的访问方式,也带来了核心数据被攻击导致泄露的安全风险。据不完全统计,2019年全球披露的数据泄露事件有5183起,泄露的数据量达到了79.95亿条记录。其中,内部威胁是数据泄露的第二大原因,员工拥有过度的权限、安全意识薄弱等是引起此类事件的关键因素。

零信任代表了新一代的网络安全防护理念,它的关键在于打破默认的“信任”,其核心理念是“持续验证,永不信任”。默认不信任企业网络内外的任何人、设备和系统,基于身份认证和授权重新构建访问控制的信任基础,从而确保身份可信、设备可信、应用可信和链路可信。基于零信任原则,可以创建一种以数据为中心的全新边界,通过强身份验证技术保护数据。

与传统数据安全方案相比,基于零信任的数据不落地方案在确保第三方人员数据共享使用的同时,通过数据资源隔离、细粒度授权控制、数据审批、多维审计等机制,将数据的共享和流转进行控制,实现数据所有权和使用权分离。这种方案的最典型价值在于构建了虚拟的数据资源安全域,所有数据在完全隔离的“安全盘”上中转,同时数据的传输、使用、共享等环节实现了全流程管控,这是一个轻量化、一站式、全生命周期的整体数据安全解决方案。

2、基于零信任的数据安全体系,如何落地

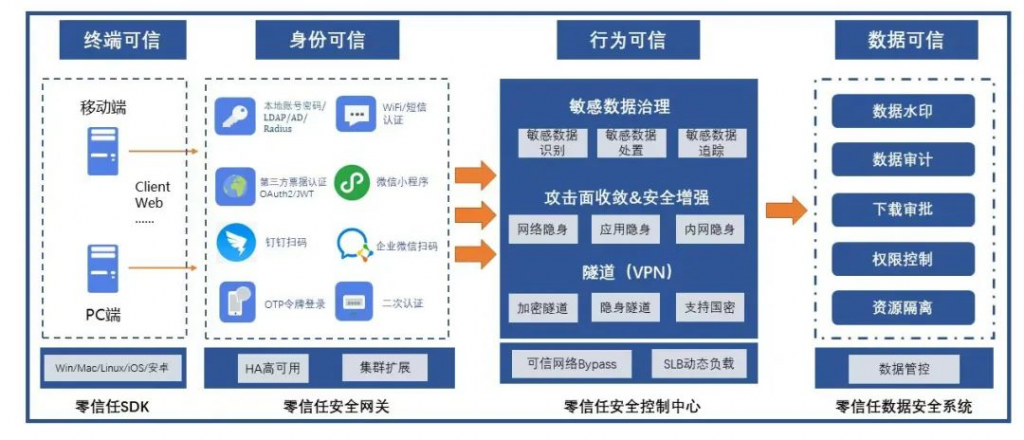

通过构建以“零信任”为核心的企业新一代安全架构,从终端可信、身份可信、网络可信到数据可信,各个环节建立多层防线,打造面向用户的数据资产安全访问体系,构建虚拟化的数据资源安全边界,实现全流程管控的数据不落地;并通过安全服务或安全运维人员开展持续威胁监测、威胁分析研判、事件及时通告、快速响应处置,将整个数据接入访问的纵深安全防护体系,并有效地运营起来,从而发挥出整体安全保障体系的最大优势。

整个体系依据等保2.0和《数据安全法》等要求,设计并构建覆盖数据访问安全、数据交换与传输安全、访问控制、数据使用申请与管理的一站式数据安全管控方案;基于零信任安全理念,将数据使用权和数据所有权分离,构建虚拟隔离的数据资源安全边界,防止数据泄露、数据篡改等事件发生,打造零信任架构下的新一代数据安全管控和隔离方案,实现数据传输、使用、共享安全。

3、零信任加持下的数据安全,有啥优势

1)最小授权

以细粒度的应用、接口、数据等资源为核心保护对象,遵循最小权限原则,构筑端到端的逻辑身份边界。

2)便捷接入

对接企业统一身份中心实现账号生命周期管理,通过钉钉、企业微信、飞书等扫码接入,实现WiFi安全打通,让用户随时随地安全办公。

3)动态控制

基于流量身份化,终端、环境检测,实现统一、自适应访问控制,根据业务访问主体的信任度、环境的风险进行持续度量并动态判定是否授权。

4)端口隐藏

先授信后认证再连接,业务完全隐藏到代理网关后端,实现网络、应用、业务攻击面收敛,业务对非法访问/攻击者完全隐身。

5)数据不落地

将应用执行和显示分离,对数据的执行、传输、存储进行严格的权限控制,确保数据的流转受到严格的策略管控,对所有应用数据出安全域进行审批,确保数据传输、使用、共享安全。

4、小结

将零信任架构引入到数据安全防护体系中,可以将动态访问控制、最小化授权、网络隐身等与数据不落地技术有机结合起来,让数据隔离和统一管控变得简单。数据的访问用户无法直接接触到目标数据资源,仅可以通过受控的“安全盘”访问虚拟的投影目标。由于用户与目标资源完全隔离,因此可以对0day攻击、勒索病毒等常见攻击免疫,从根本上解决数据泄露问题。此种解决方案可应用于各类数据开放、共享交换等业务场景,满足数据不落地、防勒索病毒、远程浏览器隔离(RBI)等安全需求。