温州数字电视是怎样被黑客攻击的?

责编:admin |2015-06-08 14:52:15温州数字电视被NDS(反共黑客)所篡改电视传播媒介的媒体节目,造成的影响非常重大,但是在事件平息后,是不是就没有人再去做这样的事情了?本文主要分析时至今日,再次篡改一下电视节目是多么简单的事情。

实施对IPTV的攻击

首先,现在的机顶盒,XX盒子,XX立方其实都是通过网络来时时播放节目的,但是利弊兼备,比如网络层会出现大量的问题。我们拿现在最多的或者说应用最广泛的IPTV为例,现在大多数小区和电信覆盖区域都安装了IPTV,酒店宾馆就更不用说了。

调制解调器,路由,机顶盒,这是酒店和家居中非常典型的配置,这里无意进行任何评判,毕竟大多数厂家的方式都一样,问题并不是在这里,对于出现的品牌和运营商可进行忽略。

旁边是一个遥控器,用来控制机顶盒或者电视。,这样的搭配并没有什么问题,并且我们已经习以为常了,如果单单从这样的场景就能找到发起对IPTV的攻击的链路,是不是一件很可怕的事情?

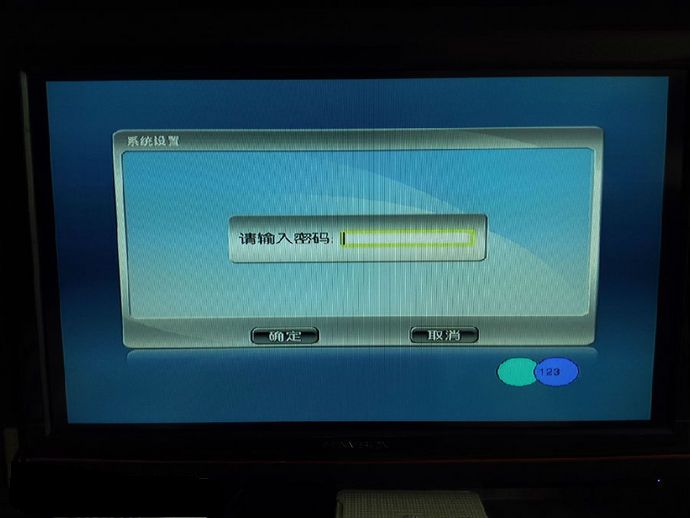

在遥控器上,我分析了15家以上的厂家制造的配套机顶盒和遥控器,其中包括某电、某信、某通、某麦等等智能电视或IPTV。大部分分为两种,一种是按遥控器上的设置键,一种需要先按星号键,再按设置键,就会看到下图了:

系统设置的密码输入框,也许你会觉得这里还是做了防护的,但是售后维修处理一直是个问题,很少有人愿意上门维修,那么他们会远程电话告知你如何进入系统设置,如何修改配置,达到远程维护的目的。所以在这个环节,可以直接电话报修,然后问客服要配置密码。当然,事情往往更简 单,123456,111111,888888都是他们经常使用的密码

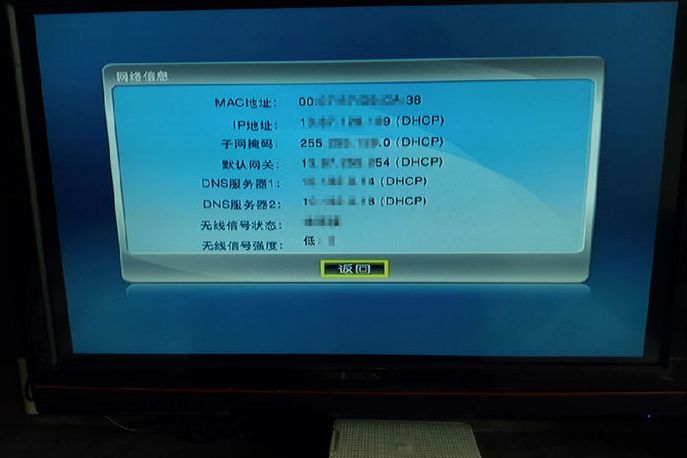

这里我们成功的看到了机器的基本信息和路由状况,摸清了IPTV的配置的基本信息,我也可以将网线从机顶盒上拔下来,直接插入我的电脑,并且将电脑的本地网络配置按照上图的信息进行配置,就可以做更多的事情了,这里不再多说。我们关注的是,还有哪些更重要的问题:

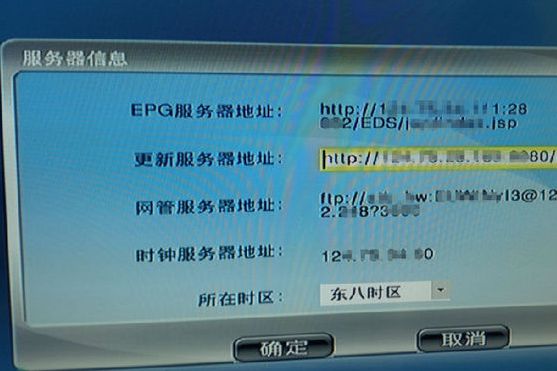

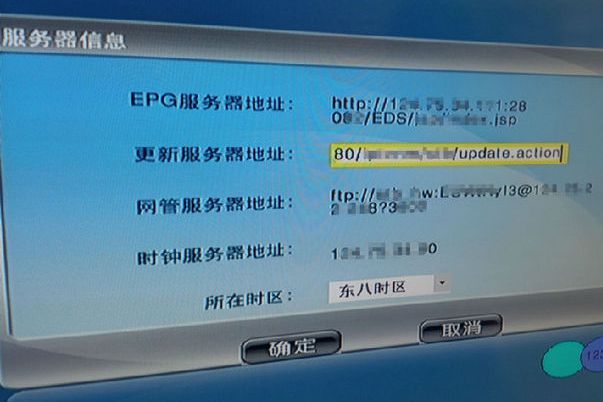

好了,下一个页面,这里直接暴露出了EPG服务器 的地址,更新服务器的地址,甚至是网管服务器的地址,并且还给出了网关服务器的FTP的账号:st**_**w,密码:E******I3。到了这个时 候,我们拿到了很多的外网信息,甚至是运营商的网管服务器的FTP账号密码。

理解了在电视节目中篡改信息和广告等等,需要的就是IPTV的EPG服务的权限,有了它,我们就可以掌握控制权了,这里就是大家耳熟能详的客户端越权漏洞!bingo!

并且我们所看到的这些信息都是可以进行修改的,我们可以将它修改到任意我们自己搭建的服务器地址。

夺权

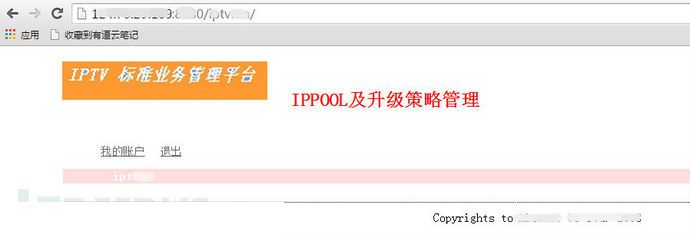

在获取了这么多我们想要的信息后,我们的战场可以从居家或酒店的局域网转向真正IPTV公网了。我们在电脑中直接访问我们获取到的地址,并且输入我们已经获取到的密码:

这里我们进入了IPTV标准业务管理平台了,并且可以介入IPPOOL和升级策略管理的工作流程了,剩下篡改破坏的事情就并不是我们信息安全从业者该做的事情了,这里点到即止。我们再看看有没有别的权限可以被获取到的,还是用我们从机顶盒中获取来的信息:

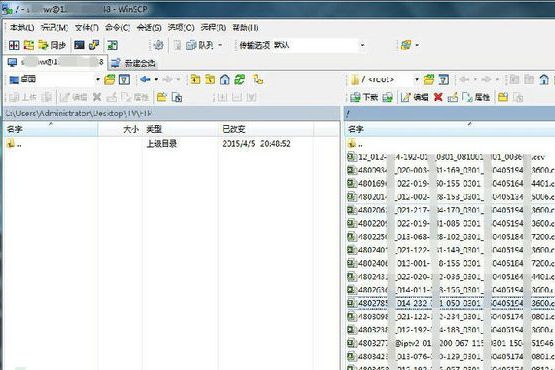

上图我们成功的登陆了IPTV业务管理系统的FTP,上面有非常多的非公开文档与表格,文件数量还是非常多的。

整理分析

在渗透测试和信息权限等分析后,我们可以总结出以下几点问题:

1.客户端的弱口令的问题

()可导致任意人员登录,任何掌握遥控器的人都可以尝试登录,并且进行更改配置或获取敏感的配置信息和服务器信息。

2.客户端的配置信息明文存在的问题

()可导致配置信息和敏感地址直接被利用,可发起后续的PC端和web端的攻击,例如我们做的FTP资料获取和对服务器展开漏洞扫描和漏洞利用的攻击。

3.客户端机器日志和文件向服务器明文回传的问题

()可导致客户端和服务器间的通信数据被劫持监听和恶意伪造,发起“中间人攻击”或资料泄露等多种问题

4.控制端机器弱口令问题

()可导致控制端的管理和业务设置被任意篡改,发起类似“温州事件”的EPG服务器攻击事件,从而可以而已篡改广告内容,播放的视频文件内容和文字图片内容等等。且攻击者可以利用权限删除和隐匿自己的行为,为时候追查和溯源造成极大的不便。

5.控制端权限划分不严谨的问题

()如果控制端权限划分比较严谨的话,那么即使拿到维护人员的口令也并不能恶意修改播放内容,反之,则会导致,一个口令操作所有功能,扩大了恶意攻击的攻击面和攻击范围。

那么具体这些问题将会导致或者可能体现在这些攻击行为上:

1.不法分子修改酒店局域网的配置,达到播放自己想要的内容的目的 2.不法分子修改公网IPTV控制端的配置,达到全范围覆盖修改自己想要的内容的目的 3.客户端敏感信息泄露 4.控制端敏感信息泄露

整改措施

1.用户遥控器(或终端)与维护遥控器(或终端)分离

用户遥控器只需要带有基本操作和播放功能即可,不应当带有进行服务配置和修改服务器地址等等功能,或者说,这些功能需要在终端分离,有另一种遥控器来操作维护,而这个遥控器只需要由维护人员掌握即可,也就是终端权限分离的机制。

2.客户端的配置信息进行加密

对所有服务器端口信息,地址信息,尤其账号密码信息至少进行一次加密然后再存储,这样可以解决即使使用了维护遥控器拿到控制权限,也无法读取明文的服务器和账号密码信息。

3.在控制端把控制权限分级

维护人员只能配置地址,端口,参数等等信息,并不能直接登录EPG系统的任何业务功能,所有的业务应用功能需内部验证内网IP(或指定的特定IP)才能登录,这样即使恶意攻击者拿到了明文的登陆地址和明文账号密码也不能登陆篡改信息。

上一篇:lpk.dll木马分析