Sofacy APT组织开发新的Flash漏洞利用框架

责编:mhshi |2016-10-20 14:08:05Palo Alto 网络公司表示,Sofacy团伙将目标锁定在乌克兰国防部以及周边某国的外交部。

Sofacy网络间谍小组,又被称作Fancy Bear、APT28、 Sednit、 Pawn Storm,以及 Strontium。该组织开发了新型黑客工具,并且在今年夏天的攻击活动中已经投入使用。

Sofacy假借欧洲议会新闻部门的名义骗取收件人的信任,使用钓鱼邮件向受害者发送恶意文件。

隐藏在多层office文件中的Flash漏洞利用代码

该黑客组织通过发送标题为《俄罗斯可能攻击乌克兰》的钓鱼邮件来吸引目标收件的注意。

据Palo Alto介绍,当受害人打开这些文件时,他们会看到截然不同的内容,只是一些从国际新闻中复制粘贴的文本罢了。而背地里,原始文件会通过嵌入的OLE对象加载另一个word文档,其中包含Adobe Flash SWF 文件。

这些双嵌套的office文件会试图在用户的个人电脑中利用未打补丁的flash漏洞。

Sofacy 开发新的Flash漏洞利用框架

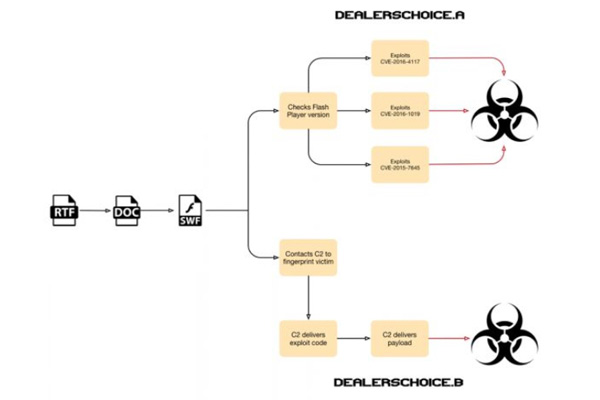

研究人员表示,他们通过调查发现了使用该攻击策略的两次攻击事件,在这两次攻击事件中攻击者部署了两个不同的嵌入Flash SWF恶意文件变种,将他们统称为“DealersChoice”。

攻击者在8月的一周时间内同时部署了两个版本,DealersChoice.A 和 DealersChoice.B。

两者之间的差异很明显。DealersChoice.A是一个自包含的开发包,而DealersChoice.B是一个模块化的系统,可与在线指令和控制服务器进行通信。

对于DealersChoice.A来说,恶意软件会分析当前本地系统的Flash版本,并运行其中包含的有效攻击载荷。而在DealersChoice.B中,初始模块会首先扫描整个系统并将Flash版本信息发送至服务器。然后将合适攻击载荷发送至受害者的PC端。

DealersChoice使用的Flash漏洞有CVE-2016-4117、CVE-2016-1019和 CVE-2015-7645。

安全专家怀疑DealersChoice可能是Sofacy开发的新的漏洞利用框架的产物。两种变种是两个单独的工具还是由A进化成了B,这还不得而知 。

基础设备与以往的Sofacy攻击相同

Palo Alto 研究人员表示,调查显示,发送这些钓鱼邮件的服务器以及C&C服务器的主机都与Sofacy先前的攻击活动有关 ,该APT组织使用相同email注册域名。

他们还说,DealersChoice 是一个漏洞利用代码开发平台,这个平台可以让Sofacy攻击小组利用Adobe Flash的漏洞快速开发出漏洞利用代码。跨平台漏洞明显是Sofacy的攻击重点,因为他们在 DealersChoice中添加了判断当前操作系统版本的代码,用来确定攻击目标的操作系统。”

安全公司还补充道,“这些检索都是为苹果公司的OSX操作系统设计的,结合我们发现的Sofacy 的 Komplex OSX 木马,可以知道该威胁团伙能够在windows和apple两种环境中运行自如。”

- 迪士尼因违反儿童在线隐私保护规则被罚1000万美元

- 互联网信息服务算法治理:从专项行动迈向常态化长效化治理

- ComfyUI-Manager远程代码执行漏洞 (CVE-2025-67303) 安全风险通告

- 意大利监管机构停止就AI幻觉问题调查DeepSeek

- 从“告警过载”到“智能行动”!谷歌发布《2026 AI智能体趋势报告》

- OfficeAI助手被供应链攻击?投递Mltab插件影响海量终端

- RustFS gRPC身份认证绕过漏洞 (CVE-2025-68926) 安全风险通告

- 罗马尼亚火电龙头企业遭勒索软件攻击,IT基础设施全部瘫痪

- 加州《数据泄露:客户通知法案》正式生效

- 大模型“存算跨境分离”部署架构的法律分析