超100万谷歌账户被黑

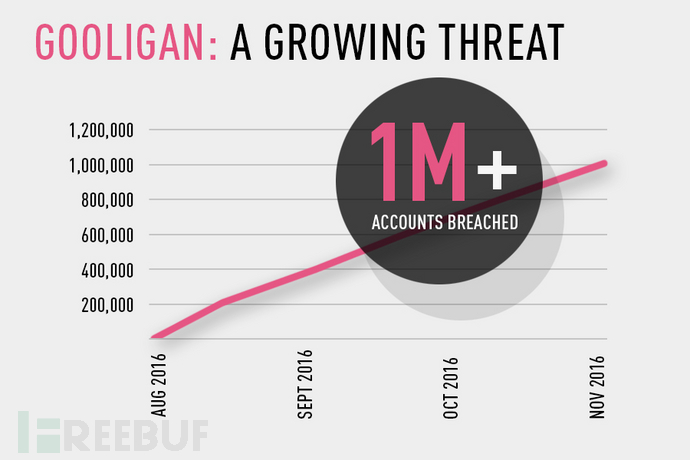

责编:mhshi |2016-12-02 17:08:54你在用Android手机吗?要当心了!一款新的Android恶意软件已经入侵了超过100万谷歌账户,还在以每日感染13,000个设备的速度蔓延。主要针对使用Android 4.x(果冻豆和KitKat)和Android 5.x(棒棒糖)这两个系统版本的用户——目前市场上有74%的Android手机都仍在运行这两个版本的系统。

这应该是有史以来最严重的谷歌账户被黑事件。据Check Point统计,这次被Gooligan恶意软件感染的重灾区就在亚洲。总体分布如下图所示:

恶意软件Googligan

这个叫做Gooligan的恶意软件可以植入到这些Android设备上,窃取设备上存储的谷歌账户和身份验证token信息。只要入侵者掌握了这些信息,他们就能劫持你的谷歌账号,从各类谷歌App中获取你的敏感信息。包括Gmail, Google Photos, Google Docs, Google Play, Google Drive和G Suite。

Check Point的研究人员对Gooligan的代码追根溯源之后发现,这款恶意程序实际上来自多个看起来合法的第三方Android应用商店。只要用户下载并安装了某些感染了Googligan的App(共86个),恶意软件就会开始将你的设备信息和个人数据发送给它的C&C(Command and Control)服务器。

Check Point在博客中说,其传播方式主要是第三方应用商店,不过也有部分Android用户是点击了钓鱼链接。感染Gooligan的应用安装到手机上之后,就会向C&C服务器发回数据。Gooligan随后从C&C服务器下载rootkit,利用Android 4/5系统的多个漏洞,像是 VROOT (CVE-2013-6282)和Towelroot (CVE-2014-3153)等。

root一旦成功,攻击者就可以彻底控制设备,远程执行高权限指令。在获得root权限之后,Googligan还会从C&C服务器下载新的恶意模块。模块会植入代码运行Google Play或者GMS,伪装成用户行为避免被检测到——先前HummingBad也是这么干的。这个模块会做下面这些事:

盗取用户的谷歌邮箱账户和认证token信息;

从Google Play商店安装应用,为应用刷分;

安装广告程序,获得经济利益。

值得一提的是,这里的谷歌authorization token是访问谷歌账户的一种方式,用户成功登录谷歌账户之后,谷歌就会颁发token。攻击者盗取认证token之后,就能用来访问用户所有的谷歌服务,包括Google Play、Gmail、Google Photos、Docs、Drive等等。

对用户来说,谷歌账户登录的确是需要双重认证过程的。不过盗取认证token不存在这种机制了。

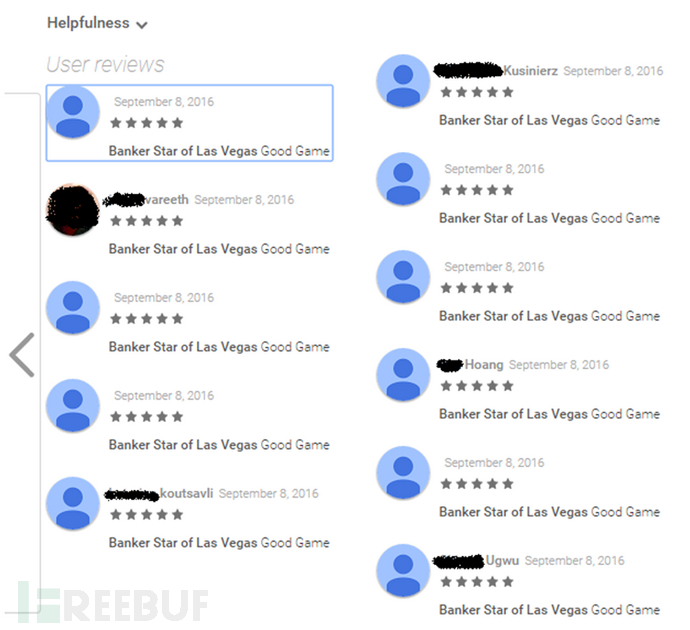

此外,广告服务器本身其实并不知道应用是否恶意,它会给Gooligan发送应用名称,令其从Google Play商店下载。应用安装后,广告服务就会给Gooligan的作者付钱。随后恶意程序还会给应用好评和较高的评分(所以看评分下应用是不靠谱的啊)。下图就是刷出来的评价和评分…

另外,和HummingBad一样,恶意程序还会伪造设备识别信息(IMEI和IMSI),这样一个应用就可以下载两次,让应用商店认为是从两台不同的设备上下载的。这样攻击者获得的收益也就有了双份。

“这类漏洞对很多Android设备来说仍然是个麻烦,因为针对它们的补丁可能不适用于所有Android系统,又或者很多用户根本就懒得去升级补丁。”

谷歌采取的应急办法

谷歌Android安全的负责人Adrian Ludwig提到谷歌针对那些感染恶意程序的设备,已经对其谷歌账户信息进行了锁定,还为这些用户如何重置提供提供了指示信息。谷歌另外也期望通过网络服务提供商(ISP)来关闭这个恶意软件,因为ISP提供互联网接入业务,C&C服务器就是利用它来控制Gooligan的。

同时,谷歌还从Google Play上移除了所有与恶意软件有关的App,只不过本来Gooligan主要就是通过第三方的App平台传播的,所以风险依旧存在。

此外,谷歌还更新了一个叫做“验证App”的新功能来避免用户下载已经感染的应用。“即使用户是使用Google Play之外的平台来下载,‘验证App’依然可以提醒用户并停止下载。”

如何自检?

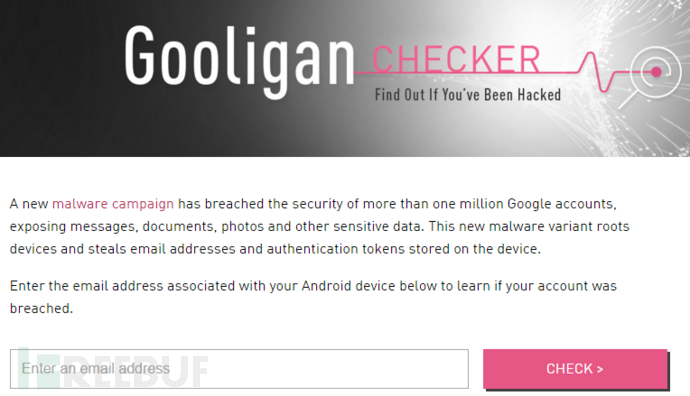

Check Point专门发布了一个在线工具‘Gooligan Checker’ ,用户可以通过输入自己的谷歌邮箱地址来检查自己有没有被Gooligan感染。

如果不幸得到了肯定的结果,Ludwig建议用户执行所谓的系统“clean installation”来解决问题,应该是指恢复出厂设置。

自己去运行这个叫做“Flashing”的流程其实还有点复杂,所以谷歌给出的建议是不如直接关机,然后找经认证的技术人员或移动业务供应商来帮你刷机。

不过值得庆幸的是,虽然亚洲是重灾区,国内绝大部分使用Android设备的小伙伴也基本不用担心。毕竟Gooligan针对的都是谷歌账号的相关应用,反正咱们也上不去。