网件证实12款无线路由器已涉命令注入漏洞

责编:mhshi |2016-12-15 14:10:01针对近日大量媒体曝出美国网件(Netgear)无线路由器中至少3款型号涉及到高危的命令注入漏洞后,现在其美国官网上终于给出了正面回应,表示目前所查已有12款无线路由器型号受到该漏洞影响。

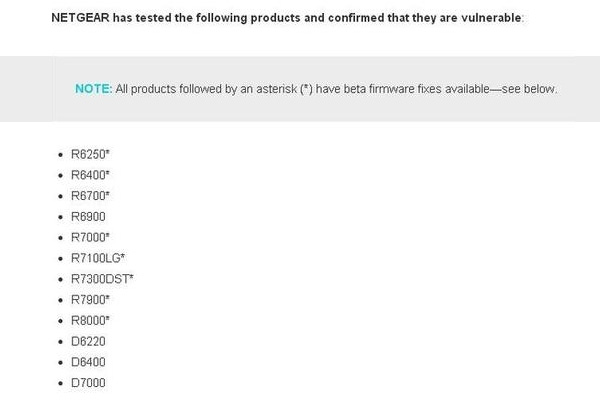

在其美国官网发布的公告中,R6250、R6400、R6700、R6900、R7000、R7100LG、R7300DST、R7900、R8000、D6220、D6400和D7000等近年来网件主推的众多路由器机型赫然在列。该漏洞影响范围之广,可见一斑。

不过,是否还有更多型号存在该漏洞,目前网件表示仍在持续针对更多相关型号做逐步核查。当然,用户也可以通过在WEB浏览器中键入http://routerlogin.net/cgi-bin/;REBOOT,以进行快速自检。

如果输入后,无线路由器直接重启的话,那么估计你这台路由器就是受到上述漏洞影响的产品了。如果弹出了需要输入账户和密码的提示,那么该路由器应该不受上述漏洞影响。

现在网件美国官网已经紧急放出了修复此漏洞的测试(beta)版无线路由器固件,针对R6250、R6400、R6700、R7000、R7100LG、R7300DST、R7900和R8000等型号。聊胜于无,相比美国官网的应对,其中文官网目前尚无任何响应与动作,中国用户也无法找到有关此漏洞的修复或固件升级的任何信息。

而且由于公布的是测试版固件,所以不排除引发其他漏洞的可能,因此只建议相关网件用户应急使用。

对此,安全专家建议,对于关注用网安全或存在敏感网络业务的用户来说,在其获得正式版修复补丁之前,仍是停止使用上述所涉型号路由器来得更为保险。