研究员:影子经纪人泄密的NSA工具来自内鬼

责编:mhshi |2016-12-21 15:03:18根据专家最近对曝光的NSA间谍工具的研究,NSA工具泄漏的原因有可能来自内部,Shadow Brokers可能没有攻击NSA。

研究基础是知名黑客组织“Shadow Brokers”曝光的NSA数据,Flashpoint 的中等信心的评估报告认为:黑客组织有可能是从NSA的一个恶劣的内部人员中得到了数据。Flashpoint 公司并不能确定这些文件是如何流出来的,但是似乎是来源于一个内部系统或代码仓库,并没有直接通过一个远程外部访问,或任何外部的测试服务器。

目前正在卖的数据文件时间在2005年到2013年之间,主要围绕LINUX和基于Unix开发的计算机网络利用工具。

Shadow Brokers试图用技术手段阻碍安全研究人员分析数据,他们修改了数据和时间戳。Flashpoint 的中等信心的评估报告认为:这些NSA数据有可能是在2013年被偷的,但是还不清楚为什么这些利用工具直到2016年才开始卖。

对现有的数据进行技术分析后,让人引起了对Shadow Brokers真实动机的质疑。如果Shadow Brokers试图去赚钱,这些利用工具在2013年七月后不久就应该开始卖,那时这些利用工具会非常有价值。

Shadow Brokers”黑客组织已经被大家熟知,目前它们正在公开出售NSA的间谍利用工具,可能无意中透漏出了他们在这次黑客事件中所扮演的角色、以及他们给安全分析人员指出的错误方向。多条透漏出的信息,将这次黑客事件指向了能访问到代码仓库的内部人员身上,而不是由于NSA网络操作员的操作安全性差。

在2016年12月14日,一个别名是“Boceffus Cleetus”的作者,发表了一篇标题为“是Shadow Brokers在ZeroNet上卖NSA的工具吗?”的文章。Boceffus Cleetus是一个别名,在2016年12月以前是不存在的,在这篇文章中,Boceffus Cleetus声称会有更多NSA工具被出售,全部的工具需要1000比特币,大约800000美元。大多数工具单独出售时需要10到100比特币,Boceffus Cleetus同时推断,这个事件有可能和CIA、NSA两个机构之间的矛盾有关。Flashpoint 公司并不同意这样的说法,但是,这些工具似乎来源于能直接访问代码库源代码的人员。

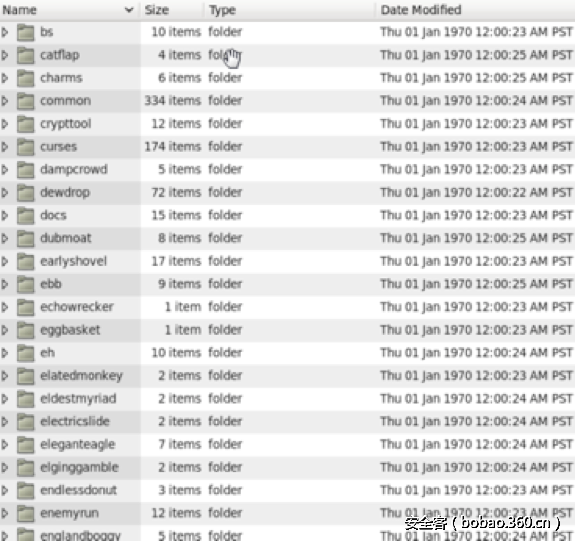

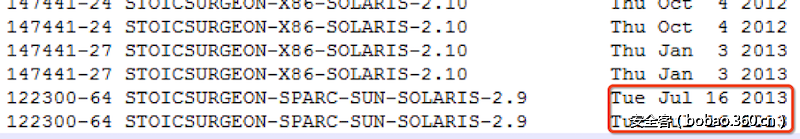

在NSA数据的auction_file 文件夹中,Shadow Brokers提供了一个截屏图片,用来证明数据的真实性。但同时也透漏出数据的时间被修改过。根据数据的图标,这个截屏是在LINUX系统中,攻击者为了保护的目的,将数据存放在虚拟机中,在下图中,攻击者似乎修改了时间戳,用“touch -d”命令就可以完成。

图 1:Shadow Brokers 提供的截屏显示他们使用了一个基于LINUX的操作系统

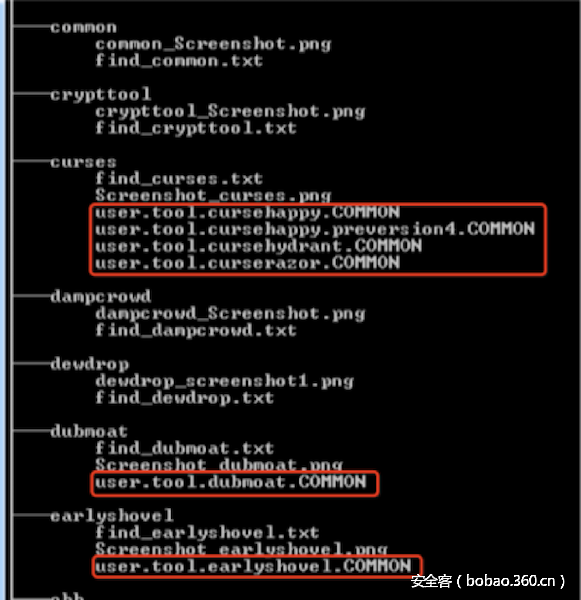

为了证明数据的真实性,Shadow Brokers提供了额外的文件列表,几个TXT文件被列了出来,包含文件列表和文件大小。

图 2:存在多个.common文件

上图中包含几个.COMMON文件。分析人员认为这是如何使用这些工具的操作指南,提供给那些买工具人。

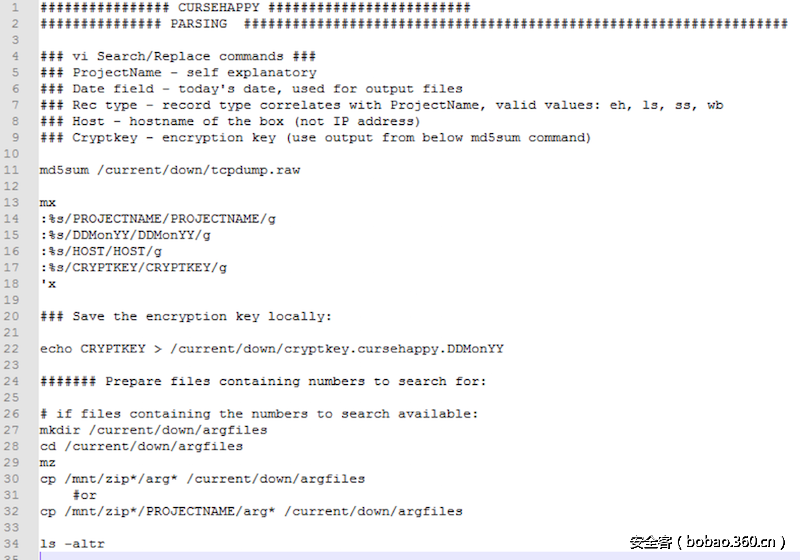

图 3:user.tool.cursehappy.COMMON文件似乎是一个介绍文档

Flashpoint 分析的这些文件显示出,这些数据可能是在2013年中期被偷的。

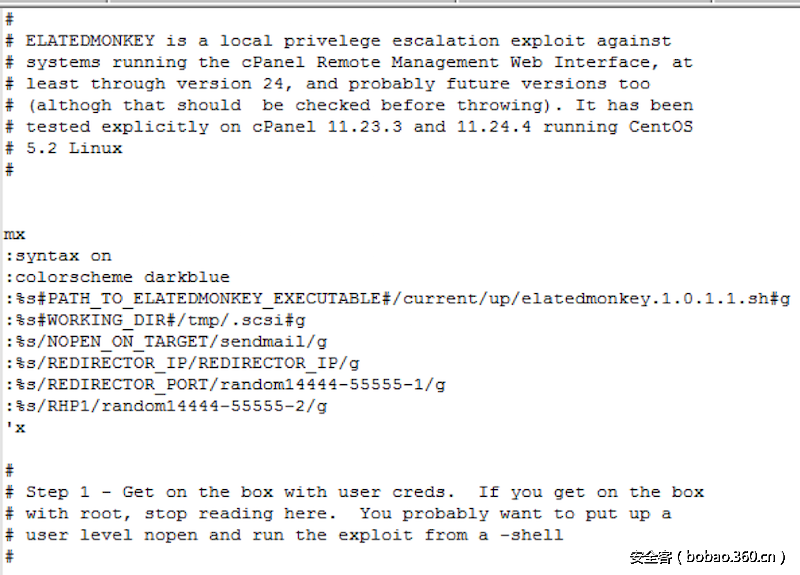

图 4:ELATEDMONKEY似乎是一个旧系统的漏洞利用工具

上图中,ELATEDMONKEY 是cPanel的本地提权漏洞,图中的最高版本是11.24.4,根据cPanel网站的信息,这个版本是在2008年12月16日发布的。

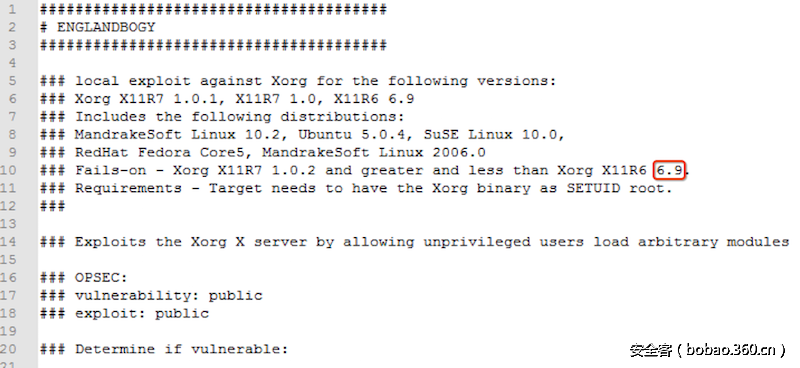

图 5:user.tool.englandbogy.COMMON

user.tool.englandbogy.COMMON文件似乎是针对Xorg服务,文档中提及到了一个2006版本的Mandrake系统。

该文件的进一步分析显示,存在给用户的很多建议,如清除日志和会留下记录的行为。在图3、4、5中,每个文件都用了固定语言,叫做Markdown ,这个标记语言通常用在代码仓库中,允许用固定的格式。临时代码仓库中的数据页面中,存在一些被处理过的标记信息。

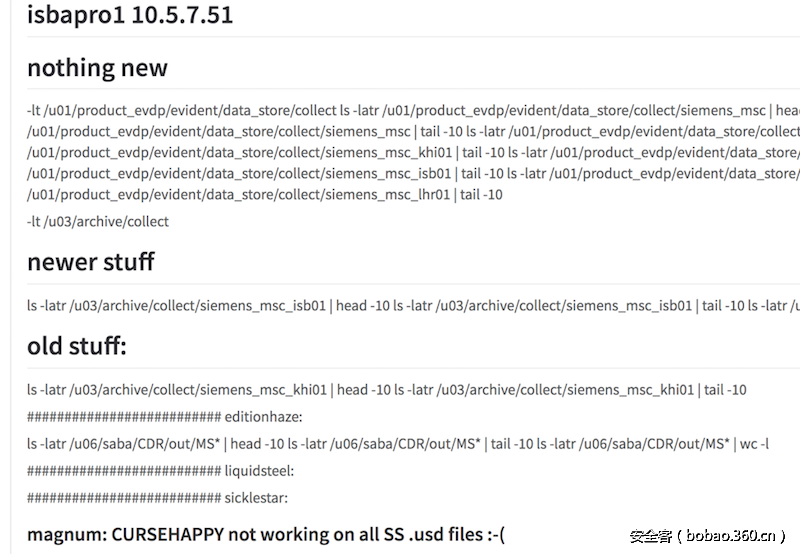

图 6:被代码仓库解释的标记信息

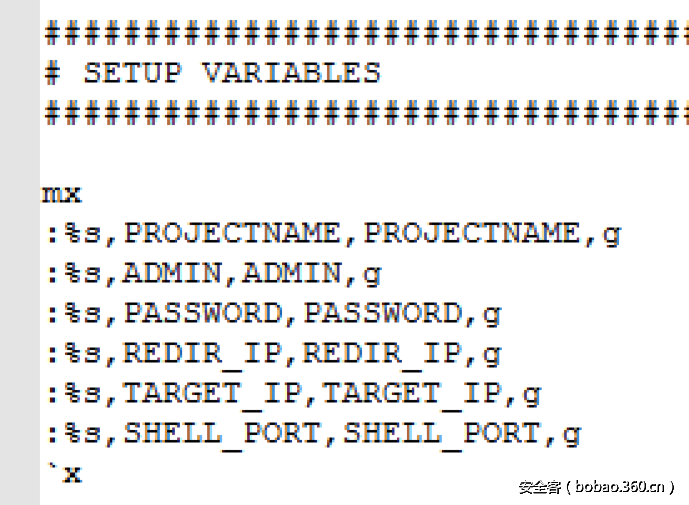

文件中的一些变量没有被解析,表明它们可能会被其他工具使用。在图7中,“mx”似乎会被当作安装变量解释和使用。

图 7:mx的几个安装变量

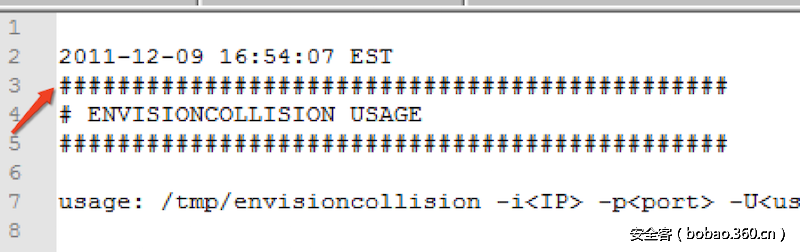

在图3、4、5中,每个文件都有固定的格式,似乎会被单独的应用解释,如图7所述。每个.common文件都以一个“#”开始,标志着这些黑客工具有一个标准的规定。在一些文件中,文件开头会添加一个日期,可追溯到2011年。图8中,这个文件和其它文件相比,似乎进行了不同的修改。

图 8:文件最上面有日期

在图9中,有一个文件的日期和其它文件不一样,这可能说明这是最后一次访问这些数据的时间。

图 9:时间不一样

在这些数据中,大部分发布的数据与基于LINUX的工具、技术和程序有关,并基于广泛使用的markdown标记语言。Shadow Brokers 更像是从一个恶劣的内部人员那获得的数据,文档似乎是复制于一个内部系统,或代码仓库,不是直接通过外部远程访问到、或发现在任何外部测试服务器。

内部人士获取敏感信息可能造成广泛损害,正如斯诺登爱德华在2013六月证明的一样,而事件的时间表表明,这与斯诺登没有直接关系。随之而来的一个问题是,在2013年,如果存在多个内部人员有问题,那么对现有的数据进行技术分析让人引起了对Shadow Brokers真实动机的质疑。如果Shadow Brokers试图去赚钱,这些利用工具在2013年七月后不久就应该开始卖,那时这些利用工具会非常有价值。

来源:安全客