CIA Vault7泄露文档:多平台入侵植入和管理控制工具HIVE

责编:mhshi |2017-04-20 11:24:32最近,NSA和CIA的网络武器都被捅娄子了,4月14日,就在ShadowBroker公布第二批NSA网络大杀器的同一天,维基解密继续公布了Vault7系列名为HIVE(蜂巢)的CIA网络工具相关文档。文档共6份,包括了HIVE的开发使用和配置工作文档等,最早版本记录可追溯到2015年10月。

HIVE是CIA计算机网络行动小组(COG)在执行远程目标任务时使用的一个协助平台,由CIA嵌入式研发部门(EDB)开发,可以提供针对Windows、Solaris、MikroTik(路由器OS)、Linux和AVTech网络视频监控等系统的定制植入程序,并能实现多种平台植入任务的后台控制工作,协助CIA从植入恶意软件的目标机器中以HTTPS协议和数据加密方式执行命令和窃取数据。其自身具备的HTTPS协议接口为网络入侵行为增添了隐蔽掩护性。

曾有一些杀软公司和安全专家通过网络入侵行为,侦测到了一些国家级别的网络攻击活动使用了类似HIVE的攻击架构,但之前却一直无法准确溯源。而就在最近,赛门铁克研究人员通过对vault7文档的调查后发现,CIA可能就是操控运行黑客组织Longhorn的幕后黑手,Longhorn曾对至少16个国家的40个目标系统发起过攻击。赛门铁克报告中对Longhorn的网络攻击架构是这样描述的:

在网络入侵活动中,对远程控制C&C端来说,Longhorn会单独为每个目标分配一个特定的IP和域名组合。有些奇怪的是,为了隐匿身份和行为,这些域名看似是由攻击者自己注册的,但这些IP地址都指向正规VPS和网站托管商。这些入侵活动中涉及的恶意软件,在与远端C&C服务器之间的交流通信却是HTTPS方式,而且使用了自定义的底层加密协议来进行伪装。

此次HIVE工具相关文档的曝光更为之前杀软公司和安全专家的分析提供了佐证。

HIVE工作原理

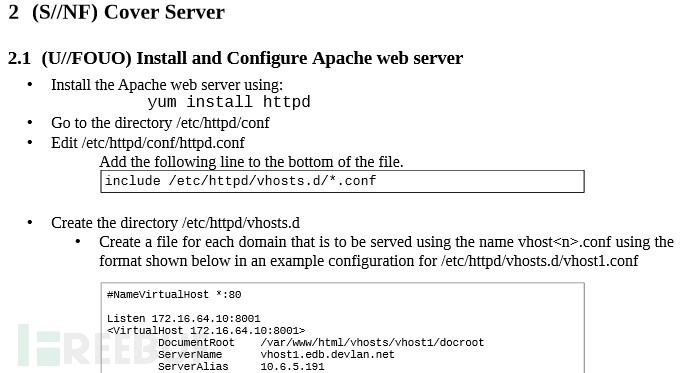

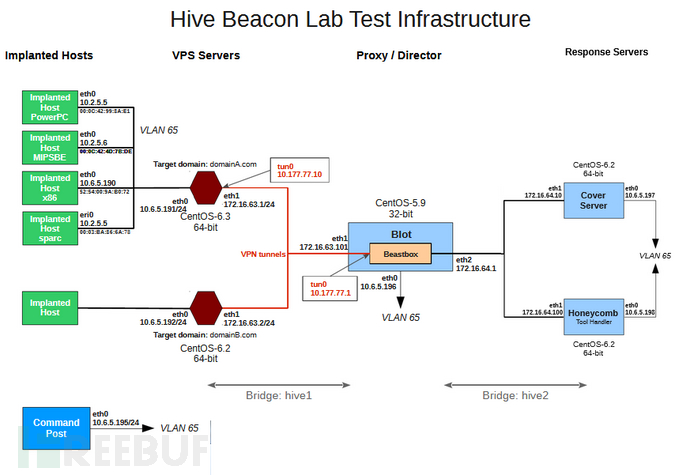

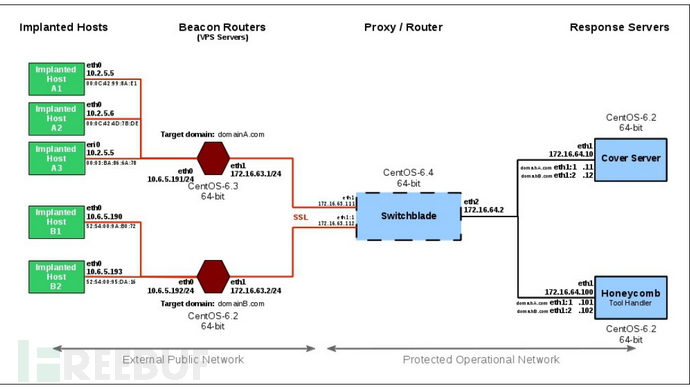

HIVE的攻击原理为在TCP/UDP协议通信中,执行XOR和其它加密算法,通过军工商诺斯·格鲁曼(Northrop Grumman)研发的代理架构BLOT和一个名为Switchblade的中间架构,在入侵目标与CIA远程控制端进行隐蔽通信和管理控制。其中,所有的C&C通信又通过BLOT架构配置的Apache服务器和域名中转脚本进行回连控制,而且为了增强隐蔽性,所有HIVE使用的IP地址都可以在VPS系统内完成重定向动作。

BLOT架构描述

每一个被植入恶意软件的入侵目标,在与C&C端进行反弹连接时,在VPS系统内由其自身携带的反弹信息被指定适配域名和重定向更改,之后,这些域名流量信息又会到达BLOT的代理通道。由于在VPS系统内经过重定向更改,端口等信标信息都会被重新更改之后发送给BLOT架构,如之前通过80端口连接某域名,那么重定向更改发送给BLOT时,可能就是8001端口。BLOT架构看似就像一个流量中转处理器,当它接收到有效且重要信标后,就会发送给Honeycomb进行后端处理,并且,所有流量最终都会镜像发送至隐蔽的Apache服务器(Cover server)。

Switchblade架构描述

Switchblade是一个能与其它代理服务进行交流通信的认证代理,它使用自签名证书,还能与Nginx和Linux服务器的流量数据进行交互处理,在入侵目标和C&C端服务器(Cover server)之间增加隐蔽性。

HIVE工具相关文档下载:https://pan.baidu.com/s/1eRRWkzK,提取码:qw1t

- 以色列国防军禁止高级军官使用安卓手机,强制使用iPhone

- 《公安机关网络空间安全监督检查办法》草案与旧版对比

- 完整议程|12.10-11第二十届中国IDC产业年度大典北京·首钢园启动

- 赛可达实验室携手国际网安盛会,AVAR 2025即将开幕!

- AI全面渗透网络攻击!趋势科技发布2026年六大网络威胁预测

- 2025暴露面管理市场指南:现代风险与暴露面管理平台的演进

- SaaS安全大崩盘!又一起重大攻击,超200家大中型企业数据泄露

- 加紧突破低空智联网建设难题,保障低空运行安全

- 从“高可用”到“高韧性”:企业如何构建不“怕”故障的架构?

- Fortinet CISO预测2026年安全行业:AI重构攻防,CISO以弹性掌舵