烽火18台系列之十五: 工控资产普查与漏洞安全检测

责编:mhshi |2017-09-01 15:03:172010年,首个武器级的病毒发现,也是第一个在真实世界中专门针对能源基础设施的病毒,其通过攻击伊朗的铀浓缩设备,令德黑兰的核计划拖后了两年,这个病毒被命名为“震网”(Stuxnet)。

2015年,一个名为“黑暗力量”(BlackEnergy)的恶意软件,在诱骗乌克兰电力公司员工运行之后,控制了电力公司的主控电脑,将其与变电站断连,让乌克兰首都基辅的部分地区和乌克兰西部的140万名居民在圣诞节前感受了恐怖的黑暗力量。

当前黑客行为愈发产业化、组织化,网络安全攻防对抗形势急剧恶化,传统安全防护技术已逐渐不能满足重要基础设施,尤其是工业基础设施的防护需求。因为工业控制系统与其他系统的操作系统、应用软件、网络拓扑和网络协议等存在极大的不同,安全防护技术必须要对工业控制系统专有协议等方面进行适应。

完成网络攻击的重要条件之一,是存在与网络的暴露面。目前工业控制系统最重要的防护手段是网络隔离,但由于网络隔离不当或设置不当,大量工业控制系统被直接暴露于互联网之上。相关机构对互联网的资产普查也验证了这一情况。

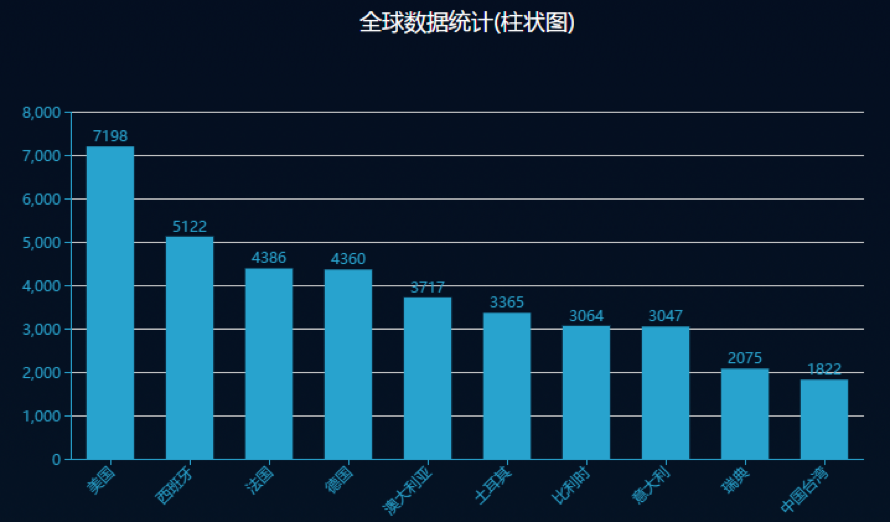

以工控协议中比较流行的Modbus协议为例,全球目前直接暴露在互联网上的开放ModBus协议的工控设备数量为62.7万个,分布情况如下图:

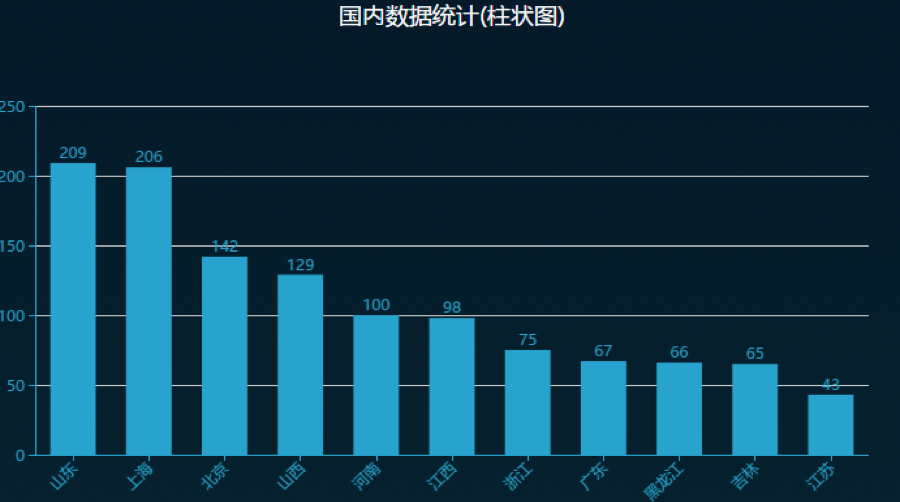

国内泄露在互联网上的Modbus工控设备有1200个左右, 分布如下图:

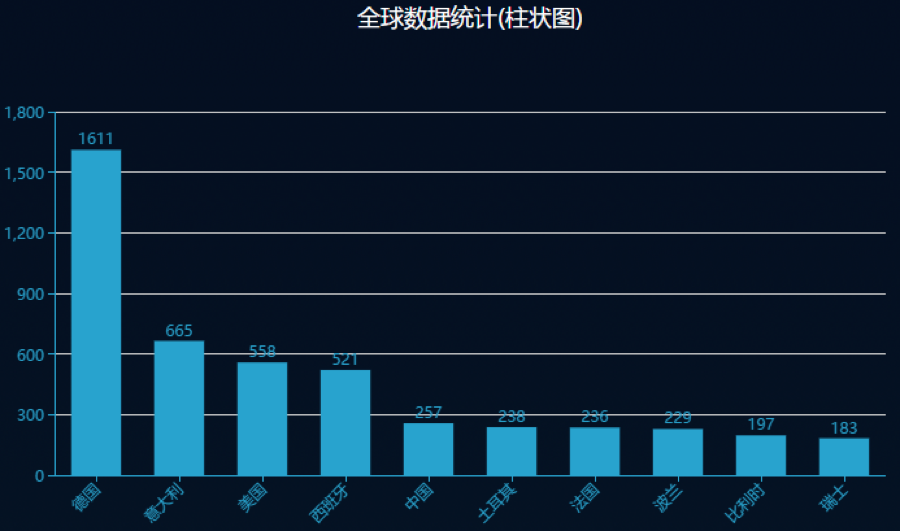

以直接暴露在互联网上的西门子工控设备为例,对互联网开放访问权限的有7100个左右,分布图如下图所示:

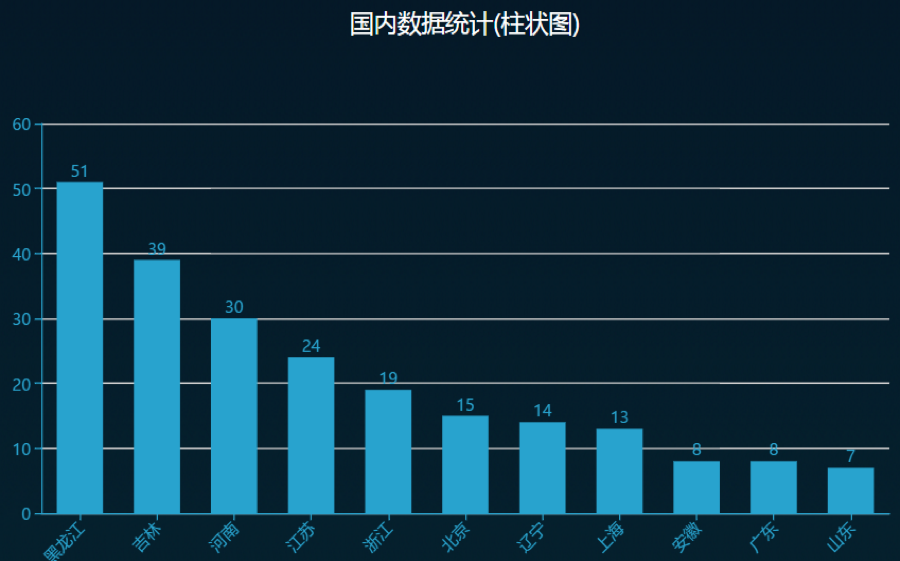

国内泄露在互联网上的西门子工控设备有220个左右, 分布如下图:

根据这些统计数据可以明确看出,当前工业控制网络存在严重的安全问题。针对这一情况,工业和信息化部于2017年5月31日印发了《工业控制系统信息安全事件应急管理工作指南》,以指导如何做好工业控制系统信息安全事件应急管理相关工作,保障工业控制系统信息安全。

其中,第十条规定:地方工业和信息化主管部门指导本地区应急技术机构、工业企业建立工控安全应急值守机制,实行领导带班、专人值守工作制度,做好工控安全风险、威胁、事件信息日常监测和报告工作。应急响应状态下,实行“7×24”小时值守,加强信息监测、收集与研判,做好信息跟踪报告。

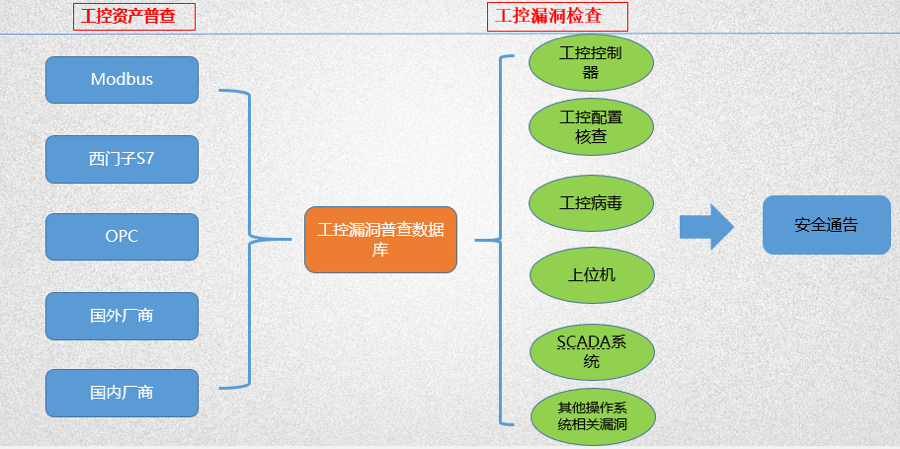

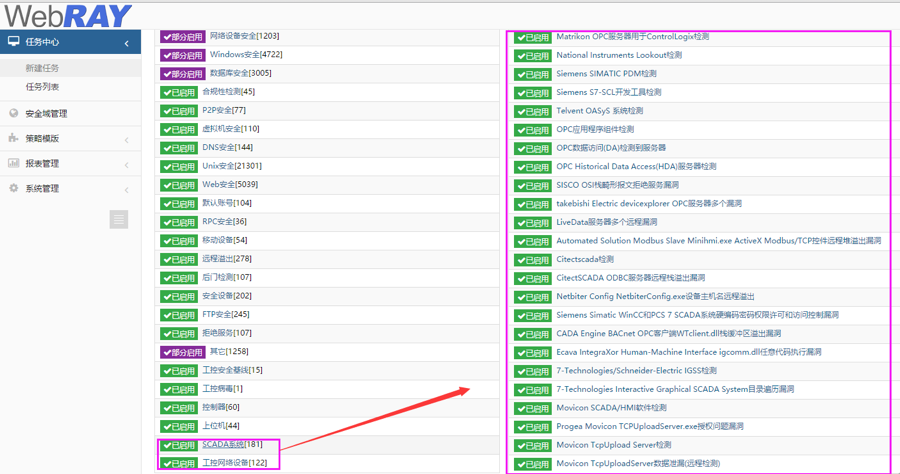

WebRAY的烽火台监控预警平台目前已支持400多种工业控制系统相关的漏洞、病毒以及安全配置的检测与发现。烽火台监控预警平台已可针对大规模网络提供贯穿从工业控制资产普查、工业控制系统漏洞检查,至工业控制系统风险管理和通告的工业控制系统全生命周期管理功能。

烽火台监控预警平台支持工业控制系统的漏洞检测

★ 针对西门子、施耐德、GE等主流工控厂商的 DCS系统、PLC控制器的漏洞扫描;

★ 针对Modbus、Profibus、S7、OPC等主流现场工业总线的漏洞扫描;

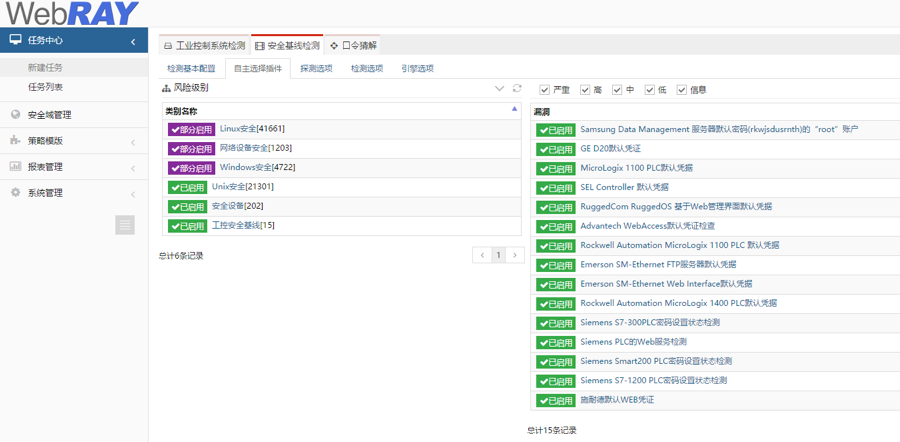

烽火台监控预警平台支持工控设备安全基线核查

针对工控设备现有特性,制定安全基线规范基准,有效提高检查结果的准确性和合规性,可用于工控设备的上线安全检查、第三方入网安全检查、合规安全检查、日常安全检查和安全服务支撑工作,协助查找设备安全配置与最佳配置存在的差距,并与安全整改与安全建设相结合,提升工业公职系统的安全防护能力,全面达到整体合规要求。

烽火台监控预警平台支持工控蠕虫病毒检查

采用工业控制系统深度协议检测技术,可以对工业控制系统安全性进行深度检查评估,发现工控系统中存在的蠕虫和病毒,并提供有效的缓解方案。

综上所示,烽火台监控预警平台可支持工业控制系统全生命周期网络安全管理,可协助监管单位和工业控制系统用户全维度普查遗落在互联网空间的工控系统,快速定位存在的安全问题,进行协助整改和通报,是守护工业控制系统安全的最佳选择。

- 以色列国防军禁止高级军官使用安卓手机,强制使用iPhone

- 《公安机关网络空间安全监督检查办法》草案与旧版对比

- 完整议程|12.10-11第二十届中国IDC产业年度大典北京·首钢园启动

- 赛可达实验室携手国际网安盛会,AVAR 2025即将开幕!

- AI全面渗透网络攻击!趋势科技发布2026年六大网络威胁预测

- 2025暴露面管理市场指南:现代风险与暴露面管理平台的演进

- SaaS安全大崩盘!又一起重大攻击,超200家大中型企业数据泄露

- 加紧突破低空智联网建设难题,保障低空运行安全

- 从“高可用”到“高韧性”:企业如何构建不“怕”故障的架构?

- Fortinet CISO预测2026年安全行业:AI重构攻防,CISO以弹性掌舵