这算漏洞?研究人员指责全球最大婚恋网站Match登录页未用HTTPS

责编:cnetsec |2015-04-21 09:37:32美国研究者Scott Bryner指出,全球最大婚恋网站Match.com的登录页面不知何原因由HTTPS跳转为HTTP,这意味着用户密码的传输没有受到加密保护,而这个问题已存在数周而无人关注。

抓包工具Wireshark

Wireshark(前称Ethereal)是一个网络封包分析软件。其功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

网络管理员使用Wireshark来检测网络问题,网络安全工程师使用Wireshark来检查资讯安全相关问题,开发者使用Wireshark来为新的通讯协定除错,普通使用者使用Wireshark来学习网络协定的相关知识。当然,有的人也会“居心叵测”的用它来抓包、嗅探和寻找网络中的敏感信息……

Match登录页突然不用HTTPS了

从Wireshark数据包嗅探程序显示的会话中可以发现,在Match.com登录页面上用户输入了用户名“dan.goodin@arstechnica.com”以及密码“secretpassword”。如下图:

Match的登录页面竟然使用了一个不受保护的HTTP链接来传送数据,如此一来,在同一公共网络中的任何一位Match的用户、流氓ISP(互联网服务提供商)或电信公司员工以及国家“安全人员”都可以盗取用户信息。小编:斯诺等事件后,美国民众和研究者普遍对数据隐私要求的更加严格

当然如果Match遵循了常规安全措施并合理维护HTTPS登录页面的话,除了用户和连接服务器之外的其他人是无法获得包括用户名和密码在内的整个会话。

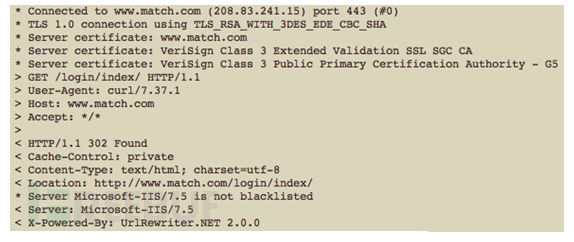

今年三月初Scott Bryner第一次发现Match的这一问题,目前尚不清楚该网页存在未的时间有多久。在Bryner提供的上图中显示,Match发生服务器配置错误,所有HTTPS流量正被重定向至一个HTTP链接。

作为一个用户数量级为数千万甚至上亿的网站,一旦数据泄露,数量是十分惊人的。

周边:Match – 帮你找到与前任长相相似妹子的神奇网站

Match与去年联合一家名为Three Day Rule的人脸识别技术公司,分析了Match.com 和Facebook 数据库中的人脸。

然后“黑科技”来了,你只要告诉它你的前任长什么样子(上传一张照片,或者干脆贴出她的空间链接)网站便会提供一组与你前任长得差不多的妹子或者汉子……技术听上去确实很是高端,不过服务费也少不了,半年会员费用是5000美元。