物联网应用认证:TPM2.0助力

责编:gltian |2018-07-31 15:25:23随着可信平台模块2.0(Trusted Platform Module,简称TPM)的日益普及,嵌入式系统安全专家Mocana公司正期待利用该技术,以帮助改进嵌入式物联网设备中的安全更新和容器部署等问题。

近日,物联网安全公司Mocana正式宣布,其将支持可信赖平台模块(TPM)2.0标准,以帮助提高构成物联网(IoT)的嵌入式设备的安全性。

TPM 2.0标准使组织能够提供有关软件交付的加密保证。此外,Mocana平台上支持的TPM 2.0标准还可以为在设备上运行的容器提供新形式的嵌入式安全性。相较于此前的TPM 1.2标准,TPM 2.0的核心改进点在于,多组加密密钥和所有者都可以参与到证明过程中来,以确保安全性和真实性。

对此,专家解释称,密钥的多个层次结构使我们能够提供用于签名和与各种所有权模型(ownership models)相关联的认可流程的解决方案集。概括来说,TPM 2.0与TPM 1.2的不同之处在于:TPM 1.2的背书密钥只有一个,就是EK,出厂时厂商就预置在芯片内,更换很困难,而在TPM 2.0中,EK属于隐私域,可以有多个,而且可以支持不同的非对称算法;此外,TPM 1.2的owner只有一个就是用户,所有安全和隐私都在该owner的控制下,而TPM 2.0则将这种控制功能进行了隔离,给出了三个控制域:安全域或者存储域(owner为用户,用户正常的安全功能);隐私域(owner为平台或者用户,平台身份认证);平台域(owner为平台,保护平台固件的完整性)。

Mocana是一家成立于2002年(当时“物联网”一词还未诞生)的嵌入式安全软件提供商,提供可帮助供应商保护设备的软件产品。之后,随着物联网设备的数量不断激增,Mocana公司的业务需求也迎来了发展春天,这也就解释了为什么该公司能够在2017年5月顺利筹集到1100万美元的资金。据悉,截至目前,该公司的融资总额已经达到了近1亿美元。

通过TPM 2.0支持的加密保证的多个所有者模型,可以将一组组单独的密钥分配给构建TPM的供应商,构建该平台的供应商,以及拥有该平台的组织等。借助TPM 2.0标准,关键架构的层次结构可以保持独立,从TPM创建到应用程序执行,提供全面的平台支持和认可。

英飞凌科技高级负责人兼可信计算组织(TCG)嵌入式系统工作组联合主席Steve Hanna评论称,TPM 2.0还提供加密算法独立性。他指出,使用TPM 1.2,用户仅限于能够使用SHA和RSA加密算法。

而TPM 2.0不仅可以支持RSA和SHA加密和签名,还支持ECC加密和签名、ECC-DAA、ECDH、HMAC、AES。此外,厂商甚至可以随意使用TCG、IDs来增加新的算法,如在国内实现必须增加SM2、SM3和SM4算法,拥有一定的灵活性。而且,TPM既可用于嵌入式系统,也可用于PC、笔记本电脑、平板电脑、移动电话和服务器。

安全更新

嵌入式设备面临的一个关键挑战就是提供安全更新,这也正是TPM 2.0和Mocana旨在帮助解决的问题。专家称,TPM 2.0中的关键架构有助于实现安全更新过程。

Mocana通过使用安全加密技术,而不仅仅是哈希和签名类型的方法,来获取安全更新的软件功能。此外,基于目前Mocana对TPM 2.0的支持,使得多个签名者能够帮助进一步验证安全更新。例如,如果英飞凌(Infineon)有关于其TPM的更新,它将签署该更新。平台开发人员也希望确保该更新已经获得了批准,当然,平台所有者也是如此。所有签名者都必须在场且有效才能交付和安装更新。

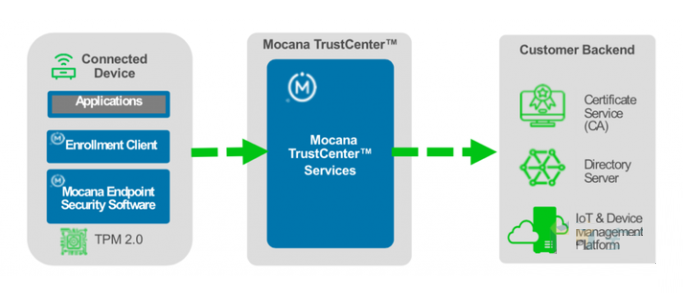

不过,TPM 2.0验证的多重签名过程可能是一个复杂的问题。对于这一问题,Mocana的Trust Center(信任中心)产品提供了一个框架,用于在传输之前创建并验证更新包。在运输和抵达目的地时,Mocana Trust Center还会在安装该更新包之前,重新验证该更新包。

容器部署

嵌入式和物联网设备越来越多地利用Docker容器技术,来帮助分离可能正在运行的不同应用程序。TPM还可以在为嵌入式容器部署提供额外的安全层方面发挥重要作用。

Mocana公司所做的就是实施本地和远程操作模式,而TPM规范则允许我们使用经过认证的TPM密钥来确保容器安全、独立且难以妥协。

不过,TPM 2.0规范对于开发人员来说可能很复杂,而Mocana的目标是使它们更易于使用。 对于现有的TPM 1.2用户来说,Mocana的可信抽象平台将系统调用迁移到标准API调用,这样开发人员就无需再更改他们的系统架构。