一个驱动程序漏洞在戴尔设备中潜伏12年之久,最近终于被修复

责编:gltian |2021-05-06 16:44:02在过去的12年中,戴尔的台式机、笔记本、平板电脑等设备的驱动程序中一直存在严重漏洞,会导致系统权限增加。

5月4日,戴尔发布安全公告,称修补了一个存在长达12年的驱动程序漏洞。该漏洞预估影响上亿台戴尔设备。从台式机到最新的Alienware和笔记本电脑,大约380种型号的设备受到了影响。

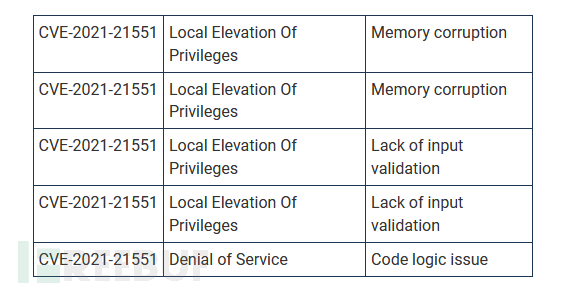

该漏洞由安全企业Sentinel Labs披露,该漏洞实际上是五个连续漏洞,皆位于戴尔驱动程序DBUtil(dbutil_2_3.sys)之中。戴尔将这五个漏洞统一追踪为编号CVE-2021-21551,归属于访问管控不足漏洞。

这五个漏洞可使攻击者获得本机权限以执行恶意程序代码。具体来看,五个漏洞中四个是提权漏洞,一个是可引发拒绝服务(Denial of Service,DoS)攻击漏洞。

目前尚无该漏洞被利用的消息。但研究人员Kasif Dekel表示,该漏洞“很容易被利用”,攻击者可能利用钓鱼攻击或结合其他手法扩大伤害,在网络上横向移动。由于需要本机权限,该漏洞风险层级被列为8.8。该研究人员在一篇博客文章中提供了技术信息,但未披露PoC,方便用户有时间安装补丁。他计划在6月1日分享PoC的漏洞代码。

根据戴尔的常见问题解答,攻击者需要对计算机进行本地访问才能攻击或通过网络钓鱼等其他方式欺骗用户。此外,只有在用户更新固件后,它才会影响PC,因为相关的驱动程序未预装在PC上。

CVE-2021-21551的冲击在于它从2009年就已存在DBUtil中,它可能传播问题驱动程序,并将之安装在戴尔用户设备上。受漏洞影响的软件包括BIOS更新、Thunderbolt固件、TPM固件更新、dock固件更新等。

戴尔呼吁用户尽快安装更新版固件,但也说明该漏洞只影响Windows设备,Linux平台不受影响。

来源:FreeBuf.COM