REvil勒索软件“重出江湖”,已有公司中招

责编:gltian |2021-09-15 11:09:26最近,研究人员观察到,勒索软件团伙REvil部分基础设施重新启动并运行,并袭击了新的受害者俄亥俄州光栅公司。

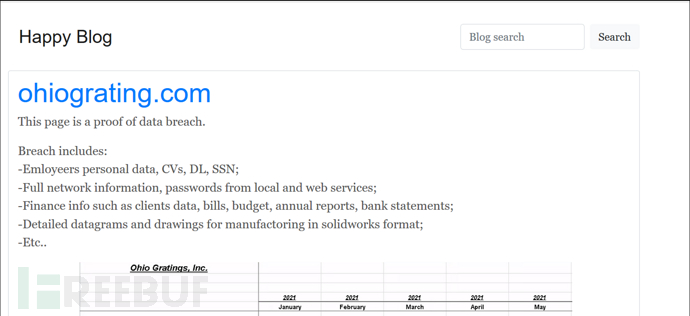

REvil从该公司窃取了员工个人信息、服务器密码、客户数据、银行账户信息、CAD格式的制造图纸和详细的数据信息等。

9月14日,据security affairs报道,该勒索软件团伙回归后,一位名为“REvil”的新代表在网络犯罪论坛上发贴称,在老代表疑似被逮捕后,其组织服务器被入侵,短暂关闭了两个月。

早在9月7日,就有许多研究人员发现,REvil 勒索软件团伙的服务器重新上线,其托管在Tor的支付/谈判网站和泄露数据交易网站 “快乐博客 “(Haapy Blog)都可以重新访问。但当时研究人员尚不清楚REvil团伙是否恢复运营,还是执法部门将其服务器短暂上线。

在不久之后的9月9日,有人将9月4日编译的新 REvil勒索软件样本上传到了VirusTotal上,此举令研究人员确认REvil勒索软件团伙已经全面恢复活动,该团伙正在瞄准新受害者并泄露被盗文件。

自7月13日起,REvil 勒索软件团伙的基础设施和网站开始无法访问,Tor 泄漏站点、支付网站“decoder[.]re”及其后端基础设施同时下线。

此前,REvil勒索软件团在7月2日袭击了IT服务提供商Kaseya基于云的MSP(托管服务提供商)平台, 破坏了软件补丁和漏洞管理系统 Kaseya VSA的基础设施,之后推出了VSA内部部署服务器的恶意更新,以求在企业网络上部署勒索软件。

在对kasesy的MSP及其客户造成影响后,该组织要求提供价值7000万美元的比特币,来解密所有受Kaseya供应链勒索软件攻击影响的系统 ,此次袭击引起了媒体和警察当局的注意,随后该团伙的服务器及业务被执法部门查封。

参考链接: