伪装成防病毒应用, 新型Android恶意软件正在日本传播

责编:gltian |2021-10-29 15:24:25据bleepingcomputer网站报道,上周,日本安全研究人员发现了一个新变种的 Android 信息窃取软件——FakeCop,并警告说,恶意APK的传播速度正在加快。

日本安全研究员Yusuke Osumi是该恶意软件的发现者,当时这款软件正以网络钓鱼的方式进行传播。在VirusTotal上的62个防病毒引擎中,只有22个检测到了恶意软件,表明FakeCop具有良好的隐蔽性。

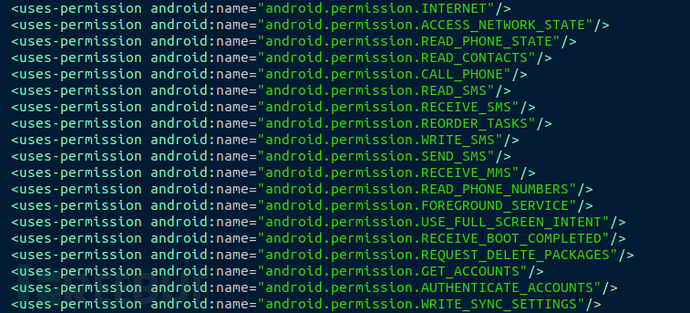

而在网络安全公司Cyble的一份最新报告中,研究人员发现FakeCop会伪装成日本流行的防病毒软件——Anshin Security,以借此要求用户授予大量敏感权限,包括:

1.收集短信、联系人、账号信息、应用列表

2.修改或删除设备数据库中的短信

3.收集设备硬件信息 (IMEI)

4.在用户不知情的情况下发送短信

FakeCop 请求的大量权限,来源:Cyble

当用户遇到防病毒类软件的此类请求时,通常会予以批准,因为安全类软件通常需要更高的权限来扫描和删除检测到的威胁。

FakeCop使用自定义打包程序来隐藏行为痕迹,同时阻止静态检测。恶意代码被Bitwise XOR加密并存储在assets文件夹中,只有在被特定的应用程序子类调用时才能被解压。FakeCop 还会主动扫描设备应用程序列表,如果发现如Anshin Security、McAfee Security 和 Docomo Anshin Scan在内的防病毒程序,会要求用户将其删除。

目前,Cyble的OSINT研究揭示了两种传播渠道,一种是通过带有恶意链接的短信,一种是依靠网络钓鱼电子邮件。

安全人员建议,用户应避免点击未经确认的短信和电子邮件中的链接,并避免安装Google Play商店之外的 APK 文件。此外,要定期确认设备上的 Google Play Protect 是否处于活动状态,并在安装新应用时仔细检查权限请求。

参考来源:

转载自FreeBuf.COM