黑客组织利用Slack API攻击航空公司

责编:gltian |2021-12-21 13:57:46

近日,根据 IBM Security X-Force 的一份报告,一个非常活跃的全球性黑客组织(很可能是 ITG17,又名“MuddyWater”)正在部署一个名为“Aclip”的后门,实施攻击活动。其攻击活动始于 2019 年,目标是一家亚洲航空公司,以窃取航班预订数据。

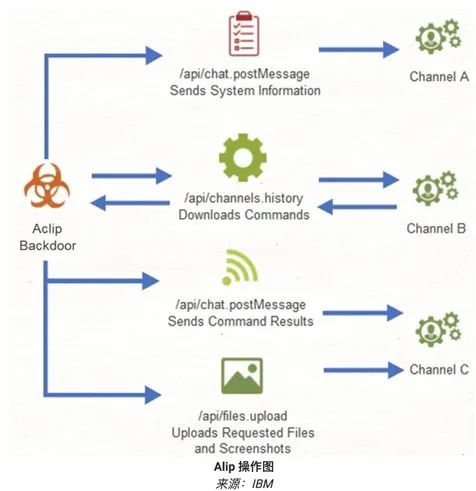

据了解,Aclip是一个新近发现的后门,通过名为“aclip.bat”的 Windows 批处理脚本执行,因此得名。该后门通过添加注册表项在受感染设备上建立持久性,并在系统启动时自动开启。Aclip滥用 Slack API 进行秘密通信:通过 Slack API 函数从 C2 服务器接收 PowerShell 命令,用于执行进一步的命令、发送 Windows 桌面的屏幕截图以及泄露文件。

Slack 是隐藏恶意通信的理想平台,因为其在企业中广泛部署,数据可以很好地与常规业务流量融合。不过,这种类型的滥用是其他攻击者过去遵循的策略,因此并不是一个新技巧。此外,Slack 并不是唯一被滥用以秘密中继数据和命令的合法消息传递平台。

威胁行为者第一次执行Aclip后门程序时,会收集基本系统信息,包括主机名、用户名和外部 IP 地址,此数据使用 Base64 加密并泄露给威胁参与者。然后,从命令执行查询阶段开始,Aclip 连接到 actor 控制的 Slack 工作区不同通道。最后使用 PowerShell 图形库截取屏幕,并保存至 %TEMP% 直到数据渗漏,图像上传到 C2 后,它们将被擦除。

IBM 研究人员在 2021 年 3 月发现了滥用此通信渠道的威胁行为者,并负责任地将其披露给了 Slack。IBM 在调查发现两个已知归因于黑客组织的自定义恶意软件样本后,将此次攻击与 MuddyWaters/ITG17 联系起来。