从需求出发,盘点适合用 ZTNA 替代 VPN 的 3 个场景

责编:gltian |2022-06-21 11:34:43随着零信任理念的提出,对于零信任网络接入产品 ZTNA 能否取代 VPN 的讨论声音不断。

这是一项新技术提出后,在市场化过程中的必经之路。

ZTNA 与 VPN 是网络安全行业的两个标杆性技术,解决企业远程访问、安全连接等场景的问题。我们在衡量孰优孰劣时,并非越先进的技术越好。回归本质,技术的价值体现在实际的需求场景及落地实践过程中,关注谁对当前业务效率提升更大、落地成本更低。

抛开实际场景来谈相互替换,则没有实际意义。

关于 VPN

VPN 最初是通过隧道技术,利用公共互联网络虚拟出一个点到点的专线技术,它满足了内部员工在外面访问内部网络的需求,并且比搭建物理专有网络更便宜,接下来二十年发展,VPN 成为远程员工访问公司网络资源的一个常用方式。

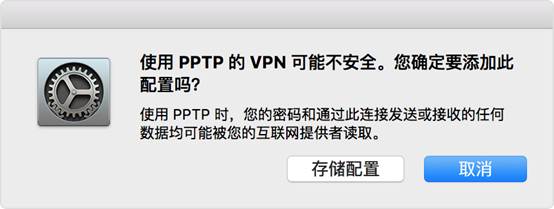

其中,隧道协议是 VPN 的核心之一,随着业务需求的不断变化,PPTP VPN、L2TP VPN、Open VPN、SSH 等类型的 VPN 先后出现,在更多厂商的参与下,信息安全、访问控制等管理向功能也加入起来,VPN 在网络安全上作用逐渐变大。

本质上来讲 VPN 是一种远程接入的技术,起初设计的核心主要为满足远程接入需求,在安全性上并未有太多关注。第一个隧道协议 PPTP 协议虽然连接速度上优势明显,但也是业界公认的不安全协议之一。

如今随着越来越多厂商参与,VPN 在隧道协议上有了更多可选,也根据使用场景发展出了远程访问VPN、LAN 间互连 VPN。

传统技术的遗留问题

如上面所说,VPN 自设计之初,并非纯粹的安全解决方案,虽然能以低成本的方式解决解决远程访问的需求,但因为本身的架构设计,也存在很多问题需要借助其他技术方案联合优化

- 安全性:VPN 的安全性问题体现在多个方面。VPN 承担起内部网络和互联网的隧道,使得火墙端口和网络服务器暴露,成为渗透攻击的入口。而 VPN 一旦链接,用户可以不受限制的访问内部网络,对于数据的权限控制能力弱,黑客通过横向移动造成更大规模攻击。

- 配置复杂:VPN 的安全性是需要复杂的配置来弥补,打开防火墙端口、进行 DDOS 攻击屏蔽和网络应用攻击屏蔽等等需要耗费大量成本。另外针对员工内部数据访问配置还需要额外部署。

- 适配和扩展性:对于现代其也将很多系统部署在非公司网络下的云环境内,这部分资源是无法利用 VPN 进行控制的。此外员工的设备也多种多样,企业 IT 在管理的时候也会遇到扩展性难题。

因此,在解决远程网络接入需求时,VPN 是一个最直接的工具,也是将需求快速实现落地的解决方案。但正如我们在遗留问题中所提到,在更复杂的场景中,VPN 就会显得无法承载。

关于 ZTNA

零信任网络访问 Zero Trust Network Access (ZTNA) 也有一段比较长的演进时期,但它仍是一个最近几年才被提出的概念,下面是它的发展的几个关键节点:

- 1994 年,Stephen Paul Marsh 在他的博士论文中首次提到了“零信任”一词

- 2010 年,Forrester 分析师 John Kindervag 使用术语“零信任模型”表示更严格的公司内部网络安全计划和访问控制。随后几年,谷歌开始在其“BeyondCorp”安全计划中应用这些模型。

- 2019年,由 Gartner 提出了零信任网络访问(ZTNA) 一词,代表了一组旨在安全访问私有应用程序的新技术。

ZTNA 技术一经公布,就是面向现代网络环境和现代工作方式的。一方面面向来自不断进化的网络攻击,一方面面向更加多样且复杂的企业员工及数字资产,做好不同身份的用户、业务系统和数字资产之间的连接。

新兴技术带来的优势

ZTNA 作为近几年兴起的新技术,天生带着变革的基因,但它不是为了替代 VPN 而设计,而是为了应对当前更加多样化的需求。尤其在以下方面表现出明显优势:

- 安全性

减少系统暴露:在访问应用时,需要首先通过 ZTNA 的验证,因此 ZTNA 不向网络暴露 IP 地址。除了自身权限内的应用,网络其他部分对于连接的设备来说仍然不可见。

规避横向移动:微分段的设计,可以为每个应用设定单独的访问控制。攻击者无法获得其他微分段的访问权限

持续、多维度的安全监测:零信任理念假设任何人、设备、网络都是不受信任的,通过持续的、多维度的安全监测,这是和传统 IT 理念的重要区别之一

- 管理

用户系统设备统一管理:通过统一的 ZTNA 管理后台,完成对用户、设备、策略、应用的管理,这样大大提升 IT 人员管理效率

灵活的接入访问策略:不仅仅是验证访问者身份,同时还能针对设备基线、所处网络环境、文件完整度等多维度设定验证策略,任意一项存在风险,都将触发制定安全策略

最小化授权:ZTNA 将成为应用访问前的一道关卡,每个访问者都将对应与之匹配的最低应用访问权限,这是 VPN 所不具备的管理能力

- 体验

不受带宽限制:基于云端的 ZTNA 将可以更快响应访问者的请求,即使大规模的应用访问,也不会因为带宽的瓶颈而影响访问体验

可扩展易部署:针对多样性的身份和应用,也可以通过后台进行快速扩展。基于云端或者轻量的客户端,对于用户而言也可以快速完成部署

全平台使用,无缝体验:ZTNA 支持桌面端和移动端的多种接入方式,满足现代化工作方式随时随地、任意设备接入的需求

适合用 ZTNA 替代 VPN 的 3 个场景

在了解完 VPN 和 ZTNA 的发展和各自特点后,我们能够清晰的看到 ZTNA 备受关注的原因。它是更适合采用现代办公方式管理网络访问需求的方案。

而 VPN 我们则要分两方面来看待,一方面对于 VPN 产品,ZTNA 是一个很有力的竞争者,在弥补 VPN 产品不足的同时,还带来的多方面的安全改进,是更加完整的网络安全接入解决方案。另一方面,对于 VPN 技术,它仍将给予 ZTNA 产品更多启发,持续提升网络接入体验,满足企业在更多场景的接入需求。

因此,“ZTNA 能否替换 VPN 产品”不会是一个是或者否的二维结论,而是根据企业当下场景和发展需求,进行最佳判断。适合用 ZTNA 替代 VPN 的 3 个场景如下:

- 面向身份的管理

来自不同身份的用户,如企业员工、外包、第三方公司等等,都有访问业务系统的需求。在过去不同身份的用户权限缺乏管理,授予相同访问权限风险很大。ZTNA 拥有灵活的最小化授权功能,可以针对用户身份进行对应最小化权限分配,减少不必要的风险访问。

- 面向业务系统的管理

在业务系统角度也发生了很大的变化,如今业务上云非常普遍,公司数字资产包往往分布在多云环境中。单纯的内部网络管理不足以完成所有系统的管理,ZTNA 可以将多样的网络进行统一的访问策略管控,做到数字资产统一管理。

- 面向不同登录方式的管理

用户自带设备 BYOD 是访问公司网络的设备入口,安全性同样需要得到重视。ZTNA 将兼容传统C/S应用的客户端、Agentless 的 B/S 应用,以及轻量的 SSH、RDP 应用代理场景。满足不同设备网络接入问题,多端适配。

例如在大型攻防演练实战中,当我们选择什么样的技术保障网络接入安全时,需要结合自身需求场景、当前防御弱点等方向对网络状态做全面评估,才好根据核心需求选择适合的技术方案。根据需求,在这个场景中,ZTNA 将是一个更符合需求的技术方案。

关于雪诺云ZTNA

雪诺云 ZTNA 完整落地零信任理念,并在此基础上优化适合国内企业的办公方式。搜索“snowtech.com.cn”,和解决方案专家预约一对一沟通,探索最佳实践方式。

- 以色列国防军禁止高级军官使用安卓手机,强制使用iPhone

- 《公安机关网络空间安全监督检查办法》草案与旧版对比

- 完整议程|12.10-11第二十届中国IDC产业年度大典北京·首钢园启动

- 赛可达实验室携手国际网安盛会,AVAR 2025即将开幕!

- AI全面渗透网络攻击!趋势科技发布2026年六大网络威胁预测

- 2025暴露面管理市场指南:现代风险与暴露面管理平台的演进

- SaaS安全大崩盘!又一起重大攻击,超200家大中型企业数据泄露

- 加紧突破低空智联网建设难题,保障低空运行安全

- 从“高可用”到“高韧性”:企业如何构建不“怕”故障的架构?

- Fortinet CISO预测2026年安全行业:AI重构攻防,CISO以弹性掌舵