OPSWAT 2022年恶意软件分析调查报告

责编:gltian |2022-09-06 17:43:03OPSWAT 调查了 17 个行业的 309 个受访者,不具备恶意软件分析能力的只有 3.7%。恶意软件作为一项有代表性的业务能力,确实正在变得越来越普及。48% 的组织拥有“专门的”恶意软件分析能力,58% 的组织具备“基础的”恶意软件分析能力。

技术因素

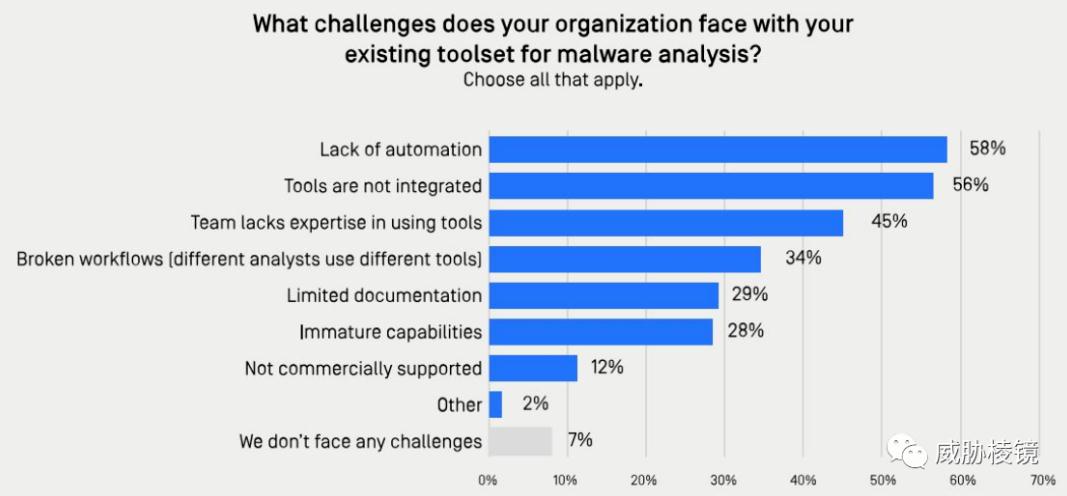

尽管具备恶意软件分析能力的组织在变多,但几乎每个(93%)组织都认为自己面临着恶意软件分析领域的巨大挑战,包括自动化程度低、缺乏分析工具与人员、工作流程混乱等问题。

组织缺乏自动化恶意软件分析能力是排名榜首的问题,58% 的组织认为这是当前面临的最大挑战。这也说明,很多组织中的恶意软件分析深陷于旷日持久的手动分析中。

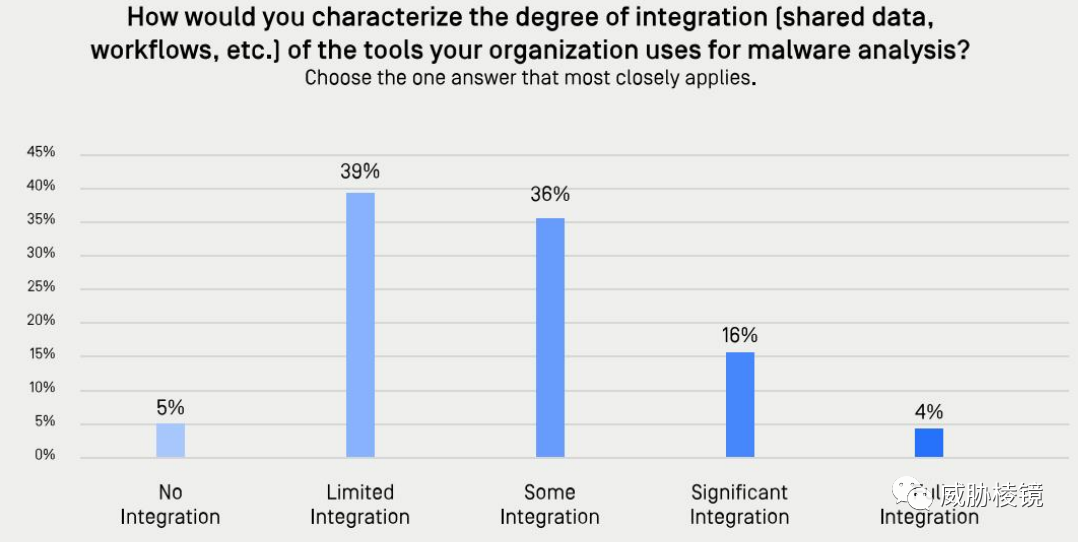

当然,即便是 72% 的组织具备一定程度的恶意软件分析能力(86% 的组织使用了反恶意软件工具、58% 的组织使用了数字取证工具、53% 的组织使用了沙盒等动态分析工具),相当多的组织认为这些工具也缺乏整合,没有能够形成合力。

87% 的组织通过安全厂商采购恶意软件分析能力,38% 的组织会使用开源社区的工具,28% 的组织能够开发定制化的内部工具。来源与渠道的高度分化,也是该领域集成度较低的重要原因之一。

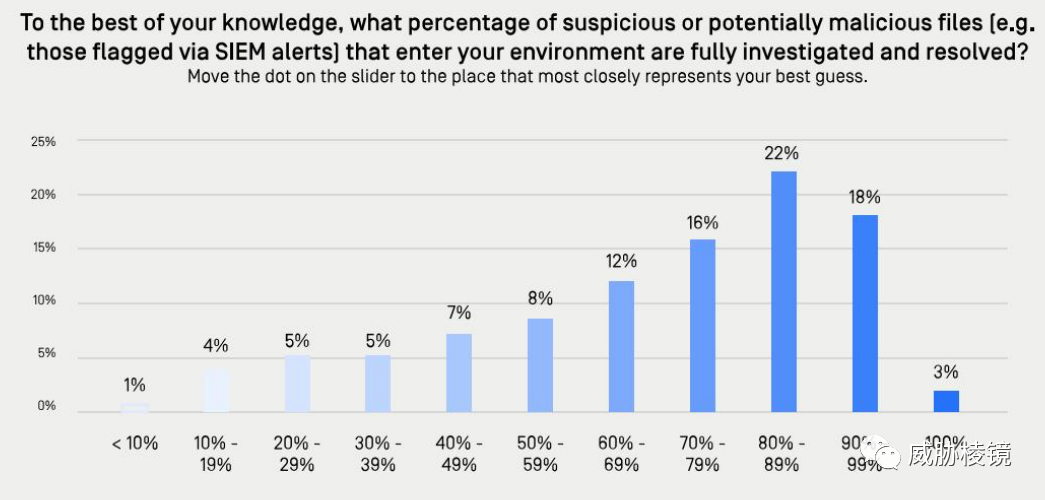

尽管能够与其他工具进行集成是一个重要因素,但组织最关心的仍然是准确度。52% 的组织都认为准确度是最重要的因素,且远远甩开性能因素一大截。组织可能饱受误报和不可运营的情报的折磨,这当然也是网络安全行业整体的痛点。

只有 3% 的组织能够通过构建的恶意软件分析能力对所有的潜在恶意样本进行分析。近八成的组织处理不了 90% 的潜在恶意样本,甚至 22% 的组织连一半的潜在恶意样本都分析不了。这也可以理解,为什么组织最关心的是准确度,大量的资源投入在了处理误报上,使得风险在不断累积。

值得注意的是,许多组织的高层与中层都认为他们已经能够处理 90% 甚至更多的可疑样本文件,这比一线分析人员的认知高出两倍还多。可能是这些中高层并不参与具体的工作,并不了解这些手动分析的工作有多么耗时且容易出错。

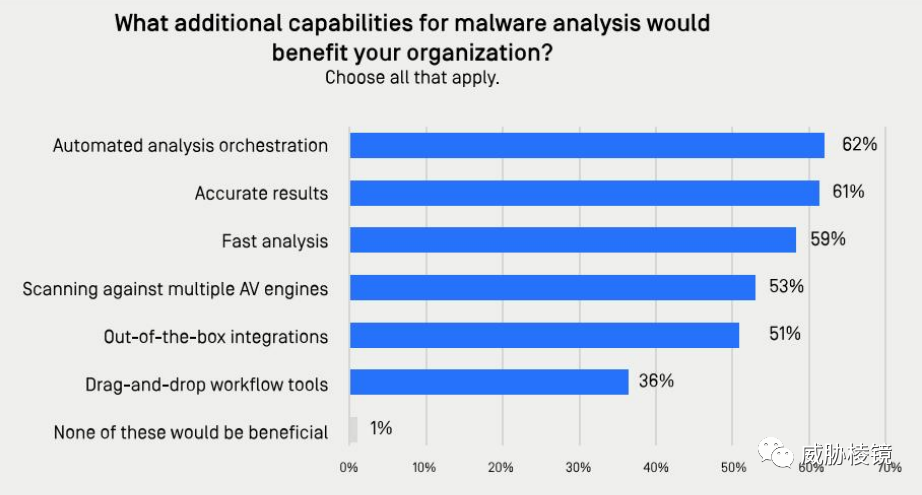

面临的这些问题,组织有什么解决方案呢?组织期望在自动化分析编排、又准又快的分析上能有所提高,另外有 53% 的组织希望使用多个检测引擎进行扫描。

人的因素

网络安全领域中始终面临着人力资源危机,在恶意软件分析领域更是有 70% 的组织表示其恶意软件分析人员不足。73% 的组织正在培训员工掌握恶意软件分析领域的知识。

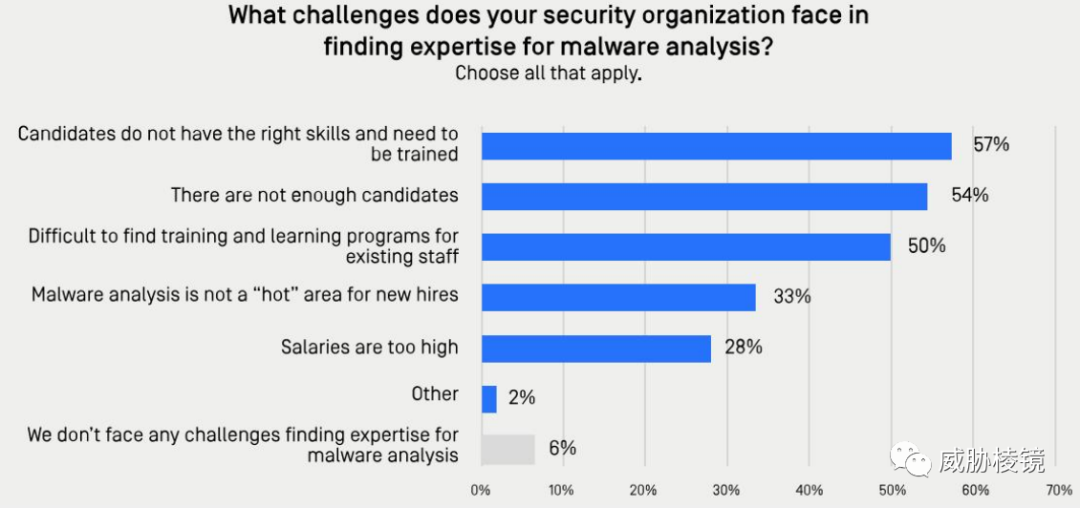

多数组织都认为候选人并不具备合适的技能,57% 都需要接受培训。甚至 54% 的组织表示根本就没有足够的候选人。与此同时,很多组织也无法找到合适的培训计划。这就陷入了困境中,不仅就业市场中缺乏足够的人才,已有的员工也难以进行培养。

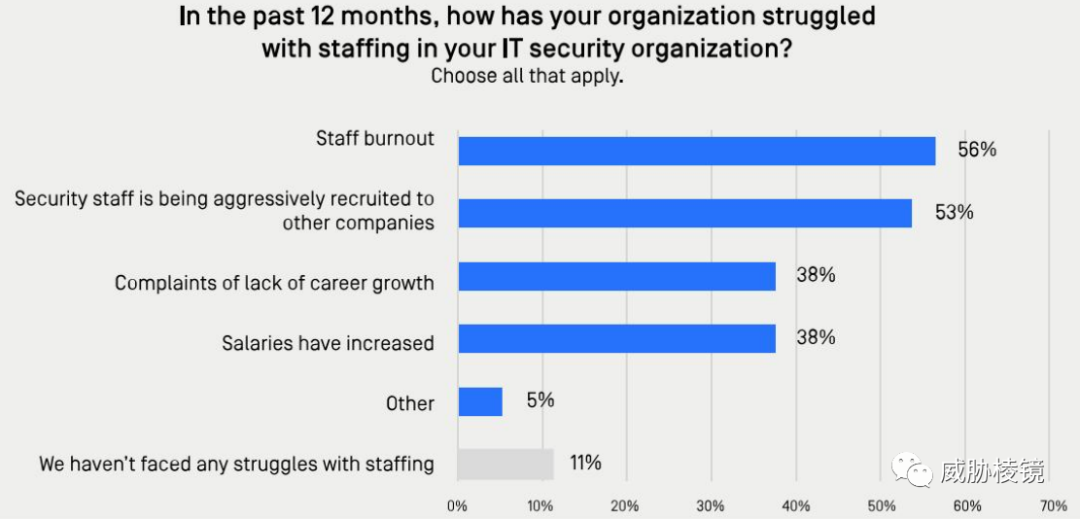

89% 的组织都认为恶意软件分析人员的配备是难题,在招聘、培训、留住相关人员的全流程中都面临困难。接近四成的组织都担心员工因为工资不涨或者缺乏职业发展计划会离职。

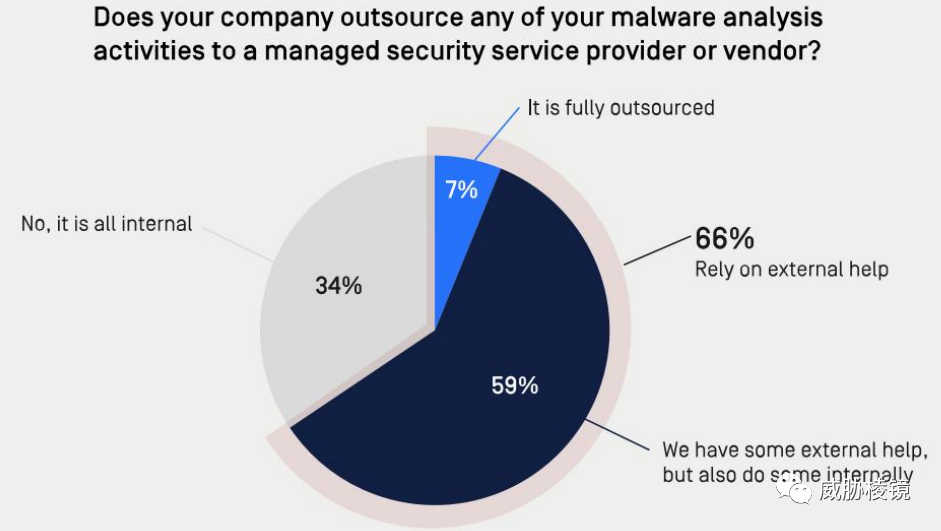

66% 的组织正在寻求安全服务提供商(MSSP)解决这一困境。

其他因素

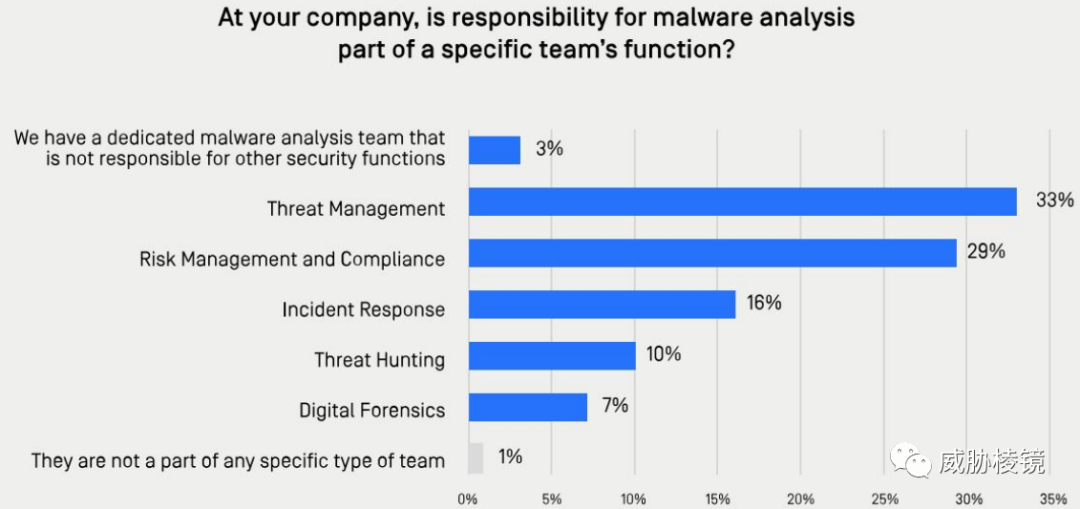

威胁管理团队中最常涉及到恶意软件分析工作,以及应急响应团队和威胁狩猎团队也经常会进行恶意软件分析。

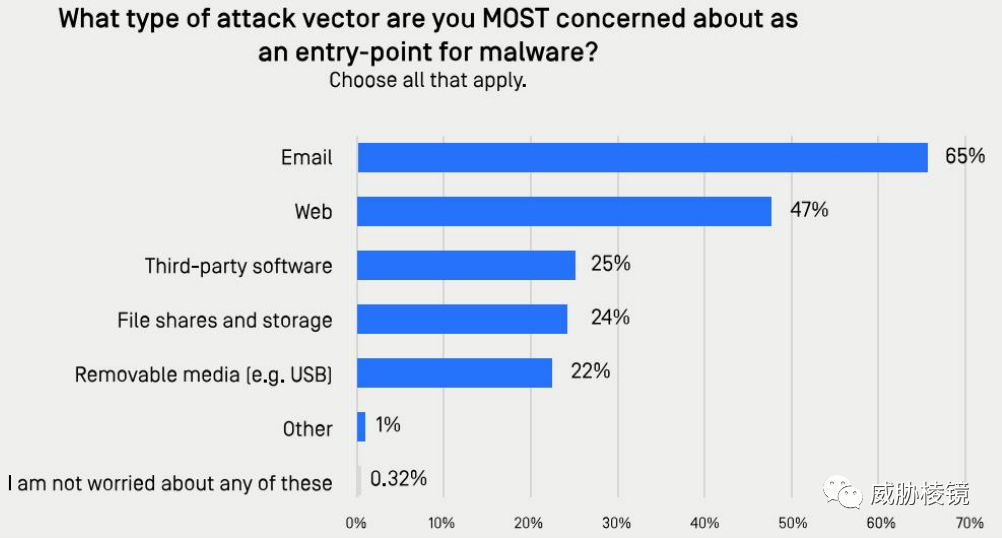

电子邮件和 Web 是排名前两位的攻击媒介。但从近年来的情况来看,第三方软件供应链攻击正在快速攀升。

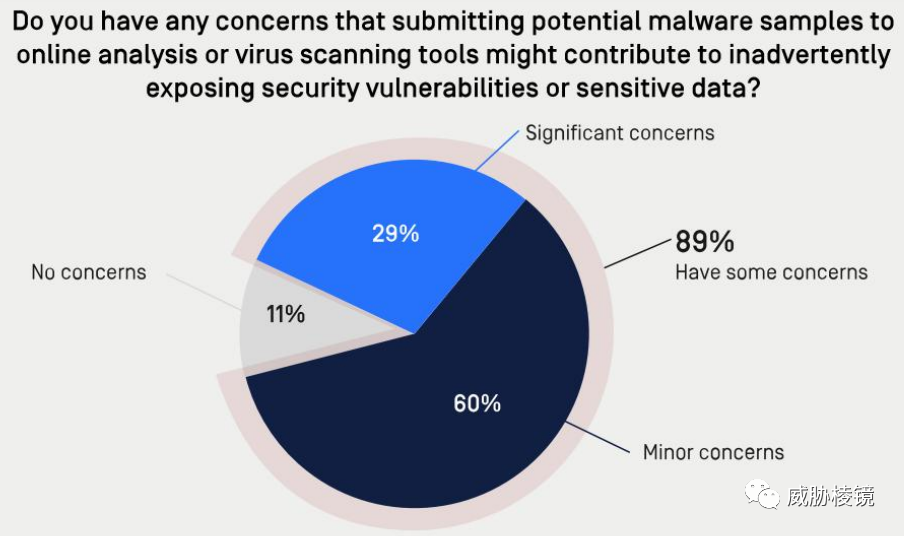

89% 的组织都担心将恶意样本提交给在线的恶意软件分析平台有可能会在无意中暴露敏感数据。

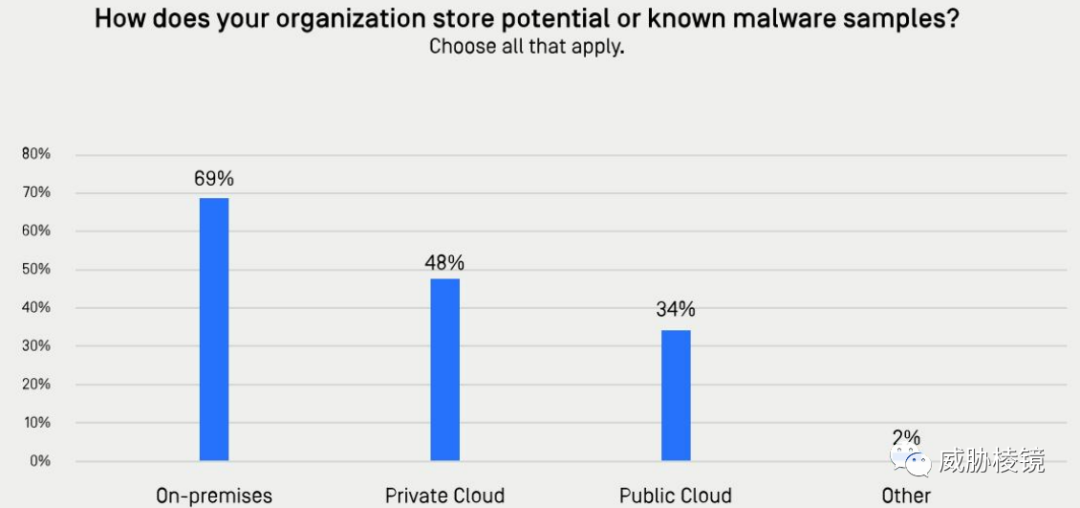

对于第三方风险的担忧也影响了组织存储恶意软件的方式,34% 的组织将恶意软件存储在公有云上,超过三分之二的组织则将恶意软件样本存储在本地。

查看报告原始文件:https://info.opswat.com/hubfs/opswat-2022-state-of-malware-analysis.pdf

来源:威胁棱镜