Mylobot僵尸网络团伙近期活动分析

责编:gltian |2023-08-01 11:33:20Mylobot僵尸网络是一个针对Windows操作系统的僵尸网络家族,它曾使用内嵌大量Fake-DGA域名的方式来对抗传统黑名单检测技术,我们在2020年发布了一篇文章《Mylobot僵尸网络依旧活跃,C2解密流程揭露》讨论了内嵌域名的解密方法,并提供了进行批量解密的思路。而该团伙至今仍处于活跃状态,我们对其运营的恶意软件进行了一些梳理分析。

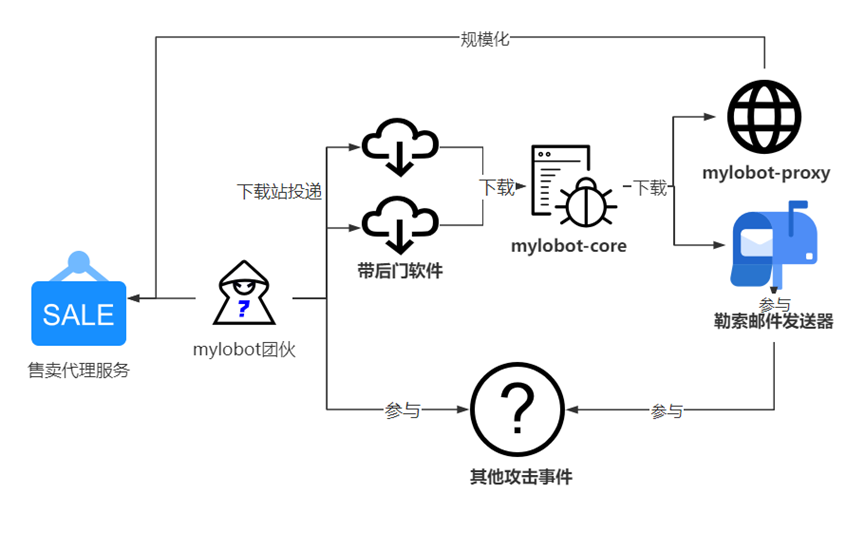

Mylobot僵尸网络由Deepinstinct公司在2018年发现并命名,其文章里提到的主要是mylobot-proxy恶意软件,mylobot-proxy主要功能是网络代理。我们2020年的解密分析也是针对mylobot-proxy样本的,而事实上,mylobot-proxy仅仅是Mylobot团伙运营的恶意软件之一,其运营的主要恶意软件还包括mylobot-core等。

Packer-Shellcode

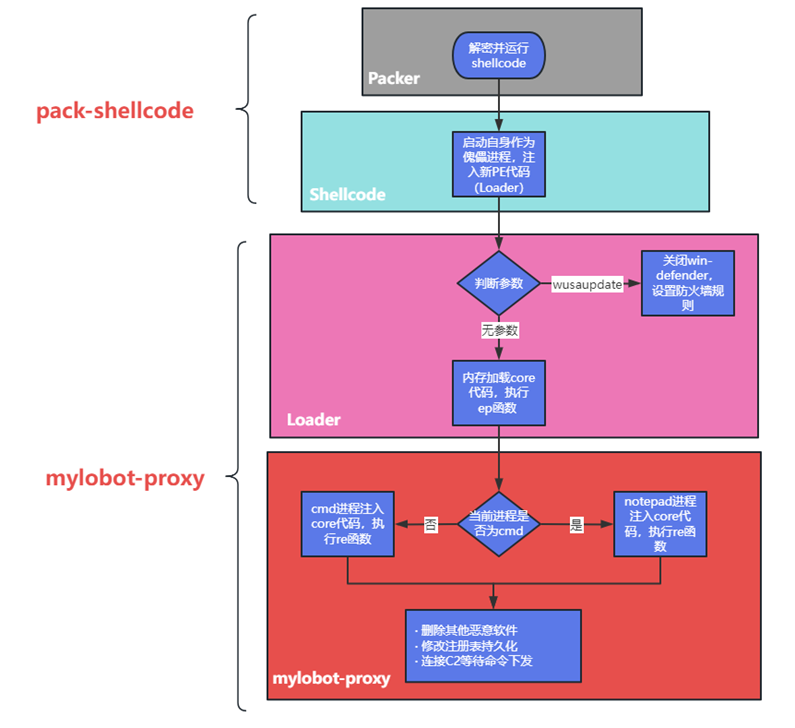

Mylobot使用的所有恶意软件都由Packer-Shellcode打包加载,其内置了加载Shellcode所需的WindowsAPI名称哈希值,并通过这些哈希值获取对应API地址。

其通过RC4解密全0数据,得到一串字节列表,使用字节列表作为 Key 逐字节与资源中的密文进行逻辑运算得到Shellcode与PE文件,Shellcode重新创建一个进程作为宿主进程,然后挖空进程并映射为解密出的这个PE文件。解密出的PE文件就是Packer-Shellcode的下一阶段恶意软件。

恶意软件加壳无非就是为了规避直接被查杀,但是Mylobot团伙并没有对其使用的Packer进行过更新,目前我们捕获到的最新的Packer-Shellcode与2017年版本并没有什么不同之处,其在VT的检出率也是比较高的。

mylobot-proxy

mylobot-proxy将失陷机器变为一台网络代理机器节点,通过C2下发代理任务进行流量转发,这个恶意软件也是Mylobot团伙主要的盈利软件。它也由Packer-Shellcode工具加载,但是其本身又由一个控制器Loader控制,这种层层套娃的加载形式可以概况为如下:

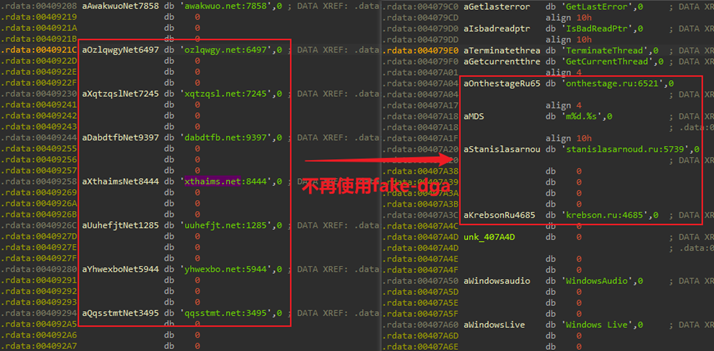

早期的mylobot-proxy内嵌了大量Fake-DGA名,而攻击者仅会注册部分域名作为真正的C2,此举虽然可以一定程度上防止域名被置黑名单,但也会带来另一个弊端,其他分析人员也可以选择部分域名注册,进而对僵尸网络进行规模评估,甚至是接管僵尸网络。在我们的视野中,2022年更新的mylobot-proxy就已不再使用Fake-DGA技术.

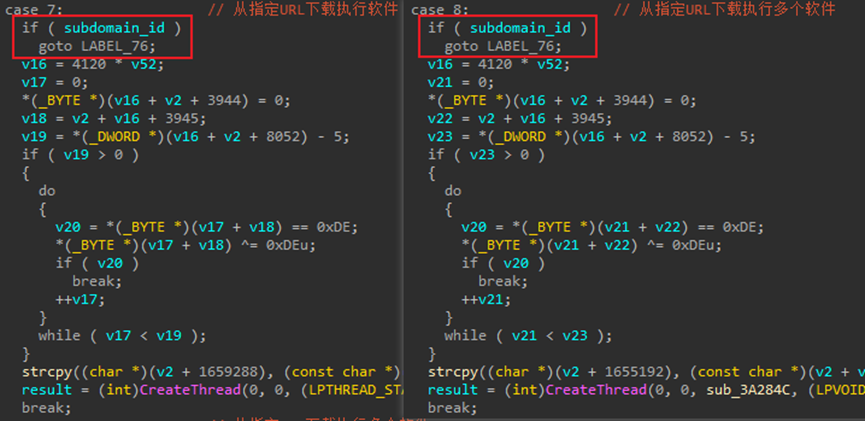

mylobot-proxy实际连接的域名为m<0-42>.格式,其中比较特殊的是m0子域名。在mylobot-proxy的指令处理部分,有两个特权指令——7、8号指令,这两条指令分别表示从后续载荷、指定URL下载执行新一阶段的恶意软件,这两条指令主要用于更新mylobot-proxy软件。我们目前捕获到的mylobot-proxy的版本为2023年3月,通过其特殊的软件更新机制,我们对其内置的3个域名的m0子域进行分析,暂未发现这些域名绑定过IP,这表明目前mylobot-proxy最新版本为2023年3月更新。

mylobot-proxy主要是用于提供代理功能,当僵尸网络规模足够后,攻击者可以将这些资源产品化,化身为代理服务提供商。在今年上半年BitSight指出,Mylobot与bhproxies代理服务有关,我们通过相关分析,得到了与BitSight一致的结论,其关联如下。

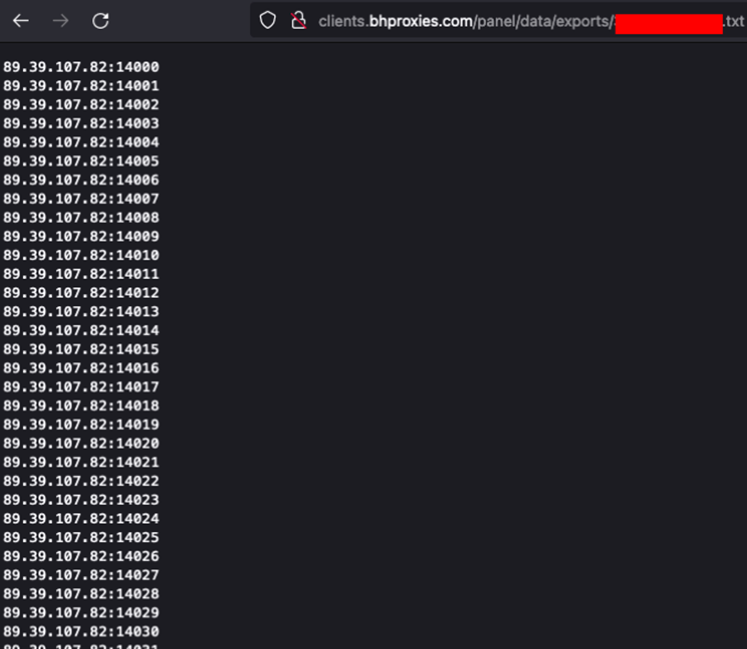

client.bhproxies.com是bhproies提供服务的域名之一,其两条解析IP指向大量所属Mylobot团伙资产的域名。而89.39.107.82是bhproxies服务商的代理服务提供节点之一,其更是与Mylobot团伙最新的C2域名m20.onthestage[.]ru的解析一致。

Mylobot团伙在2023年2月底对mylobot-proxy进行了一次C2的更新,统计最新的C2域名连接情况,每个独立IP视为一个失陷机器,我们发现其规模呈现扩张趋势,数据如下:

mylobot-core

Core由Packer-Shellcode模块加载,在Mylobot团伙的攻击链中主要充当下载器的作用,mylobot-proxy是Core主要分发的恶意软件。Core同样使用fake-dga域名,且目前最新版本中并未被移除。内嵌的域名使用AES加密,加密使用的Key在mylobot-proxy也出现过。其解密出大量域名端口对,与早期mylobot-proxy域名具有很高的相似性,随后选择这些域名的buy1、v1、up1子域进行连接。

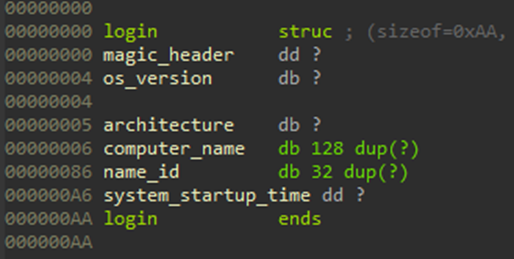

成功连接上C2域名后,Core首先发送机器的基础信息进行Bot上线。其中一个字段为name_id,是样本硬编码的一个字符串。称其为mylobot-core的原因就是该团伙曾把这个字段设置为core。我们在2023年7月份捕获的样本中,其id被设置为了feb23,也就是2月23号,这与样本编译时间一致,与mylobot-proxy的更新时间也比较接近。其上线信息结构如下:

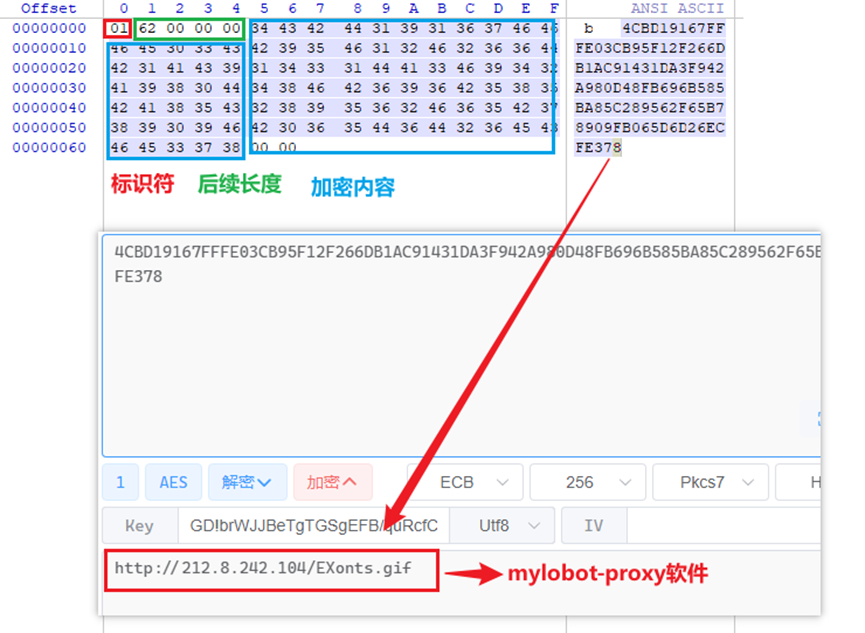

在发送完上线信息后,服务器需同样回复一次上线标识符 \\x45\\x36\\x27\\x18,并且需要发送下一阶段的恶意软件的下载信息。下载信息同样采用AES加密,其域名的加密采用同一个Key。后续的恶意软件主要为mylobot-proxy,以下是我们收到的下一阶段的载荷信息:

mylobot-core主要充当其他恶意软件的下载器角色,除了mylobot-proxy,该团伙还下发过其他恶意软件。minerva-labs曾经在core的指令中检测到Mylobot团伙下发了一个勒索邮件发送器,勒索信内容描述攻击团伙在色情网站投放了木马,记录了失陷者的摄像头与邮件通讯录信息,如果不打钱就发送摄像头录像给失陷者的联系人,让失陷者社死。

不过我们暂时并未在mylobot-core检测到下发除mylobot-proxy的其他恶意软件,由此可以判断mylobot-proxy仍是该团伙主要运营的重心。

总结

Mylobot团伙虽然被披露了5年之久,但其仍旧处于较活跃的状态,不过从其“主打产品”mylobot-proxy与mylobot-core来看,恶意软件的代码功能并没有什么较大改动,这导致其查杀率相当高。我们猜测这可能是因为Mylobot团伙的运营中心在代理服务的售卖与运营上,从mylobot-proxy频频收到的指令也能印证这一点。从mylobot-core收到的勒索邮件发送器也说明了该团伙还从事有其他黑色产业,不过我们目前尚未发现其他相关联事件,对于Mylobot团伙之后的动向我们将持续跟踪。

IOC

Download Server

wipmania[.]net

wipmsc[.]ru

stcus[.]ru

162.244.80.231:80

212.8.242.104:80

51.15.12.156:80

mylobot-core(部分)

bcbxfme[.]ru

bmazlky[.]ru

bthmzsp[.]ru

byosnwr[.]ru

cxxhtmb[.]ru

dkqhmbi[.]ru

dldzeoo[.]ru

dlihgic[.]ru

dnfojik[.]ru

mylobot-proxy(202303-至今)

onthestage[.]ru

krebson[.]ru

stanislasarnoud[.]ru

参考链接

https://mp.weixin.qq.com/s/5YBvsb_pZGq_vxDlTNatEA

https://minerva-labs.com/blog/mylobot-2022-so-many-evasive-techniques-just-to-send-extortion-emails/

https://www.bitsight.com/blog/mylobot-investigating-proxy-botnet

来源:奇安信威胁情报中心