超过4万台思科设备被植入后门账号:零日漏洞攻击,暴露即被黑

责编:gltian |2023-10-23 14:45:28黑客利用最近披露的满分严重漏洞(CVE-2023-20198),成功侵入超过四万台运行IOS XE操作系统的思科设备。

目前尚无可用的补丁或解决方法,唯一的建议是“在所有面向互联网的系统上禁用HTTP服务器功能”以保护设备安全。

运行思科IOS XE的网络设备包括企业交换机、工业路由器、接入点、无线控制器、聚合设备和分支路由器。

数万台思科设备遭暴露

最初,估计遭到侵害的思科IOS XE设备约为一万台。随着安全研究人员对互联网进行更准确的扫描,这一数字开始增长。

周二,收录互联网上暴露服务和Web应用的LeakIX引擎表示,他们搜索发现约三万台被感染设备,这还没计入那些感染后重启的系统。

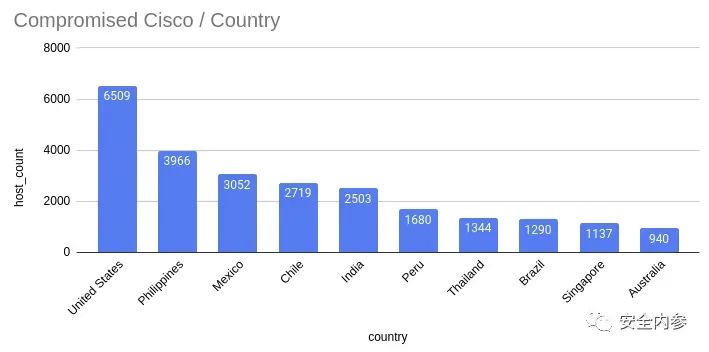

这次搜索使用思科提供的感染指标(IoCs),以确定CVE-2023-20198是否成功感染暴露设备。结果表明,美国、菲律宾和智利等国数千台主机被感染。

LeakIX针对在线暴露思科IOS XE设备的搜索结果

Orange公司计算机应急响应小组(CERT)使用相同的方法进行验证。他们在10月20日表示,黑客利用CVE-2023-20198发动攻击,已经向超过34500个思科 IOS XE IP地址植入了恶意代码。

该小组还发布了一个Python脚本,用于扫描运行思科 IOS XE系统的网络设备是否存在恶意代码。

周三(10月18日),专注于评估联网设备攻击面的Censys搜索平台发布更新文章,表示该平台发现的受感染设备数量已经增长到41983台。

Censys针对公共网络思科IOS XE主机的搜索结果

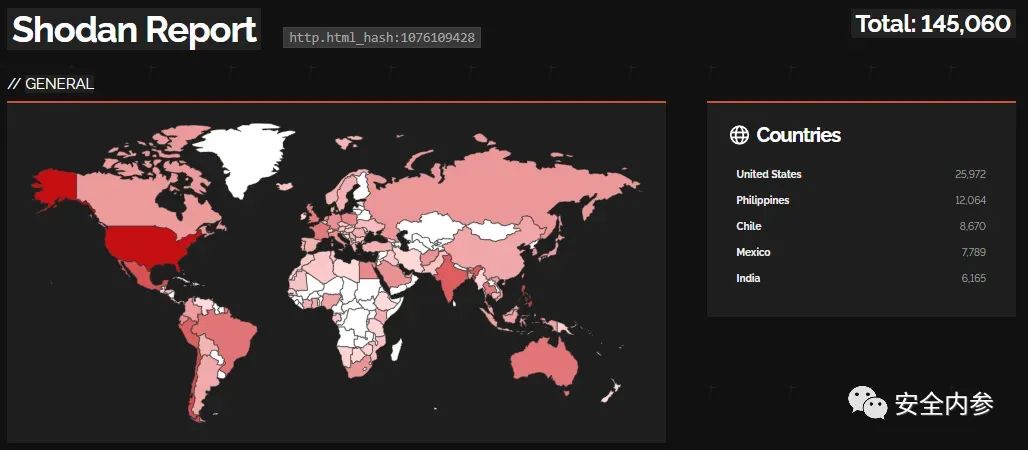

尽管很难准确获得可由公共网络访问的思科IOS XE设备数量,但Shodan搜索显示,此类主机数量略大于145000台,其中大多数位于美国。

下面这张截屏展示了Aves Netsec网络安全公司首席执行官 Simo Kohonen,通过Shodan搜索确定的Web用户界面可从互联网访问的思科设备。

针对被暴露思科IOS XE系统的Shodan搜索结果

此外,安全研究员Yutaka Sejiyama也利用Shodan引擎搜索受到CVE-2023-20198漏洞威胁的思科 IOS XE设备,发现有近九万台主机暴露在互联网上。

在美国,许多此类设备属于通信提供商,如康卡斯特、威瑞森、考克斯通信公司、边疆通信、电话电报公司、Spirit、世纪互联、特许通讯、Cobridge、Windstream和谷歌光纤。

Sejiyama还列出了很多其他有思科IOS XE设备在互联网上暴露的实体,其中不乏医疗中心、大学、警署、学区、便利店、银行、医院和政府。

Sejiyama表示:“首先,用户就不应该将IOS XE登录屏暴露在互联网上。”他重申了思科的建议,不要将Web用户界面和管理服务暴露在公共网络或不受信任的网络。

作为研究人员,Sejiyama对这种做法表示担忧,表示“这样使用设备的组织可能压根不知道存在这个漏洞或攻击行为。”

设备重启后仍存在风险

思科于周一披露了CVE-2023-20198漏洞。然而,威胁行为者在9月28日之前就已经开始利用这一漏洞。他们在被感染主机上创建了高权限帐户,完全控制了设备。

思科昨天更新了相关警告,公布了新攻击者IP地址和用户名,以及针对Snort开源网络入侵检测系统和入侵防护系统的新规则。

研究人员指出,这些攻击的幕后威胁行为者植入了恶意代码,这些代码不具备持久性,重启设备即可清除。

但是,恶意代码创建的新帐户将仍然可用。这些账户“具有15级权限,这意味着它们拥有对设备的完整管理员访问权限。”

据思科分析,威胁行为者会收集有关设备的详细信息,并进行初步侦察。攻击者还会清除日志、删除用户,这或许是为了掩盖他们的活动。

研究人员认为,这些攻击背后只有一个威胁行为者,但无法确定初始传递机制。

思科尚未披露有关攻击的更多细节,但承诺在完成调查并提供补丁时提供更多信息。

参考资料:https://www.bleepingcomputer.com/news/security/over-40-000-cisco-ios-xe-devices-infected-with-backdoor-using-zero-day/

来源:安全内参

- 以色列国防军禁止高级军官使用安卓手机,强制使用iPhone

- 《公安机关网络空间安全监督检查办法》草案与旧版对比

- 完整议程|12.10-11第二十届中国IDC产业年度大典北京·首钢园启动

- 赛可达实验室携手国际网安盛会,AVAR 2025即将开幕!

- AI全面渗透网络攻击!趋势科技发布2026年六大网络威胁预测

- 2025暴露面管理市场指南:现代风险与暴露面管理平台的演进

- SaaS安全大崩盘!又一起重大攻击,超200家大中型企业数据泄露

- 加紧突破低空智联网建设难题,保障低空运行安全

- 从“高可用”到“高韧性”:企业如何构建不“怕”故障的架构?

- Fortinet CISO预测2026年安全行业:AI重构攻防,CISO以弹性掌舵