| 漏洞概述 | |||

| 漏洞名称 | Apache ActiveMQ 远程代码执行漏洞 | ||

| 漏洞编号 | QVD-2023-30790、CNVD-2023-69477 | ||

| 公开时间 | 2023-10-25 | 影响对象数量级 | 万级 |

| 奇安信评级 | 高危 | CVSS 3.1分数 | 9.8 |

| 威胁类型 | 代码执行 | 利用可能性 | 高 |

| POC状态 | 未公开 | 在野利用状态 | 已发现 |

| EXP状态 | 未公开 | 技术细节状态 | 已公开 |

| 利用条件:可访问OpenWire消息传输协议TCP端口(默认为61616)。 | |||

01 漏洞详情

影响组件

ActiveMQ是一个开源的消息代理和集成模式服务器,它支持Java消息服务(JMS) API。它是Apache Software Foundation下的一个项目,用于实现消息中间件,帮助不同的应用程序或系统之间进行通信。

漏洞描述

近日,奇安信CERT监测到Apache ActiveMQ 远程代码执行漏洞(QVD-2023-30790)技术细节在互联网上公开,Apache ActiveMQ 中存在远程代码执行漏洞,具有 Apache ActiveMQ 服务器TCP端口(默认为61616)访问权限的远程攻击者可以通过发送恶意数据到服务器从而执行任意代码。

鉴于此漏洞利用简单,产品用量较大,并已存在在野利用,建议客户尽快做好自查及防护。

02 影响范围

影响版本

Apache ActiveMQ < 5.18.3

Apache ActiveMQ < 5.17.6

Apache ActiveMQ < 5.16.7

Apache ActiveMQ < 5.15.16

其他受影响组件

无

03 复现情况

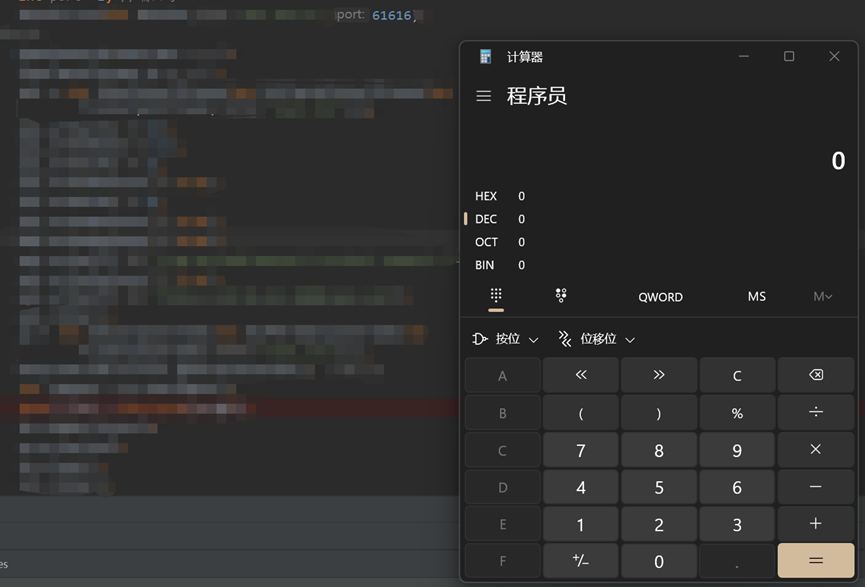

目前,奇安信CERT已成功复现Apache ActiveMQ 远程代码执行漏洞(QVD-2023-30790),截图如下:

04 受影响资产情况

奇安信鹰图资产测绘平台数据显示,Apache ActiveMQ 远程代码执行漏洞(QVD-2023-30790)关联的国内风险资产总数为21794个,关联IP总数为5407个。国内风险资产分布情况如下:

Apache ActiveMQ 远程代码执行漏洞(QVD-2023-30790)关联的全球风险资产总数为28082个,关联IP总数为8144个。全球风险资产分布情况如下:

05 处置建议

安全更新

目前官方已通过限制反序列化类只能为Throwable的子类的方式来修复此漏洞。建议受影响用户可以更新到:

Apache ActiveMQ >= 5.18.3

Apache ActiveMQ >= 5.17.6

Apache ActiveMQ >= 5.16.7

Apache ActiveMQ >= 5.15.16

https://github.com/apache/activemq/tags

06 参考资料

[1]https://github.com/apache/activemq/compare/activemq-5.18.2…activemq-5.18.3

[2]https://github.com/apache/activemq/tags

来源:奇安信 CERT