10款热门的漏洞管理工具及特点分析

责编:gltian |2023-11-02 14:50:03网络安全漏洞管理简单来说就是一个识别、分析、补救或缓解和报告系统与软件安全威胁的过程。漏洞评估需要定期进行,以评估现有的安全状况,以及漏洞管理计划是否需要更改。

开展全面且持续的漏洞管理工作,对于企业组织改善数字化应用安全状况,降低潜在风险,并保持数字资产的完整性和可信度至关重要。在此过程中,企业组织除了需要遵循漏洞管理的最佳实践,还需要借助新一代的智能化漏洞管理工具和解决方案。本文收集整理了当前市场上应用热度较高的10款智能化漏洞管理工具(解决方案),并对其主要应用特点进行了分析。

1、Qualys

Qualys是一款基于云的漏洞管理和评估解决方案,拥有较为广泛的漏洞管理功能,包括资产发现、漏洞扫描和报告,同时在可扩展性和集成功能方面也有较好表现。

产品特点:

- 漏洞识别:查明并管理各平台上的漏洞。

- 资产管理:发现和清点从服务器等硬件到软件组件的IT资产。

- 实时监控:持续洞察IT资产的安全状态。

- 快速补救:有效地处理威胁。

- 资产监管:在整个生命周期中管理漏洞。

- 用户界面:清晰准确的界面,误报较少。

主要缺点:

- Qualys的许多功能需要另购许可证才能使用。

- 扫描结果存在延迟,检索扫描结果用时长。

- 一些用户反馈在客户支持质量方面需要提升。

传送门:

2、Rapid7 InsightVM

Rapid7 InsightVM是一款基于云的现代化漏洞管理工具,旨在提供扫描、监控、报告和修补服务,与各种端点安全工具集成,以满足中小企业的需求。该平台强调风险优先级确定,可以外包的托管服务方式提供给中小型企业组织使用。

产品特点:

- 通过可定制的控制界面实时查看风险。

- 整合的威胁情报,并与McAfee、CyberArk和Palo Alto等安全解决方案集成。

- 可以进行资产分组,实现风险的优先级确定和逐步修补指导。

- 拥有漏洞例外功能,允许企业注意可接受的风险。

- 可以作为托管服务来访问,面向缺乏广泛安全专业知识的团队。

主要缺点:

- 成本高昂,价格取决于资产数量。

- 存在误报的情况,移除设备有难度。

- 数据库的稳定性受到一定质疑,一些用户称丢失了大量数据。

传送门:

https://www.rapid7.com/products/insightvm/

3、Tenable

Tenable是一款基于云的漏洞管理工具,强调基于风险来检测和管理网络、网站和应用程序上的漏洞。它可以提供实时漏洞洞察能力,利用威胁情报根据严重程度和潜在影响对漏洞进行分类和优先级确定。

产品特点:

- 可以对云资产进行持续监控和评估。

- 能够根据威胁情报和严重程度为漏洞确定优先级。

- 可以与AWS、Splunk和ServiceNow等第三方工具集成,确保应用合规,并针对最佳实践进行基准测试。

- 全面洞察组织整个IT环境,拥有较强大的CVE和安全配置支持。

- 可以使用机器学习自动化来分析众多威胁。

- 能够简化初始设置和预定义模板的可用性,以便资产评估和审计。

主要缺点:

- 许多基本功能藏在收费墙后面。

- 用户界面的灵活性和易用性较差。

- 客户支持获得了一些负面反馈,定价体系可能无法吸引所有用户。

传送门:https://www.tenable.com/

4、GFI Languard

GFI LanGuard是一款适用于为网络安全运营提供支撑的企业漏洞扫描、补丁管理和网络审计解决方案。它擅长自动检测网络资产,监控资产漏洞,并集中打补丁或单个设备上打补丁。

产品特点:

- 全面的补丁管理功能,包括补丁回滚。

- 内置漏洞评估数据库,可扫描60000多个已知漏洞。

- 支持各种虚拟机,包括发现网络设备的资产。

- 强大地网络设备资产发现功能,如路由器、交换机和虚拟机。

- 定期更新漏洞评估数据库,确保可以防范最新威胁。

主要缺点:

- 缺少强大的风险评分和优先级确定功能。

- 对于大型企业用户缺少定制化支持能力。

- 自动发现和主动监控功能对专业性要求较高,对于一些用户来说使用难度较大。

传送门:

https://www.gfi.com/products-and-solutions/network-security-solutions/languard

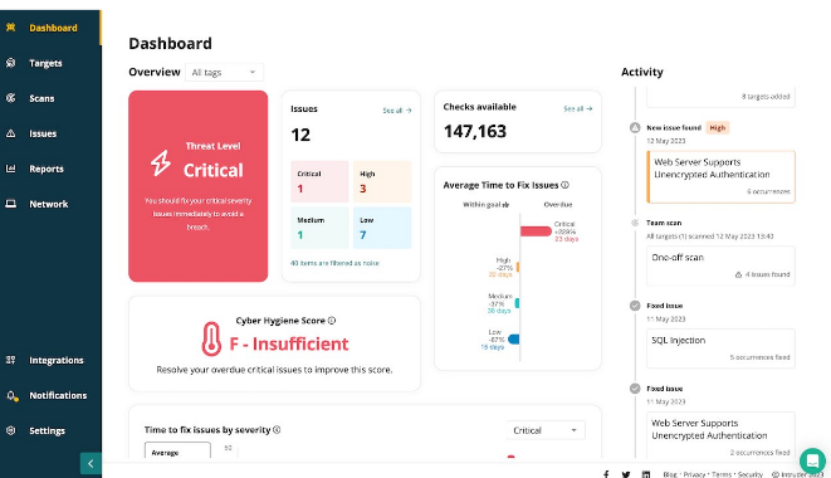

5、Intruder

Intruder是一款基于云的智能化漏洞管理解决方案,旨在主动识别和修复网络系统中的各类安全漏洞。该平台可自动化识别漏洞,提供实时的安全性警报,并根据优先级提出补救策略。

产品特点:

- 可以开展持续安全扫描,识别数字资产的漏洞。

- 具备响应式监控能力,可在检测到变化时启动扫描。

- 能够生成已确定优先级的漏洞报告。

- 用户界面简化,便于开展安全管理。

- 可以为客户提供专门的服务支持和帮助。

主要缺点:

- 虽然界面对用户友好,但刚接触漏洞管理的人往往难以上手,专业性要求较高。

- 专业版仅提供30天免费试用,对大多数企业而言不足以进行全面测试。

传送门:

6、ManageEngine Vulnerability Manager Plus

ManageEngine Vulnerability Manager Plus是一款本地化部署的漏洞管理和合规解决方案,提供了广泛的威胁可见性、漏洞检测修补以及针对系统配置的CIS基准检查功能。

产品特点:

- 可以对影响操作系统、应用程序和服务器的漏洞威胁进行实时扫描和评估。

- 可以自动化方式进行补丁管理。

- 包含了75项衡量系统安全性的CIS基准测试。

- 全面扫描各种操作系统和第三方应用程序上的漏洞,并确定优先级。

- 提供了缓解威胁的内置安全工具。

主要缺点:

- 还不支持macOS系统的漏洞管理。

- 漏洞补丁不会自动审批,需要人工干预。

- 只允许选择50个客户端进行补丁管理工作。

传送门:

https://www.manageengine.com/vulnerability-management/

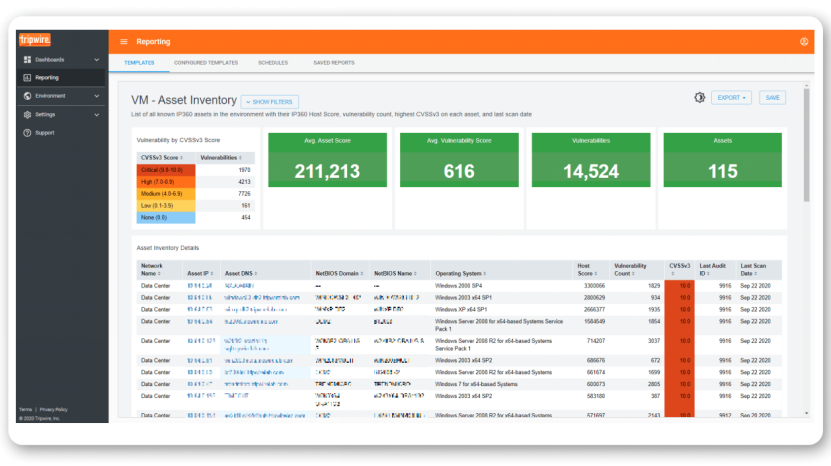

7、TripWire IP360

TripWire IP360是来自Fortra的漏洞管理解决方案,可以帮助企业组织实现内部网络环境、容器和云资产的深度可见性。它还使用了先进的漏洞评分系统为关键漏洞确定优先级,并与现有的安全系统集成,通过多种扫描方式确保对网络资产进行精确扫描。

产品特点:

- 具备全面的网络可见性,能够洞察企业中的所有资产,无论它们在本地、容器中还是在云端。

- 使用漏洞风险评分矩阵,对漏洞的优先级进行评价。

- 可以与现有资产管理系统、SIEM和入侵检测防护方案无缝集成。

- 可以进行全面的资产检测,确保准确识别所有资产。

主要缺点:

- 软件的部署和初始设置很耗时,需要一周以上的时间。

- 在扫描过程中会存在性能下降的情况。

- 一些用户称技术支持有问题,发现很难获得专业服务。

传送门:

8、 Acunetix

Acunetix是一款针对应用软件系统的安全性测试平台,可以有效的扫描网页、API和Web应用程序中的安全漏洞。它可以检测超过7000个漏洞,确保快速扫描的同时避免服务器过载,同时,还拥有先进的计划扫描自动化,并与众多跟踪系统无缝集成。

产品特点:

- 具有宏记录功能,允许扫描密码保护的区域和多层表单。

- 可以设置在特定的时间或按间隔的时间自动扫描。

- 能够与Jira、Bugzilla和Mantis等各种安全跟踪系统集成。

- 具有用户限制的视图功能,保证用户只能访问与其相关的内容。

- 可以检测多种类型的安全漏洞,比如SQL注入、XSS和弱密码。

主要缺点:

- 存在稳定性问题,据称该工具的一些版本不稳定。

- 调整扫描配置的选项比较少。

- 由于广泛地功能,非技术用户的学习难度较大。

传送门:

9、SecPod SanerNow

SanerNow是由SecPod公司设计的一款先进漏洞管理平台,可以为企业组织提供一套统一的漏洞管理流程,并集成了漏洞评估和补丁管理能力。

产品特点:

- 支持快速扫描,可在5分钟内完成漏洞扫描。

- 具有完善的漏洞数据库:可以检查160000多个漏洞。

- 兼容性较好,能够支持主流操作系统和网络硬件。

- 是一款全面的端到端漏洞管理解决方案。

主要缺点:

- 一些用户表示,有限的漏洞管理功能影响了工具进一步升级的潜力。

- 使用成本较高,专业性要求较高

传送门:

10、Astra Pentest

Astra Pentest是一款结合自动扫描与手动渗透测试的漏洞管理工具,可以为各类企业组织提供潜在安全威胁识别和防御服务。

产品特点:

- 具有广泛的测试范围,可以进行8000多项测试,涵盖主要的合规标准。

- 实现扫描过程自动化,稳定的查找漏洞。

- 使用从多年渗透测试和最新漏洞更新收集而来的情报。

- 能够与GitLab和Slack等开发平台无缝集成

- 具有准确的风险评分和详细的补救准则。

主要缺点:

- 在第三方工具集成方面选择有限。

- 可能无法检测出某些恶意软件攻击。

- 一些用户称,其高强度扫描有时会对网络运营造成影响。

- 需要结合外部人工渗透测试才能获得最佳的管理效果。

传送门:

https://www.getastra.com/pentesting/web-app

参考链接:

https://heimdalsecurity.com/blog/best-vulnerability-management-systems/

来源:安全牛