-

Kali linux 自学心得

Kali linux 自学心得一 kali 安全渗透的一般测试 流程 1 信息收集 目标在线主机,域名信息,邮箱地址,常用密码,同网段信息,子域名信息,指纹信

-

生产环境下的 wireshark 数据包捕获,过滤,分析技巧与实战

生产环境下的 wireshark 数据包捕获,过滤,分析技巧与实战wireshark 数据包分析技巧总结 wireshark 过滤表达式的比较运算符一览 (类 C 形式和对应的英语形式) enighish C-like

-

使用 wireshark 高效,准确地鉴别出入站的恶意流量

使用 wireshark 高效,准确地鉴别出入站的恶意流量本文讲解一些实用的数据包分析技巧,帮助安全架构师们迅速,准确地定位那些恶意的数据包; 在分秒必争的安全突发事件与安全取证工作

-

安全扫描利器-xscan3.3中文版

安全扫描利器-xscan3.3中文版一 系统要求:Windows NT 2000 XP 2003 理论上可运行于Windows NT系列操作系统,推荐运行于Windows 2000以上的Server版Windows

-

iptables基础概念及写法详解

iptables基础概念及写法详解防火墙控制理论概念的剖析 防火墙在计算机语言中的理解: 工作于主机或者网络边缘,对于进出的报文根据定义的规则做出检查,进而

-

实现网络良性生态需立法与技术双管齐下

实现网络良性生态需立法与技术双管齐下当人们满怀期盼准备买票回家过年时,火车购票官网12306却被曝发生令人震惊的用户数据泄露事件。12月25日,一网友在国内知名漏洞报告平

-

揭秘:对美国国安局(NSA)而言,加密技术大多已形同虚设

揭秘:对美国国安局(NSA)而言,加密技术大多已形同虚设Five Eyes是一个由英国、加拿大、澳大利亚、新西兰和美国特务机关组成的情报联盟,间谍们平日里都在尝试破解各种加密技术,艰难而繁重

-

TCPDump介绍

TCPDump介绍TcpDump可以将网络中传送的数据包的头完全截获下来提供分析。它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等

-

tcpdump的用法详解

tcpdump的用法详解tcpdump采用命令行方式,它的命令格式为: tcpdump [ -adeflnNOpqStvx ] [ -c 数量 ] [ -F 文件名 ] [ -i 网络接口

-

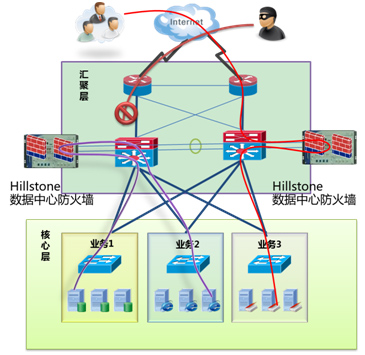

虚拟化技术打造安全政务云数据中心

虚拟化技术打造安全政务云数据中心概述 历经了十几年的发展,电子政务对存储资源、计算资源、网络资源的需求进一步加大,而云计算的出现无疑为不断增长的电子政务创造