针对家用及SOHO路由器的Novidade EK

责编:gltian |2018-12-13 14:00:52一、前言

最近我们发现了一个新的exploit kit(漏洞利用工具集):Novidade。Novidade以家用路由器或者小型办公路由器为目标,通过CSRF)(跨站请求伪造)修改路由器DNS设置,使攻击者能够通过Web应用攻击受害者移动设备或桌面设备。一旦将DNS设置成恶意服务器,攻击者就可以执行域名欺骗(pharming)攻击,将目标域名IP地址解析为攻击者控制的服务器,将连接至相同路由器的所有设备上的目标网站流量全都重定向至攻击服务器。

我们最早在2017年8月发现过Novidade样本,之后又发现了两款不同的变种。虽然其中一个变种与最近GhostDNS攻击活动中的DNSChanger系统有关,但我们认为Novidade并不局限于某次攻击活动,因为其他活动也用到了这个EK。这可能有几个原因,要么这套EK工具已经出售给多个攻击组织,要么EK工具源代码已泄露,攻击者可以直接使用或者创建自己的变种。我们发现大部分攻击活动都使用钓鱼技术来窃取巴西国内的银行凭据,然而最近我们发现有些攻击活动目标并不局限于特定的地理位置,这表明攻击者正在扩大范围,或者有更多的攻击者在使用这款EK。

我们将这款EK命名为Novidade,在葡萄牙语中代表“novelty”(新奇),这是因为当前所有变种的web页面标题中都包含“Novidade!”这个字符串。

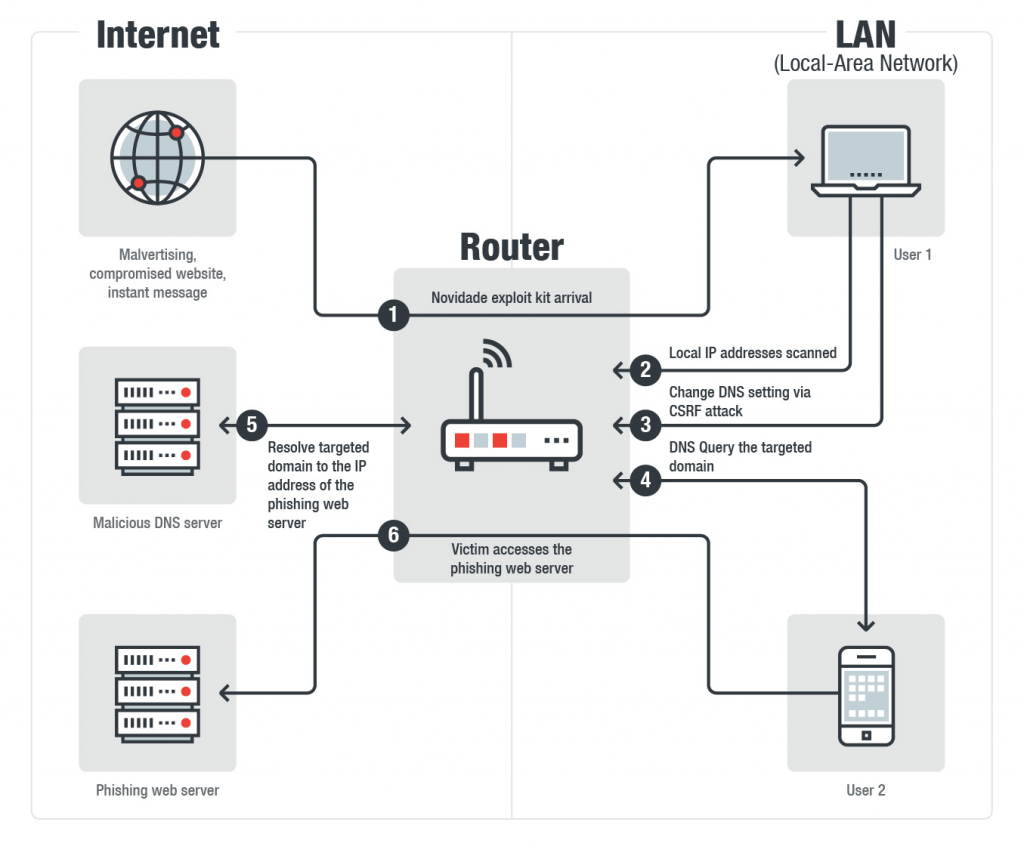

二、感染链

图1. Novidade感染链

我们发现攻击者会通过各种方法传播Novidade,其中包括恶意广告、注入已入侵的网站以及即时通讯工具。一旦受害者点击Novidade链接,那么攻击页面首先会利用JavaScript Image函数生成几个HTTP地址,请求预定义的本地IP地址列表,这些IP地址通常由路由器所使用。如果成功建立连接,Novidade会查询该IP地址,下载对应的漏洞利用payload,payload经过Base64编码处理。Novidade会使用所有的漏洞payload来攻击该IP地址,然后使用一组默认的账户名及密码尝试登录路由器,接着执行CSRF攻击以便将原始DNS服务器指向攻击者的DNS服务器。一旦路由器被攻击者入侵,连接该路由器的所有设备都存在域名欺骗攻击风险。

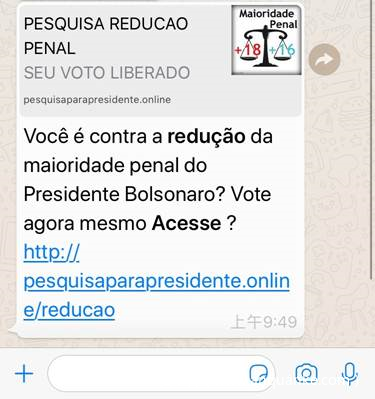

图2. 通过即时消息传递Novidade

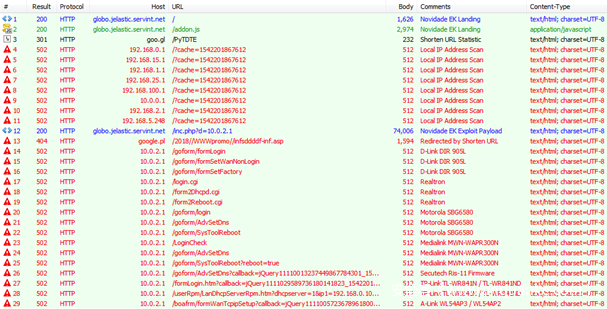

使用Novidade的典型攻击活动如下图所示。在如下场景中,如果用户尝试连接目标银行域名,恶意DNS服务器就会将地址解析成托管仿冒银行网站的IP地址。

图3. 典型的Novidade攻击流量

三、变种分析

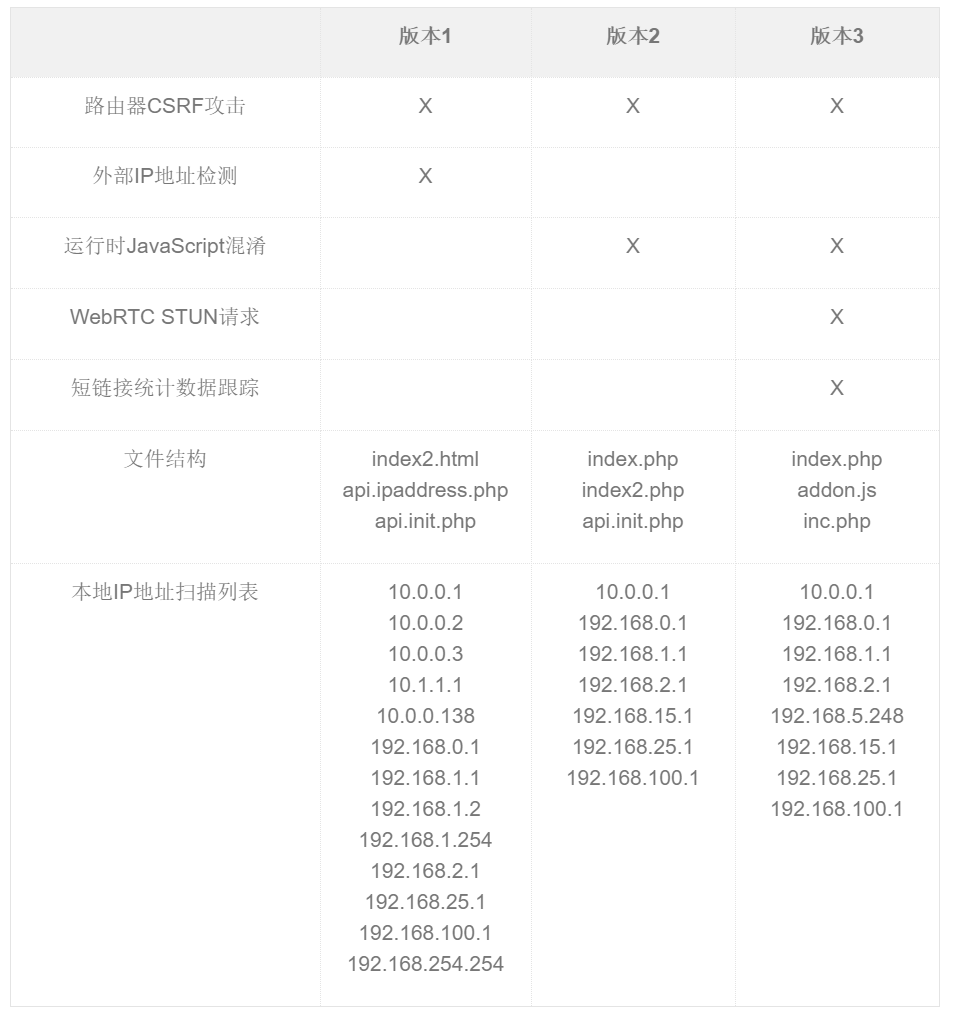

我们发现了Novidade的三款变种,这些变种都遵循前文提到的攻击方法。然而,较新的变种对最原始的变种做了改进。第一个版本最早于2017年8月在网络中出现,是最为基础的版本,在早期攻击活动中使用最多。第二个版本代码结构类似,添加了一个运行时JavaSciprt混淆器(obfuscator),使攻击过程中的攻击页面有所不同。GhostDNS的JavaScript子模块就是Novidade的第二个变种。第三个版本保留了JavaScript混淆器,但改进了攻击页面代码,并添加了一个新功能,能够通过WebRTC请求STUN服务器获取受害者的本地IP地址。第三个变种同样支持攻击者在攻击页面中嵌入短链接,用来跟踪攻击统计数据。

目前的攻击活动中同时用到了第二款以及第三款Novidade变种。

表1. 三款Novidade变种对比

根据我们对恶意代码、网络流量以及公布的PoC代码的分析,以下路由器型号可能会受攻击影响(列表并不完整)。2018年9月,360 Netlab发表过分析GhostDNS的一篇文章,文中包含了其中某些路由器型号。

A-Link WL54AP3 / WL54AP2 (CVE-2008-6823)

D-Link DSL-2740R

D-Link DIR 905L

Medialink MWN-WAPR300 (CVE-2015-5996)

Motorola SBG6580

Realtron

Roteador GWR-120

Secutech RiS-11/RiS-22/RiS-33 (CVE-2018-10080)

TP-Link TL-WR340G / TL-WR340GD

TP-Link WR1043ND V1 (CVE-2013-2645)

四、分析Novidade攻击活动

我们发现多有个攻击活动使用Novidade来攻击路由器。许多攻击活动针对的是巴西用户,通过恶意广告攻击传播工具集,窃取用户银行信息。我们利用Novidade中内嵌的短链接来跟踪统计数据,发现自3月份以来,规模最大的攻击活动投递这款EK已经累计2400万次。在9月份及10月份,我们还发现有两个攻击活动使用不同的方式来投递Novidade。

第一个攻击活动利用到了即时通讯新的通知消息,内容与2018年巴西总统选举有关。恶意页面伪装成选举候选人的民意调查页面,然而页面中注入了Novidade。事实证明这种攻击手法非常狡猾,用户在填写调查网页时Novidade就可以攻击受害者路由器。随后,攻击者还要求受害者通过即时通讯工具向30个人分享该调查网站,才能收到候选人调查结果。

一旦成功入侵路由器,攻击者就会将DNS服务器修改为144[.]217[.]24[.]233。不幸的是,当时我们无法确定域名欺骗的目标网站,因为在分析过程中,这个DNS服务器已经下线。

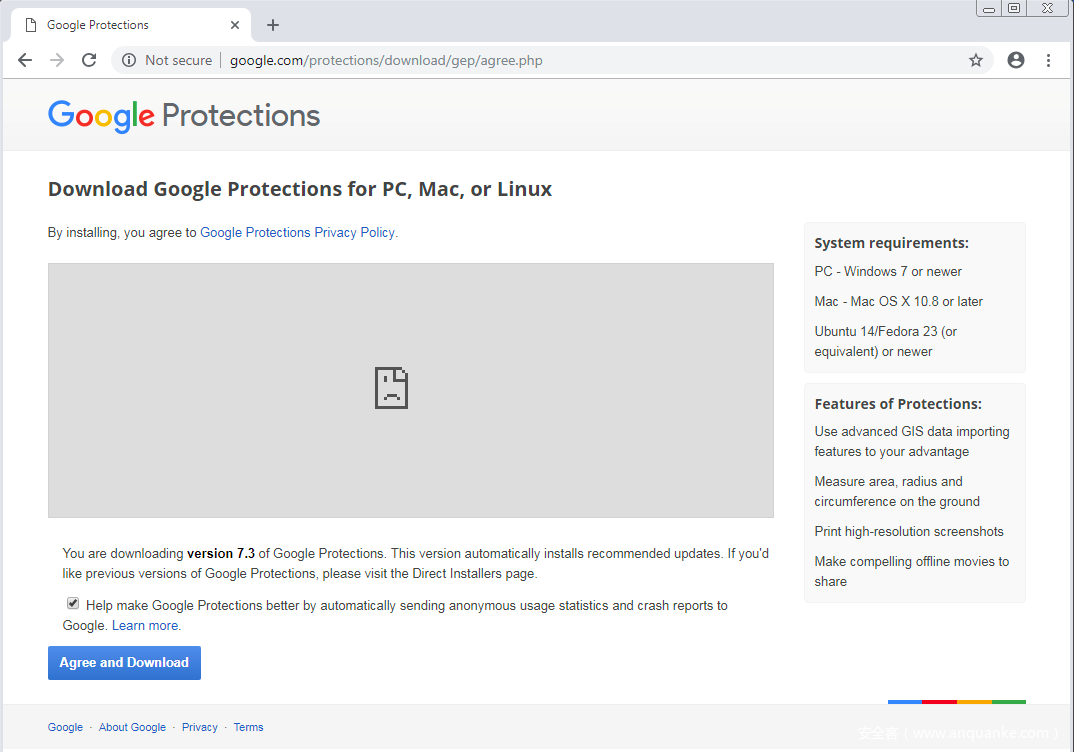

图4. 伪装的候选人调查网站,其中嵌入Novidade EK。网页底部的问题是咨询用户是否已经参加过选举调查

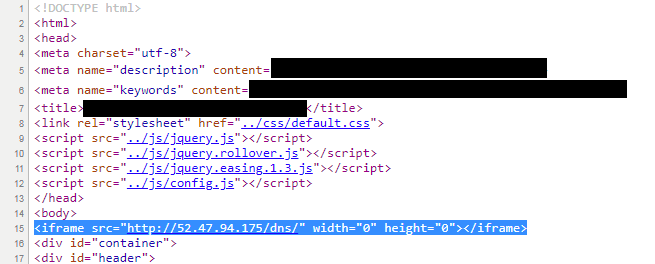

我们还观察到从2018年10月份开始的另一个攻击活动,当时我们注意到有多个网站被入侵,网页上被注入一个iframe,会将用户重定向至Novidade。在这个案例中,我们看到攻击者会将攻击范围扩展到其他国家的网站中,并不局限于巴西境内。被入侵路由器的DNS设置会被修改为108[.]174[.]198[.]177的恶意DNS服务器,一旦受害者访问google.com域名,就会被重定向至某个IP地址(107[.]155[.]132[.]183)。一旦受害者访问目标域名,就会看到攻击者构造的社会工程学页面,要求用户下载并安装某个软件。我们无法验证这究竟是什么软件,因为当时下载链接已经失效。然而,这很有可能是一款恶意软件或者PUA(potentially unwanted application,潜在有害应用)软件,因为之前攻击者已经多次使用过这种技术。

图5. 被入侵的网站中嵌入了一个隐藏的iframe,会将用户重定向至Novidade EK

图6. 伪造的软件下载页面

五、防护建议

为了防御类似Novidade的漏洞利用工具集,我们建议用户始终保持设备固件已升级到最新版本。攻击者经常利用设备的默认用户名及密码,因此所有用户账户都应该使用强密码。此外,大家还可以修改路由器的默认IP地址,禁用远程访问功能,尽可能减少攻击者从外部篡改设备的可能性。最后,攻击者应该使用使用安全Web连接(HTTPS)来访问敏感网站,避免遭受域名欺骗攻击。

在本月更新中,Trend Micro™ Deep Security以及Vulnerability Protection解决方案提供了如下DPI规则,可以保护用户系统免受这类漏洞攻击:

1130410,WEB Multiple Devices Unauthenticated Remote DNS Change Vulnerability

1131093,WEB Multiple Devices Unauthenticated Remote DNS Change Vulnerability

六、IoC

Novidade EK域名

globo[.]jelastic[.]servint[.]net

landpagebrazil[.]whelastic[.[net

light[.]jelastic[.]servint[.]net

Novidade EK IP地址

52[.]47[.]94[.]175

社会工程学攻击域名

pesquisaeleitoral2018[.]online

pesquisaparapresidente[.]online

恶意DNS服务器

108[.]174[.]198[.]177

144[.]217[.]24[.]233

172[.]245[.]14[.]114

192[.]3[.]178[.]178

192[.]3[.]190[.]114

192[.]3[.]8[.]186

198[.]23[.]140[.]10

198[.]46[.]131[.]130

23[.]94[.]149[.]242

23[.]94[.]190[.]242

23[.]95[.]82[.]42

域名欺骗Web服务器

107[.]155[.]132[.]183

178[.]159[.]36[.]75

91[.]234[.]99[.]242