勒索软件的下一个热门目标:工业控制系统

责编:gltian |2020-12-30 15:46:39

SolarWinds供应链APT攻击的风暴正在席卷全球,同时也为工控系统安全敲响警钟,因为与曾经波及工控系统的NotPetya和Havex类似,SolarWinds供应链攻击中的SUNBURST和SUPERNOVA恶意软件(后门)再次向世人证明,当下的防火墙、防病毒系统、入侵检测系统对此类攻击无能为力,而随着OT网络与企业网络的集成化发展,类似SolarWinds供应链漏洞的巨大威力已经引起了勒索软件组织的极大兴趣。如果能够杀死甚至控制工控系统OT网络的关键进程,那么勒索赎金的筹码也许将不再是解密数据,而是花钱消灾甚至拿钱换命。

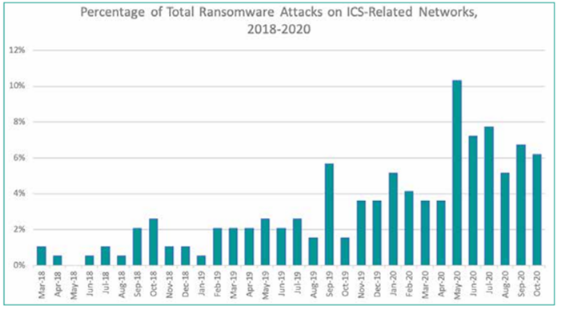

根据Dragos和X-Force本周发布的《针对工控系统的勒索软件攻击评估报告》,过去两年针对工业实体的勒索软件攻击暴增了500%以上(下图)。

勒索软件在工控系统相关网络攻击中的占比(2018-2020)

数据来源:Dragos

值得注意的是,与其他类型的网络犯罪类似,针对工控系统的勒索软件事件的快速增长似乎也与全球新冠病毒大流行同步。研究人员指出:“勒索软件的攻击者利用用户对健康和安全的关注,使用新冠病毒主题的网络钓鱼诱饵进行初始访问操作。”

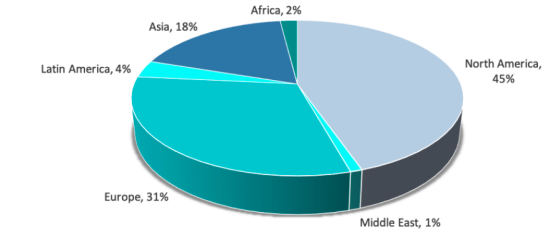

北美地区占半数

以下是2018-2020年,针对工控系统的勒索软件攻击的地理分布:

可以看出,北美是工控勒索软件的重灾区,占比接近一半,欧洲(31%)和亚洲(18%)排名二、三。

制造业工控勒索软件增长三倍

行业分布方面,制造业是工业勒索软件增长最快的领域,从2018年到2020年数量增长了三倍。过去两年,制造业也是勒索软件攻击最为频繁的行业,攻击数量占比高达36%。

在某些情况下,攻击者的重点目标是冷藏设施和生物医学,以及制药商正在研究和开发病毒疫苗和分配方法,这可能会破坏重要药物的研发和分发。

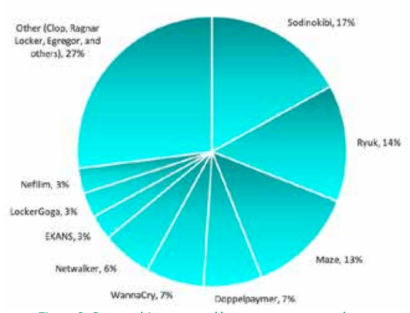

工控勒索软件三巨头

2018年-2020年,Dragos和X-Force记录了194次针对工控系统(包括向工控系统提供OT基础设施和环境的可管理服务提供商和电信公司)的勒索软件攻击,最猖獗的工控系统勒索软件家族有九个,其中Revil(Sidinokibi,17%)、Ryuk(14%)和Maze(13%)排名前三。(下图)

另据今年夏天FireEye的报告,已经发现七个勒索软件家族开始针对运营技术(OT)软件进程,有数十个工控系统软件进程被列入勒索软件杀死进程的“黑名单”中。

工控勒索软件的威胁趋势

分析还发现,未来勒索软件将成为工控系统的主要威胁之一。越来越多的勒索软件组织开始将数据盗窃和勒索操作纳入其攻击技术中,与通过泄露知识产权和其他关键数据破坏操作相比,勒索软件带来的影响和损失可能更大。

类似EKANS这样的能够杀死关键工业控制系统进程的新勒索软件,有可能成为未来工控系统攻击的基础和主流方向。

此外,报告还预测,将有国家黑客行动将勒索软件作为掩护和伪装。(编者:例如近日伊朗Pay2Key组织针对以色列的行动。)

根据报告,在公共网站上被盗和泄漏的数据也可能为工控系统攻击者提供受害者数据,这些信息可以指导未来的ICS破坏性攻击。

缓解建议

为了与ICS环境中的勒索软件作斗争,研究人员建议资产所有者和运营商采用有效的深度防御安全策略,重点如下:

“确保了解网络的相互依赖性,并进行分析,以确定可能破坏业务连续性和生产的潜在弱点和漏洞。”

在所有IT环境中都确保尽可能地启用MFA(多因素身份认证),尤其是安全设备、关键网络服务(例如Active Directory)与主机、运维和第三方供应商人员等。

- 确保远程访问服务如VPN和RDP连接符合工业标准安全证书并与OT域隔离。

- 确保所有员工都接受钓鱼攻击安全意识培训。

- 通过灾难恢复模拟测试确保企业与运营网络系统数据的每日备份和维护的有效性。离线备份是最安全的选择,但是如果成本原因无法实现,务必限制对备份数据的网络访问权限——只能读不能写。对存储备份重建计划的测试也极为重要。

- 制定针对工控系统勒索软件的事件响应计划,并通过网络靶场等方式对响应计划进行压力测试。

- 建立一个“业务防空洞”,当企业被勒索软件全面攻陷,攻击缓解工作正在进行时,部分业务依然可以在“防空洞”临时运行不至中断。

- 利用工业级威胁检测机制来识别OT系统中的恶意软件,在网络层面强化深度防御措施,这将大大增强防御和分析人员的调查能力。