肚脑虫组织(APT-C-35)移动端攻击活动揭露

责编:gltian |2018-08-14 13:25:57传统的APT攻击主要是针对PC端进行,而随着智能手机和移动网络在世界范围内的普及发展,越来越多黑客组织的攻击目标也迅速蔓延到移动端,甚至出现出和PC端结合的趋势。近几年被国内外安全厂商陆续披露的Fancy Bear、Lazarus、Operation Manul、摩诃草、黄金鼠等多个攻击组织无疑印证了这点。近期,360烽火实验室发现肚脑虫组织(APT-C-35)最新的攻击已把移动端也加入到其攻击目标中。

肚脑虫组织(APT-C-35, 后文统称肚脑虫组织),又称Donot,是一个针对克什米尔地区相关国家的政府机构等领域进行网络间谍活动,以窃取敏感信息为主的攻击组织。该组织于2017年3月由360追日团队首次曝光,随后有数个国内外安全团队持续追踪并披露该组织的最新攻击活动。被曝光的的攻击活动都是针对PC端进行,攻击最早在2016年4月,至今活跃,攻击方式主要采用鱼叉邮件进行攻击。

2018年8月,一款伪装成KNS Lite(克什米尔新闻服务)移动端RAT进入了我们的视线。随后我们发现到一批同类的移动端RAT,它们最早出现于2017年7月,在2018年进入活跃期。综合我们的调查数据和已知的公开情报,可以确认这是肚脑虫组织发起的一场针对克什米尔地区相关国家(巴基斯坦和印度)的移动端攻击活动,该活动从2017年7月持续至今,采用钓鱼攻击,推测还有邮件或者短信的鱼叉攻击。

一、载荷投递

肚脑虫组织移动端攻击活动载荷投递的方式目前发现有钓鱼攻击;结合移动端攻击样本伪装的对象、获取到的对应来源名字及窃取信息有邮箱及手机号等,我们推测会使用邮件或者短信的鱼叉攻击。

钓鱼网站

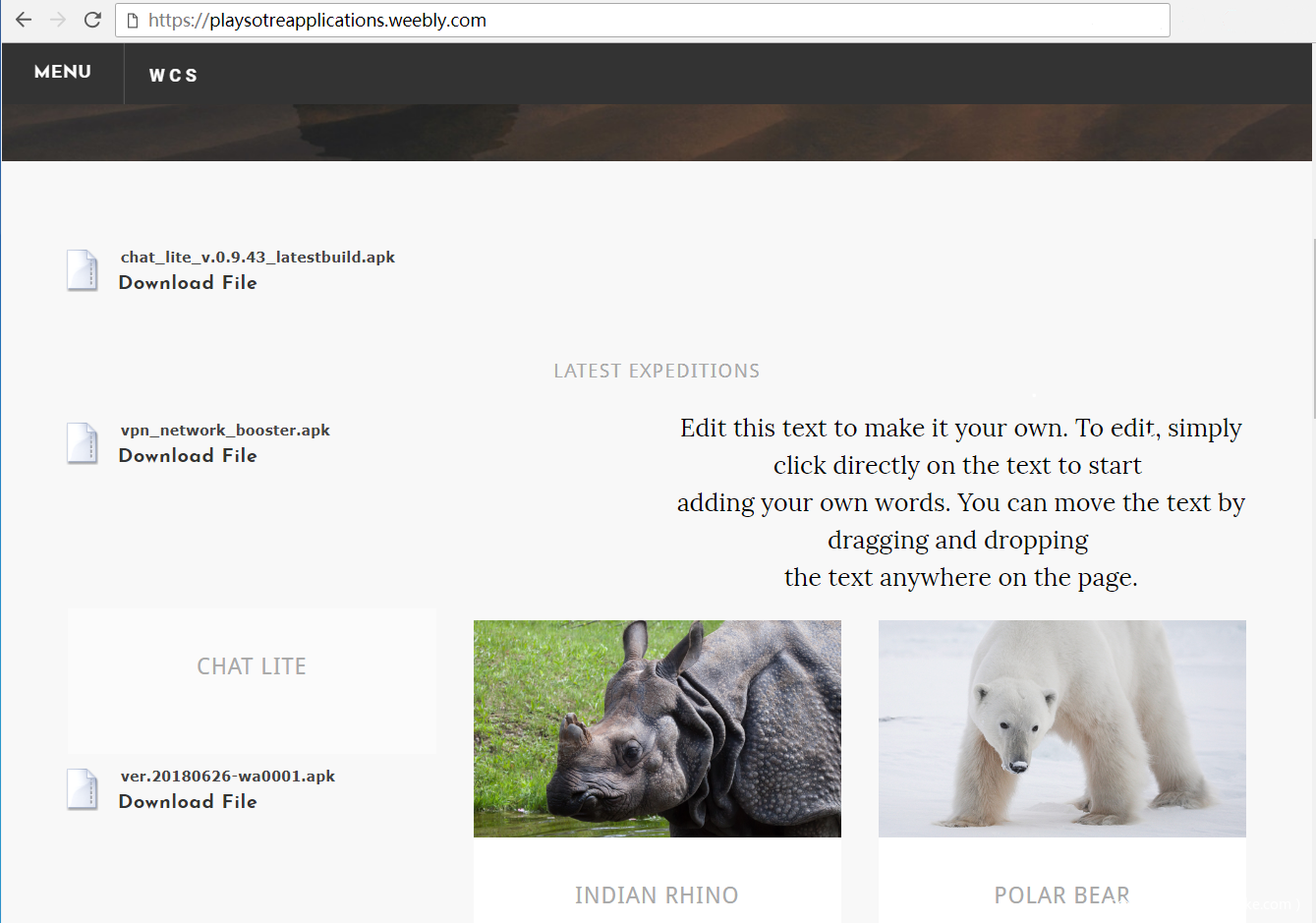

在免费在线网站平台Weebly上发现到一个传播恶意载荷的网站(playsotreapplications.weebly.com 见图1.1),该网站页面内容包含了一些动物相关信息和多个恶意载荷下载链接。网站的特殊名称(playsotreapplications)、恶意载荷采用的诱惑性名字链接(chat_lite、vpn等)和对应不上的简单网页内容,我们认为这是由攻击者构造的钓鱼网站。另外左侧多个醒目的恶意载荷从第一次被发现至今已经传播了数周,排除了正常网站被用来水坑攻击的可能,这也是上面我们认为该站是钓鱼网站的又一依据。

图1.1 钓鱼网站

疑邮件或者短信的鱼叉

该组织之前针对PC端的多次攻击主要采用鱼叉邮件的攻击方式,而移动端的攻击样本出现时的图标和传播时的文件名都伪装成正常应用,再加上攻击时窃取的系统账号(谷歌等)和通讯录联系人手机邮箱信息为鱼叉攻击创造了便利,因此我们推测该行动可能会以鱼叉邮件或者短信进行投递。

二、伪装方式

肚脑虫组织在移动端攻击行动中使用以下两种伪装方式,用以提升攻击的成功率和隐蔽性。

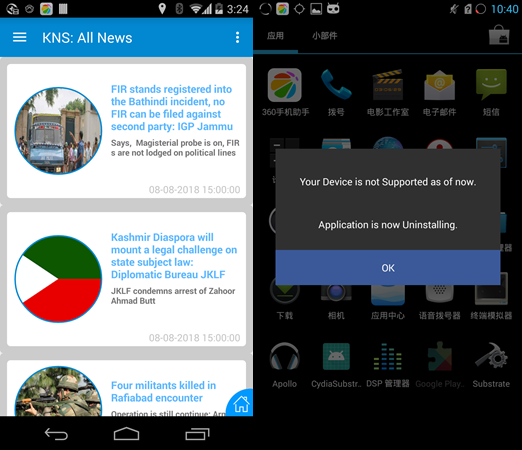

运行后展现形式伪装

移动端攻击样本按照运行后的展现形式分为两类:一类会自己实现所伪装应用对象的功能,运行后展示出正常应用的形式来隐藏后台正在发生的间谍活动(见图2.1 左);另一类无正常应用功能,运行后提示诱导性欺骗消息,并隐藏图标删除快捷方式进行隐藏,实则在后台进行间谍活动(见图2.1 右)。

图2.1 两种用来隐藏正在发生间谍活动的方式举例

文件图标伪装

文件图标伪装主要有两类:一类是伪装成针对性的克什米尔新闻、印度锡克教相关应用图标;另一类是伪装成通用性的VPN、谷歌服务相关应用图标。此外还有一款游戏“Cannons And Soldiers” 应用图标,猜测被攻击目标应该是该游戏的爱好者。涉及到的伪装图标如下(见图2.2)。

图2.2 伪装的应用软件图标

三、移动端攻击样本分析

移动端攻击样本属于RAT,具有响应云端指定攻击指令(见图3.1)进行录音、上传联系人/通话记录/短信等恶意行为,除伪装的APP名字和运行后的伪装展现形式不一样,功能基本相同。

图3.1 RAT指令与功能对应关系

四、受攻击地区分布情况

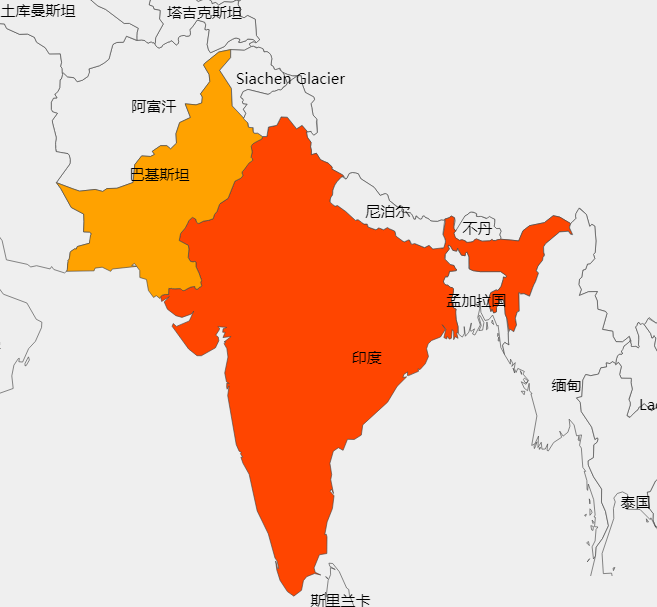

克什米尔地区位于南亚,在印巴分治时,由于其主权所属问题没有得到解决自此引发出双方一系列的纷争问题。特殊的局势背景,导致该地区遭受多个APT组织频繁的攻击。在对此次攻击活动揭露的同时,我们观察到另一个曾被曝光的Bahamut组织,也正在该地区实行攻击。

通过分析我们发现肚脑虫组织此次攻击事件的目标仍是克什米尔地区,影响的国家为巴基斯坦和印度(见图4.1)。

图4.1受攻击的地区国家分布情况(巴基斯坦和印度)

五、溯源关联

根据此次移动端攻击的获取信息,结合公开情报,我们从下面几个维度,确认此次攻击的幕后组织为曾发起多个针对PC端攻击活动的肚脑虫组织(APT-C-35)。

C&C

移动端和PC端分别使用的C&C中,有一个出现吻合(drivethrough.top);其次移动端的一个C&C(46.101.204.168)曾经对应着PC端的另一个C&C(sessions4life.pw);最后两端的一部分C&C都使用谷歌当作跳板,虽然移动端和PC端出现的谷歌ID不是同个。

攻击地区

都是针对克什米尔地区国家。

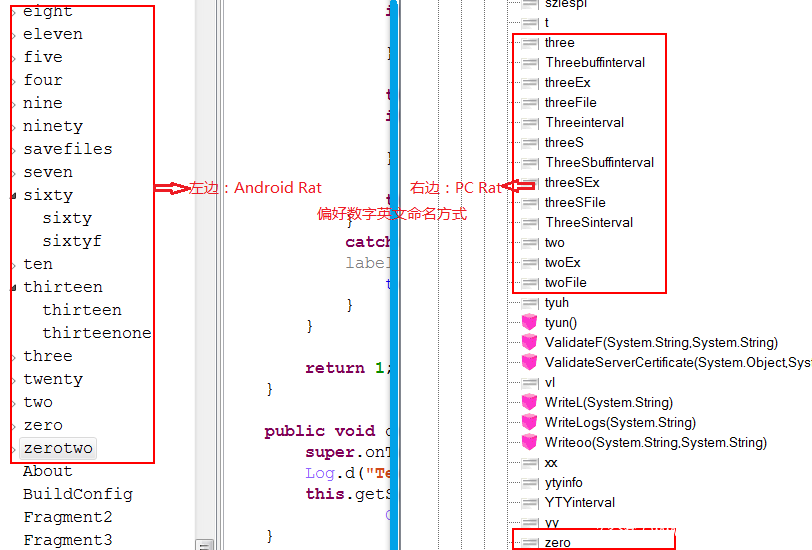

命名偏好

移动端RAT样本均使用数字英文命名方式,而PC端出现过的名为“Boothelp.exe”的RAT类也使用了相同偏好的命名方式(见图5.1)。

图5.1 Android与PC RAT对比

六、总结

肚脑虫组织是一个由于国家地缘问题产生的间谍情报活动组织,攻击目标已从PC端发展到移动端。虽被揭露过多次,但由于问题没解决,攻击一直在持续,这也是APT的特性。需要特别注意的是,APT攻击随着时代的发展,PC端不再是独有的目标,与人联系越紧密的每一种网络设备,都会是下一个攻击的新目标。在当下,移动端安全问题日益凸显,移动端APT攻击逐渐严重,移动端的安全意识和安全防护已是人们的一门必修课。

附录A:IOC

MD5

4efdbdcb3c341f86c4ff40764cd6468f

89b04c7e0b896a30d09a138b6bc3e828

a1827a948b5d14fb79c87e8d9ec74082

7a2b1c70213ad493a053a1e252c00a54

fc385c0f00313ad3ba08576a28ca9b66

843e633b026c43b63b938effa4a36228

b7e6a740d8f1229142b5cebb1c22b8b1

c2da8cc0725558304dfd2a59386373f7

99ce8b2a17f7961a6b88ba0a7e037b5a

1b3693237173c8b7ee2942b69812eb47

7b00d9246335fd3fbb2cac2f2fe9354b

2a1de3eefb43479bfbc53f677902c993

74aa0abb618f9b898aa293cdbd499a4b

92d79d7a27966ea4668e347fe9a97c62

ca9bc074668bb04552610ee835a0e9cf

28d30f19e96200bcf5067d5fd3b69439

be4117d154339e7469d7cbabf7d36dd1

397ed4c4c372fe50588123d6885497c3

e5f774df501c631b0c14f3cf32e54dfb

47fc61cd1d939c99c000afe430451952

e8b68543c78b3dc27c7951e1dc8fae89

C&C

138.68.81.74

139.59..46.35

206.189.42.61

46.101.204.168

85.204.74.117

95.85.15.131

godspeed.geekgalaxy.com

jasper.drivethrough.top

附录B:参考链接

[1]https://ti.360.net/blog/articles/latest-activity-of-apt-c-35/

[2]https://www.reuters.com/article/us-india-cyber-threat/exclusive-india-and-pakistan-hit-by-spy-malware-cybersecurity-firm-idUSKCN1B80Y2