58个安卓追踪应用 158个安全与隐私问题

责编:gltian |2021-06-09 14:25:55

安全专家在58个安卓追踪软件应用中发现总共158个隐私和安全问题,恶意黑客可以利用这些漏洞控制受害者的设备、劫持追踪者的账户、拦截数据、实现远程代码执行,甚至上传伪造的证据陷害受害者。

斯洛伐克网络安全公司ESET分析了安卓平台上的86款追踪软件应用,分析结果凸显出使用追踪软件的意外后果。使用追踪软件不仅不道德,过程中还有可能暴露受害者的隐私和私密信息,使之面临网络攻击和诈骗的风险。

ESET研究员Lukas Stefanko评论道:“由于追踪者和受害者之间可能关系密切,追踪者的隐私信息也有可能暴露。在研究中我们发现,即使在追踪者要求删除数据之后,有些追踪软件仍将追踪者的信息保存在应用中,而将所收集的受害者数据保存在服务器上。”

截至目前,仅六家供应商修复了其应用中发现的问题。44家供应商拒不承认所披露的漏洞,另有七家供应商宣称会在即将到来的更新中解决这些缺陷。还有一家供应商决定不修复报告的问题。

追踪软件又称配偶软件(spouseware)或间谍软件,指的是可以在不经对方同意的情况下远程监视另一用户设备上各种活动的侵入性软件,此类软件往往助长亲密伴侣监控、骚扰、虐待、跟踪和暴力。

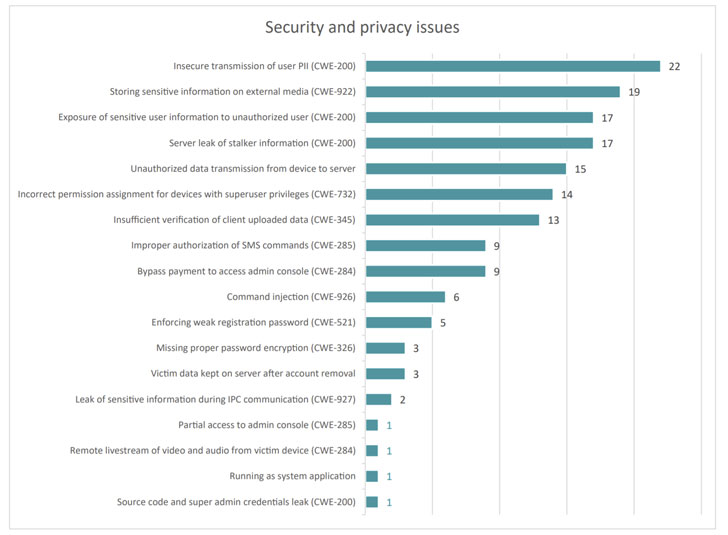

图1:安全与隐私问题

ESET收集到的遥测数据显示,2020年检测到的安卓间谍软件比2019年激增48%,而2019年检测到的追踪软件数量甚至比2018年增长了五倍。尽管谷歌对间谍软件和监视技术的广告实施了限制,但追踪软件提供商还是通过将此类软件伪装成儿童、雇员或女性安全应用而成功蒙混过关。

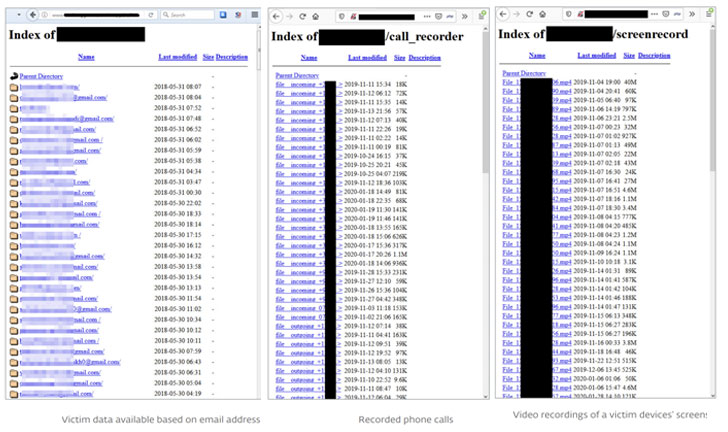

图2:受害者被跟踪记录的数据示例

ESET的分析主要暴露出以下几个最为普遍的问题:

- 九家不同供应商的应用基于名为Droid-Watcher的同一款开源安卓间谍软件,一家供应商将Metasploit攻击载荷用作了监视应用。

- 某些应用的硬编码许可密钥是明文,致使软件很容易被盗。ESET分析的其他应用会禁用通知和Google Play Protect,故意降低设备的安全性。

- 22款应用通过未加密连接将用户的个人可识别信息(PII)发送到追踪软件服务器,身处同一网络的恶意黑客可以很方便地发起中间人攻击并篡改所传输的数据。

- 19款应用在外部媒体上存储敏感信息,如击键记录、照片、通话录音、音频、日程表、浏览器历史记录和联系人列表。具有外部存储访问权的任意第三方应用都可以读取这些文件,无需额外授权。

- 17款应用不要求任何身份验证就将服务器上存储的用户信息暴露给未授权用户,让攻击者可以全权访问通话记录、照片、电子邮箱、IP记录、IMEI号、电话号码、Facebook和WhatsApp消息,以及GPS位置信息。

- 17款应用通过服务器泄露客户信息,受害者可以用设备的IMEI号检索追踪者信息,创造暴力破解设备ID并转储所有追踪软件客户的机会。

- 15款应用在安装当时,甚至在追踪者注册并建立账户之前,就即时将未授权数据从设备传输到服务器了。

- 13款应用未对受害者手机上传数据设置足够的验证保护,应用在通信中仅依赖IMEI号识别设备。

最后一个问题还有被攻击者利用来拦截和篡改数据的风险。Stefanko表示:“借助适当的权限,设备上安装的其他应用就可以很容易地抽取这些标识符,然后以之上传伪造的短信、照片、通话及其他虚假数据,从而陷害受害者,或给受害者的生活制造麻烦。”

来源:数世咨询

- 迪士尼因违反儿童在线隐私保护规则被罚1000万美元

- 互联网信息服务算法治理:从专项行动迈向常态化长效化治理

- ComfyUI-Manager远程代码执行漏洞 (CVE-2025-67303) 安全风险通告

- 意大利监管机构停止就AI幻觉问题调查DeepSeek

- 从“告警过载”到“智能行动”!谷歌发布《2026 AI智能体趋势报告》

- OfficeAI助手被供应链攻击?投递Mltab插件影响海量终端

- RustFS gRPC身份认证绕过漏洞 (CVE-2025-68926) 安全风险通告

- 罗马尼亚火电龙头企业遭勒索软件攻击,IT基础设施全部瘫痪

- 加州《数据泄露:客户通知法案》正式生效

- 大模型“存算跨境分离”部署架构的法律分析