卡巴斯基披露定向攻击气隙隔离ICS系统的复杂恶意软件

责编:gltian |2023-08-01 17:25:09卡巴斯基ICS CERT于7月31日分享了更多研究成果,披露了继第一阶段植入后用于东欧网络攻击中远程访问和数据收集的第二阶段恶意软件。这种先进的工具从气隙隔离系统中提取数据,为收集和传输所收集数据的第三阶段网络工具的开发奠定基础。该研究确定了攻击第二阶段的两种特定类型的植入恶意软件,从受感染的系统中提取数据。其中,第一种类型的植入程序旨在从本地计算机窃取数据,并在下一阶段植入程序的帮助下将其发送到Dropbox。第二种植入工具似乎是复杂的模块化恶意软件,旨在分析可移动驱动器并用蠕虫病毒污染它们,以从东欧工业组织的孤立或气隙网络中窃取数据。

卡巴斯基ICS-CERT 的研究人员一直在调查针对东欧ICS和关键基础设施的网络攻击,终于发现了一种新颖的第二阶段恶意软件,该恶意软件可以绕过气隙系统提供的典型数据安全机制。研究团队表示,威胁行为者试图在目标网络上建立永久存在,以进行数据泄露。

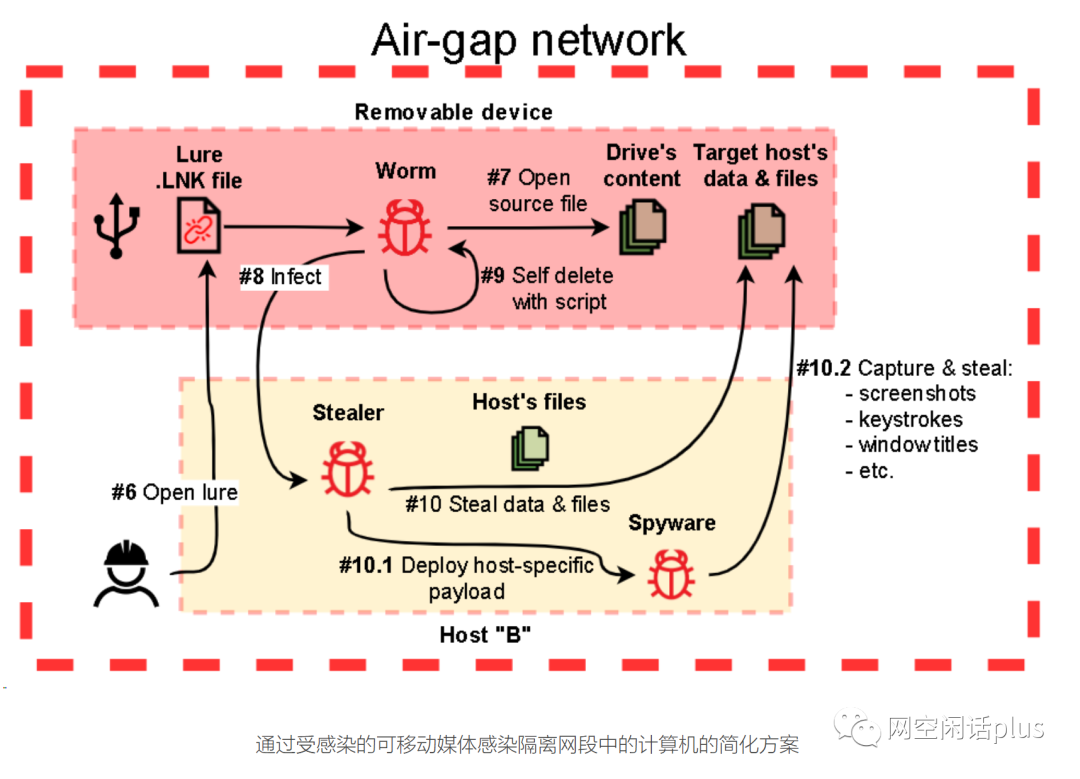

首先,攻击者使用已知的远程访问和数据收集工具在ICS网络中获得初步立足点 。然后,他们针对气隙隔离ICS网络部署“复杂”的模块化恶意软件,该恶意软件通过蠕虫病毒污染可移动存储驱动器,从而窃取目标数据。从那时起,他们距离将被盗数据传输到隔离环境之外仅一步之遥。

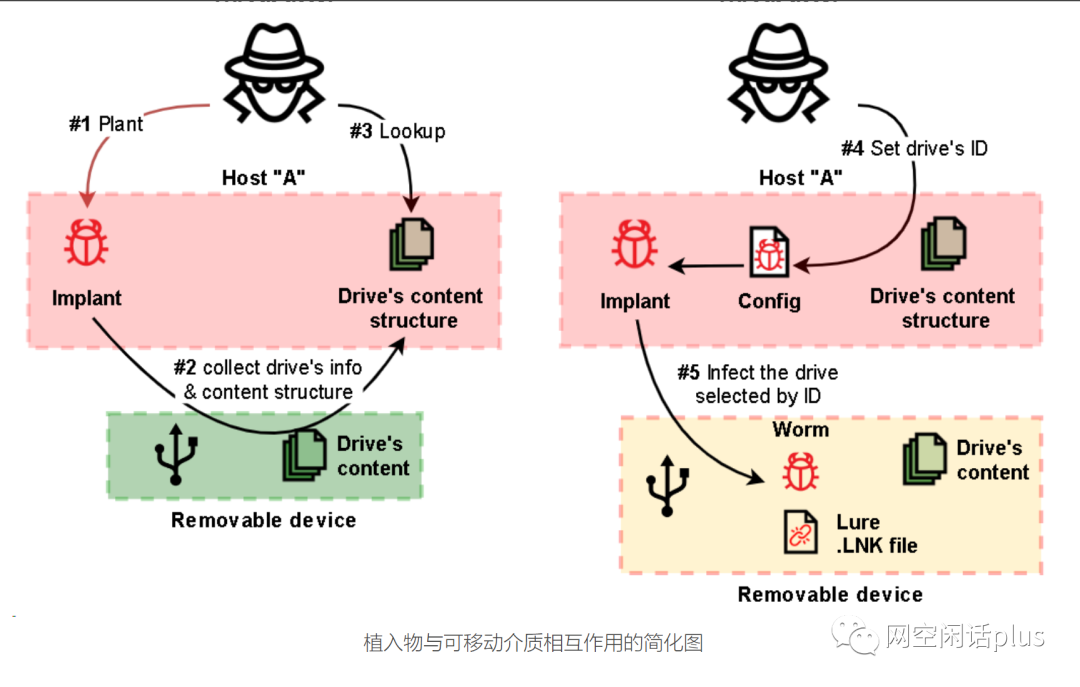

报告指出,该恶意软件的设计目的是通过感染可移动驱动器来从气隙系统中窃取数据,这个专用恶意软件至少由三个模块组成,每个模块负责不同的任务,例如分析和处理可移动驱动器、捕获屏幕截图以及在其上植入第二步恶意软件,监测新连接的驱动器。

卡巴斯基团队补充说,该团队还发现了攻击中使用的另一个第二阶段植入程序,也就是前面说的第一种工具。该植入程序将窃取的数据从本地计算机发送到Dropbox。

研究人员解释说,网络攻击者能够通过将加密的有效负载隐藏在自己的二进制文件中并使用DLL劫持将恶意软件嵌入到授权应用程序的内存中来逃避检测。从气隙网络中窃取数据是许多APT和有针对性的网络间谍活动的常见做法。而且,尽管存在多种渗透方法,但在大多数情况下,威胁行为者会根据感染可移动介质来选择TTP。

卡巴斯基ICS CERT高级安全研究员基里尔·克鲁格洛夫 (Kirill Kruglov) 在谈到新发现时表示:“威胁行为者故意通过加密有效负载、内存注入和DLL劫持来混淆他们的行为,这凸显了他们策略的复杂性。”

完成完整数据泄露/窃取所需的网络攻击链的最后一部分是将被盗数据上传到命令和控制服务器(C2)的第三种工具。克鲁格洛夫补充说,卡巴斯基团队将继续调查。

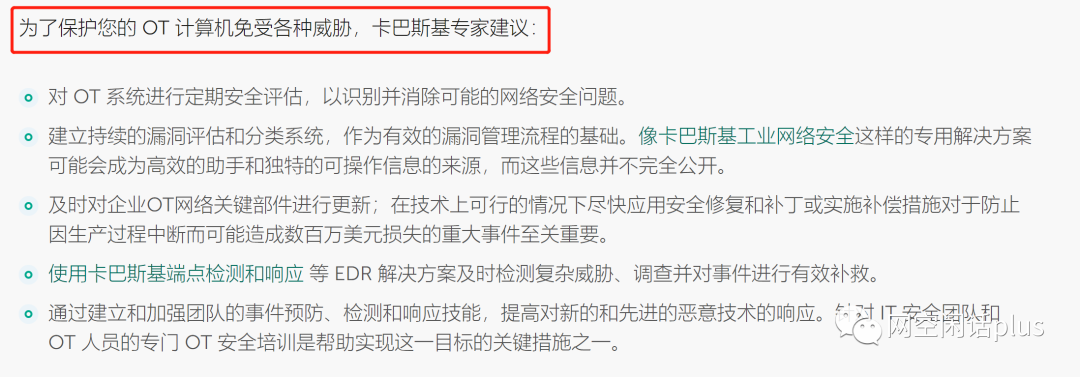

卡巴研究团队最后给出如下五点建议,以改善和提高OT环境的网络安全。

参考资源

1、https://www.darkreading.com/ics-ot/air-gapped-ics-systems-targeted-sophisticated-malware

2、https://industrialcyber.co/reports/kaspersky-details-common-industrial-ttps-focuses-on-implants-for-gathering-data/

3、https://ics-cert.kaspersky.com/publications/reports/2023/07/31/common-ttps-of-attacks-against-industrial-organizations-implants-for-gathering-data/

来源:网空闲话plus