物联网新威胁—比Mirai更复杂的Hajime蠕虫

责编:mhshi |2016-10-19 11:00:02安全研究人员发现了一款新型物联网蠕虫,该蠕虫似乎与Mirai恶意软件共享行为。因为Mirai日语的意思是“未来”,研究人员将新变种命名为“Hajime”,日语的意思是“起点”。Rapidity Networks的安全研究人员Sam Edwards和Ioannis Profetis发现了Hajime。

研究人员搜索Mirai时发现了Hajime

周末发布的Hajime活动技术报告中,Edwards和Profetis解释称,看到Mirai开发人员发布源代码后,他们潜心调查Mirai。这两名研究人员想研究Mirai以及其它能访问源代码的黑客针对Mirai的最终用途。

为了搜集Mirai僵尸网络的情报,他们在全球设置蜜罐服务器。

10月5日,也就是Mirai代码网上泄漏后三天,这两名研究人员发现Mirai感染,但经仔细查看,却发现是全新的恶意软件。

这就是发现Hajime的全过程。Hajime是一款物联网蠕虫,其传播方式与Mirai一致,但看起来却是一款全新的恶意软件,尽管两者之间存在某些共享行为。

Hajime通过蛮力攻击自行传播

研究人员表示,Hajime使用三级感染机制并自行传播。Stage 0发生在已被感染的系统上,Hajime从这里开始扫描随机IPv4地址。

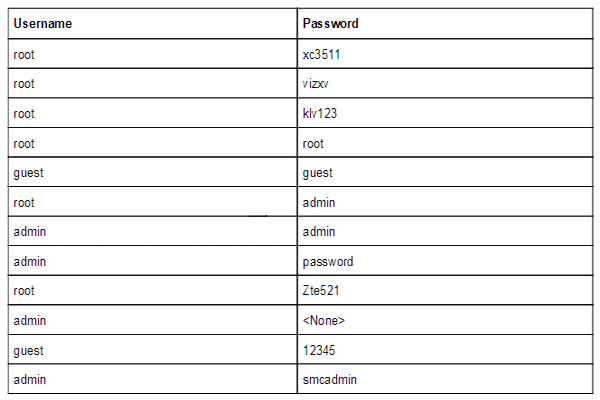

Hajime在端口23发起蛮力攻击,试图通过源代码中硬编的一系列用户和密码登录另一端。如果IP地址的端口23未打开,或蛮力攻击失败,Hajime将移至新IP。

如果连接成功,Hajime将执行以下四个命令:

enable

system

shell

sh

/bin/busybox ECCHI

这些命令允许该蠕虫告知其是否感染了Linux系统。Rapidity的研究人员表示,Hajime还能攻击以下平台:ARMv5、ARMv7、Intel x86-64、MIPS和little-endian。

使用三级感染系统

Hajime进入Stage 1,并开始下载外部二进制—484字节ELF程序。ELF文件时Linux二进制文件,与Windows上的EXE文件类似。

Hajime蠕虫启动该二进制只有一个目的,打开一个连接到攻击者服务器,并将收到的字节写入新的二进制,当数据传输完成时便执行新二进制。

研究人员称,Stage 2二进制使用DHT协议连接到P2P僵尸网络,通过uTP协议下载进一步有效荷载(二进制文件、mdoules)。DHT和uTP均为BitTorrent客户端的核心协议。

Hajime与其它物联网恶意软件类似,但却不同

Hajime的操作方式比Mirai更胜一筹,似乎还借鉴了许多其它物联网恶意软件的技巧。

Hajime使用DHT连接到P2P僵尸网络,跟Rex类似;使用内置的用户名和密码列表蛮力攻击随机IP并自行传播,这一点与Mirai类似;此外,使用的多级感染机制与NyaDrop类似。

不同点在于Hajime用C语言编写,而不是Go(Rex);使用的是P2P网络,而不是直接C&C服务器连接(Mirai);能在大量平台运作,也不仅仅是MIPS(NyaDrop)。因此,Hajime似乎吸纳其它物联网恶意软件的优点,比今天我们看到的物联网恶意软件复杂得多。

Hajime以网络摄像机、DVR和CCTV系统为目标

基于Hajime源代码中包含的硬编码凭证,Hajime以路由器、DVR和CCTV系统为目标,就如同Mirai和NyaDrop。

更具体而言,Hajime的目标设备由Dahua Technologies(大华技术)、ZTE(中兴)以及购买XiongMai Technologies(雄迈科技)白色标签DVR系统的其它公司生产制造。

为了避免Hajime蠕虫劫持设备,Rapidy Networks提出了三种技术检测并缓解感染

1.阻止任何包含Hajime关键交换信息的UDP数据包

2.阻止Stage 1中使用的TCP端口4636

3.阻止Telnet会话(执行”/bin/busybox ECCHI”shell命令)的任何流量

对于Hajime的幕后黑手,Rapidity研究人员表示:“文件时间戳经分析后表明,该蠕虫开发人员在协调世界时UTC 15:00-23:00最为活跃,UTC 00:00-05:00停止活动。这个时间大致符合欧洲的睡眠模式。”

另外,研究人员发现的证据表明,Hajime工作开始于2013年,但该蠕虫今年9月才发布。

Edwards和Profetis补充道,虽然Hajime和Mirai在传播上使用的攻击模式极其相似,但实际扫描和传播逻辑似乎借鉴了qBot。“如果上述攻击发起日期正确【格林威治标准时间2016年9月26日,星期一08:41:54】,那么,Hajime在Mirai源代码公布前几天开始行动,也就不可能包含任何Mirai代码。”

下一篇:瑞星:未来中国信息安全趋势展望