-

勒索软件是如何将Android机顶盒变砖的

勒索软件是如何将Android机顶盒变砖的消费者对于智能设备与日俱增的需求和使用,生活变得更加简单轻松,所有这一切,我们都得感谢Google这个伟大的公司。更为称道的是,无论是对于Google和智能设备制造商,还是对于消费者而言,这都是一个喜闻乐见的双赢局面。

-

Hacking Team攻击代码 : Adobe Font Driver

Hacking Team攻击代码 : Adobe Font Driver为了在IE和Chrome上绕过其沙盒机制完全控制用户系统,Hacking Team还利用了一个Windows中的内核驱动: Adobe Font Driver(atmfd.dll)中存在的一处字体0day漏洞,实现权限提升并绕过沙盒机制。 该0day漏洞可以用于WindowsXP~Windows 8.1系统,X86和X64平台都受影响,在Hacking Team泄露的源码中我们发现了该漏洞的

-

Hacking Team攻击代码:Pwn2Own漏洞

Hacking Team攻击代码:Pwn2Own漏洞之前我们分析了HackingTeam泄露数据中的Flash 0day (bytearray 0day)。而在泄露数据中我们还看到了另外一个名为convolution_filter的flash exploit。

-

Hacking Team攻击代码分析:Flash 0day

Hacking Team攻击代码分析:Flash 0day我们发现其中至少包含了两个针对Adobe Flash的远程代码执行漏洞和一个针对微软Windows内核字体权限提升漏洞的完整攻击代码(exploit)。其中一个Flash漏洞已经在今年4月修补,其他两个漏洞都未修复。

-

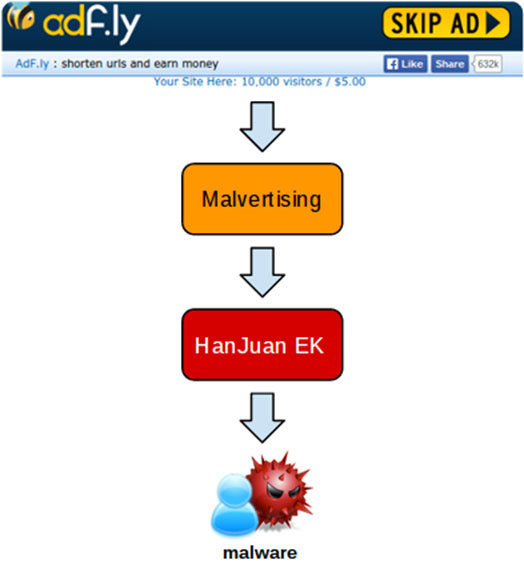

新型Tinba病毒技术分析

新型Tinba病毒技术分析Hackers们经常会使用URL缩写来对恶意链接进行伪装。然而,在本文的情况中,在URL缩写中嵌入了广告,并链接至了恶意站点。这一切都始于Adf.y的间隙广告,间隙广告这种技术是指在用户得到实际网页内容之前,页面上会显示

-

窃密型WebShell检测方法

窃密型WebShell检测方法本文针对窃密型后门进行了研究分析,通过研究多种窃密型后门的特点及原理,提出了一种全新的检测方法,丰富了窃密型脚本后门的检测手段,并就相关核心问题进行了分析和阐述。

-

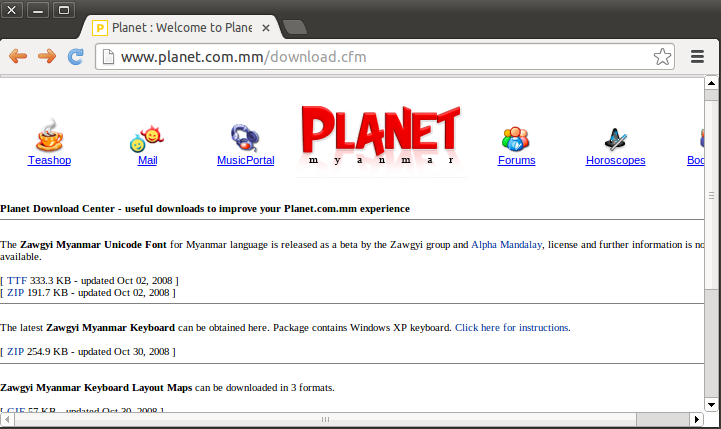

苹果OS X分布式广告木马分析

苹果OS X分布式广告木马分析Dr. Web的文章中提到了一个广告分发软件的安装程序,具体的来说应该是伪装成一个有用的应用程序或者是mp3文件,然而其文章中并没有直接提到搭载恶意安装程序的网站!笔者在其文章中截图内找到了一个URL: listento

-

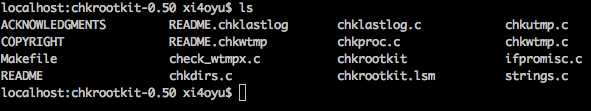

浅谈chkrookit的误信和误用

浅谈chkrookit的误信和误用 -

黑客组织Spring Dragon的APT攻击分析

黑客组织Spring Dragon的APT攻击分析这个攻击事件来源2012年出现的Elise代码库的调试字符串的特征(d:\lstudio\projects\lotus\Elise…)。

-

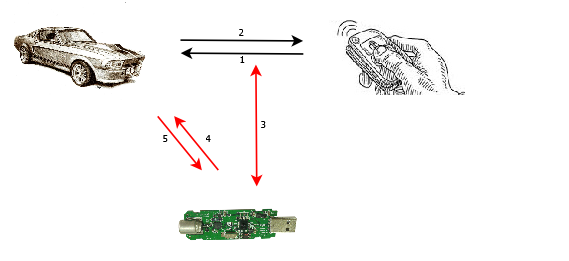

黑客是如何在60秒内偷车

黑客是如何在60秒内偷车目前大多数汽车钥匙均使用芯片,为磁性芯片系统。接下来我们讲解如何从这个远程装置中获取数据,并使用这些数据来打开车锁。